🚀 A CloudSEK se torna a primeira empresa de segurança cibernética de origem indiana a receber investimentos da Estado dos EUA fundo

Leia mais

As violações de dados e as fraudes financeiras geralmente remontam à manipulação e não à falha técnica. A comunicação enganosa geralmente é bem-sucedida quando a intrusão direta do sistema seria difícil.

Credenciais roubadas, transferências não autorizadas, vazamentos de dados internos e invasões de contas geralmente ocorrem após uma interação persuasiva. Fraudes por e-mail, solicitações falsas de executivos, falsificação de identidade de suporte e truques de acesso físico continuam contornando fortes salvaguardas técnicas.

Os canais de comunicação digital expandiram a escala e a velocidade desses ataques em todos os setores. A redução de riscos depende de práticas disciplinadas de verificação e controles de segurança que limitem os danos causados por erro humano.

A engenharia social é uma categoria de ataque cibernético que usa o engano para obter informações confidenciais ou acesso não autorizado. O acesso é obtido por meio de influência e persuasão, e não por meio da exploração de vulnerabilidades de software.

As estruturas de segurança cibernética reconhecem a engenharia social como um modelo de ameaça centrado no ser humano. A execução do ataque normalmente ocorre por meio de uma interação estruturada projetada para parecer legítima.

Os modelos de avaliação de risco tratam esse método de ataque separadamente das técnicas tradicionais de hacking. As estratégias defensivas devem, portanto, abordar a exposição comportamental junto com a segurança da rede e do sistema.

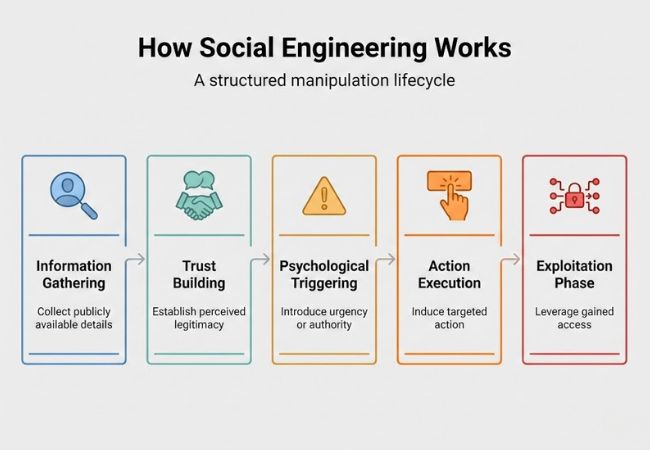

A engenharia social funciona por meio de um processo calculado projetado para ganhar confiança antes de desencadear uma ação prejudicial.

O comportamento humano segue padrões psicológicos previsíveis que os atacantes aproveitam deliberadamente durante a manipulação.

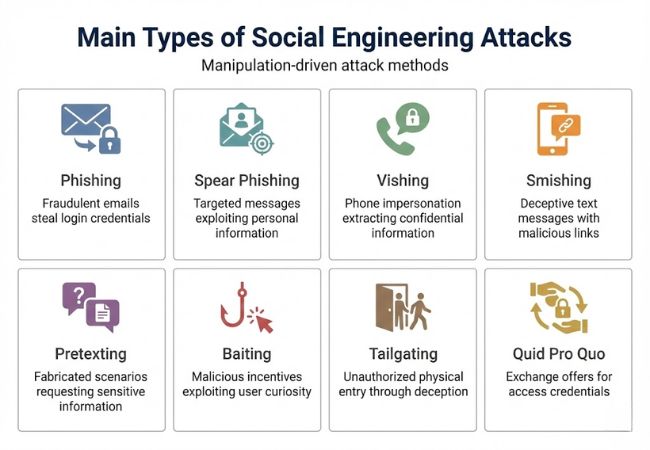

A engenharia social aparece em várias formas distintas, cada uma usando um método de entrega diferente enquanto depende da manipulação.

O phishing usa e-mails enganosos que imitam marcas confiáveis ou equipes internas para direcionar os destinatários a links maliciosos, páginas de login falsas ou formulários de captura de credenciais. Os atacantes geralmente usam logotipos reais, tons familiares e linguagem urgente para fazer com que a solicitação pareça rotineira na comunicação comercial normal.

O Centro Nacional de Segurança Cibernética (NCSC) da Nova Zelândia registrou 355 denúncias de phishing e coleta de credenciais no terceiro trimestre de 2025, mostrando a consistência com que essa tática aparece nos canais de notificação de incidentes. Mesmo com programas de conscientização em vigor, o phishing continua sendo o principal vetor de intrusão, pois visa o comportamento diário do e-mail.

O spear phishing tem como alvo uma pessoa ou função específica usando um contexto pessoal, como cargo, projetos atuais, fornecedores ou linhas de denúncia, para tornar a mensagem crível. Em vez de uma ampla distribuição, os atacantes se concentram na precisão para aumentar a probabilidade de roubo de credenciais ou desvio de pagamentos.

O Centro Antifraude Canadense (CAFC) registrou mais de 43 milhões de dólares em perdas relacionadas ao spear phishing em 2025, refletindo o impacto financeiro de fraudes altamente personalizadas. A personalização reduz as suspeitas e aumenta a conformidade porque a mensagem se alinha aos fluxos de trabalho operacionais legítimos.

A Vishing depende de chamadas de voz para se passar por bancos, escritórios de suporte de TI, autoridades policiais ou órgãos reguladores, ao mesmo tempo em que aplica urgência e autoridade. As conversas são estruturadas para extrair senhas únicas, aprovação de acesso remoto ou transferências imediatas de fundos.

A Agência Nacional de Polícia do Japão informou que 79,1% dos casos especiais de fraude no primeiro semestre de 2025 começaram com contato telefônico (10.458 casos). A alta prevalência de priorizar o telefone demonstra como a pressão em tempo real e a conversa direta continuam sendo ferramentas eficazes de persuasão.

O Smishing fornece solicitações fraudulentas por meio de plataformas de SMS ou mensagens, normalmente enquadradas como atualizações de entrega, alertas de segurança, reembolsos ou problemas na conta. Links curtos e linguagem sensível ao tempo exploram interações móveis rápidas e contexto reduzido na tela.

O Departamento de Telecomunicações da Índia observou que, em dezembro de 2025, o sistema DLT bloqueou mais de 7,5 milhões de SMS e chamadas de voz por dia sob mecanismos de filtragem e consentimento. O bloqueio nessa escala destaca o volume de tráfego suspeito de mensagens vinculado à fraude baseada em texto.

O pretexto cria uma narrativa fabricada que justifica uma solicitação confidencial, como confirmação de identidade, verificação de conformidade ou aprovação de acesso. A força do cenário determina se o alvo vê a interação como rotineira em vez de suspeita.

A polícia de Cingapura relatou 1.762 casos de fraude de falsificação de identidade de funcionários do governo no primeiro semestre de 2025, com perdas de cerca de 126,5 milhões de dólares. A personificação baseada na autoridade demonstra como uma história de fundo convincente pode superar o ceticismo e desencadear transferências de alto valor.

A Baiting usa ofertas atraentes, como produtos com descontos, brindes, downloads gratuitos ou oportunidades exclusivas para despertar curiosidade ou tentação financeira. O engajamento começa voluntariamente porque a vítima acredita que há algo a ganhar.

O ACCC Scamwatch da Austrália registrou mais de 6.300 relatórios de perdas financeiras vinculados a fraudes em compras no primeiro semestre de 2025. A fraude baseada em ofertas mostra como a recompensa percebida funciona como o ponto de entrada psicológico antes que ocorra um comprometimento financeiro ou de dados.

A utilização não autorizada envolve indivíduos não autorizados que seguem pessoal autorizado em áreas restritas, aproveitando a cortesia, a urgência ou a familiaridade. A presença física é usada para contornar as verificações de crachás e os controles de acesso que dependem da fiscalização humana.

A Pesquisa de Violações de Segurança Cibernética de 2025 do Reino Unido descobriu que 2% das empresas tiveram acesso não autorizado a arquivos ou redes por pessoas de fora da organização. Uma verificação física fraca pode permitir o comprometimento digital quando um invasor obtém posicionamento interno.

O Quid pro quo troca assistência ou benefício percebido por acesso, credenciais ou controle remoto de um sistema. Interações falsas de suporte técnico são exemplos comuns em que a ajuda se torna o ponto de vantagem.

Um caso de 2025 da Procuradoria dos EUA envolvendo um golpe de suporte informático resultou na devolução de aproximadamente 328.573 dólares à vítima. A fraude com tema de suporte ilustra como o serviço prometido é convertido em extração financeira ou acesso não autorizado.

Um exemplo clássico envolve invasores se passando pelo suporte de TI para solicitar credenciais de login. Ao referenciar sistemas internos e falar com confiança, o atacante convence o funcionário a compartilhar senhas ou códigos de autenticação.

Historicamente, Kevin Mitnick demonstrou como a manipulação psicológica pode contornar os controles avançados de segurança. O acesso não foi obtido por meio da exploração de código, mas por meio do convencimento dos funcionários a divulgar informações confidenciais.

Os incidentes modernos incluem golpes de falsificação de identidade por voz, nos quais criminosos imitam um executivo da empresa e solicitam uma transferência bancária urgente. As equipes financeiras que não verificarem a solicitação por meio de um canal secundário podem autorizar pagamentos antes de perceberem a fraude.

A engenharia social cria riscos comerciais ao transformar a comunicação normal no local de trabalho em um caminho para danos financeiros e operacionais.

Transferências eletrônicas fraudulentas, redirecionamento de pagamentos de fornecedores e manipulação da folha de pagamento podem resultar em danos monetários imediatos. A recuperação geralmente é difícil quando os fundos são transferidos para contas externas.

As credenciais comprometidas podem permitir que os invasores acessem registros de clientes, documentos internos ou propriedade intelectual. Vazamentos de dados podem interromper as operações e prejudicar relacionamentos comerciais de longo prazo.

Clientes e parceiros podem perder a confiança após um incidente de segurança se tornar público. A credibilidade da marca pode diminuir mesmo que os sistemas técnicos não tenham sido violados diretamente.

O acesso não autorizado a informações confidenciais pode desencadear investigações de conformidade e escrutínio legal. Multas e requisitos de relatórios podem estender o impacto muito além do evento inicial.

A engenharia social avançou em sofisticação à medida que a infraestrutura digital e as tecnologias de comunicação se expandiram.

As ferramentas de linguagem automatizadas agora produzem e-mails de phishing altamente convincentes em grande escala. A redação personalizada aumenta a credibilidade e diminui as taxas de detecção.

A tecnologia de manipulação de áudio permite que criminosos imitem executivos ou contatos confiáveis. Solicitações financeiras urgentes feitas por meio de vozes clonadas parecem autênticas.

As ferramentas de fabricação de vídeo criam aparências executivas realistas durante reuniões virtuais. A confirmação visual reduz as suspeitas e acelera as aprovações fraudulentas.

As plataformas públicas revelam cargos, estruturas de relatórios e projetos em andamento. Os atacantes usam esses dados para criar cenários confiáveis e direcionados.

Aplicativos de e-mail, SMS, chamadas telefônicas e mensagens são combinados em ataques coordenados. A comunicação reforçada em todos os canais cria uma percepção de legitimidade.

As contas corporativas são falsificadas ou invadidas para solicitar transferências de pagamento. Os relacionamentos com fornecedores e os processos de fatura são frequentemente explorados.

Fornecedores terceirizados e prestadores de serviços são usados como pontos de entrada em organizações maiores. O acesso indireto permite que os atacantes contornem defesas primárias mais fortes.

O phishing é uma técnica de ataque específica, enquanto a engenharia social é a categoria mais ampla que inclui vários métodos baseados em manipulação.

A segurança pessoal contra a engenharia social depende de hábitos de verificação disciplinados e do conhecimento das táticas de manipulação.

Solicitações financeiras ou de credenciais inesperadas devem sempre ser confirmadas por meio de um canal de comunicação separado e confiável. Ligações telefônicas diretas para números oficiais reduzem o risco de responder a mensagens fraudulentas.

A autenticação multifator adiciona uma camada extra de proteção além das senhas. Somente as credenciais comprometidas se tornam insuficientes para o acesso à conta.

O compartilhamento excessivo de cargos, planos de viagem ou responsabilidades internas nas mídias sociais aumenta a exposição. Detalhes publicamente disponíveis geralmente ajudam os atacantes a criar cenários convincentes.

Mensagens urgentes devem gerar cautela em vez de ação imediata. Reservar um tempo para avaliar o tom, os detalhes do remetente e o contexto evita respostas impulsivas.

Senhas exclusivas e complexas reduzem os danos da reutilização de credenciais. Os gerenciadores de senhas ajudam a manter o armazenamento seguro sem riscos de memorização.

A defesa organizacional contra a engenharia social exige políticas estruturadas, salvaguardas técnicas e treinamento contínuo dos funcionários.

Programas de treinamento regulares educam os funcionários sobre táticas de manipulação e cenários de ataque do mundo real. Campanhas de phishing simuladas reforçam o aprendizado por meio da exposição prática.

O acesso baseado em funções limita a quantidade de informações e privilégios do sistema disponíveis para cada funcionário. O escopo de acesso reduzido minimiza os danos se as credenciais forem comprometidas.

As soluções avançadas de segurança de e-mail detectam links suspeitos, domínios falsificados e anexos maliciosos. Os sistemas de filtragem reduzem o número de mensagens fraudulentas que chegam aos funcionários.

A autenticação multifator obrigatória protege sistemas críticos, mesmo que as senhas sejam expostas. Etapas adicionais de verificação de identidade bloqueiam tentativas de acesso não autorizado.

Canais de denúncia claros permitem que os funcionários intensifiquem atividades suspeitas imediatamente. Os procedimentos de resposta documentados ajudam a conter as ameaças antes que elas se espalhem.

Os parceiros terceirizados devem seguir os padrões de segurança e os protocolos de verificação definidos. Os pontos de acesso externos geralmente se tornam rotas de entrada indiretas para invasores.

Uma estratégia de defesa eficaz deve combinar salvaguardas comportamentais com proteção técnica, em vez de depender de uma única camada de controle.

A educação dos funcionários deve ir além de sessões únicas e incluir reforço contínuo. Simulações regulares ajudam a medir a conscientização e identificar departamentos vulneráveis.

A autenticação multifator deve proteger sistemas de e-mail, plataformas financeiras e contas administrativas. As barreiras de acesso reduzem o impacto do roubo de credenciais.

As ferramentas de monitoramento devem detectar padrões de login incomuns, domínios falsificados e comportamento suspeito de comunicação. A detecção precoce reduz o tempo de resposta e limita a exposição.

Devem existir procedimentos formais para aprovar transferências financeiras ou solicitações de informações confidenciais. Os canais de confirmação secundários evitam autorizações fraudulentas.

Os funcionários precisam de formas simples e diretas de denunciar atividades suspeitas. O escalonamento rápido ajuda a conter as ameaças antes que ocorra um comprometimento mais amplo.

O acesso do fornecedor deve seguir padrões de segurança e práticas de verificação definidos. Os parceiros externos geralmente se tornam pontos de entrada negligenciados para os atacantes.

A engenharia social continua desafiando organizações e indivíduos porque visa o comportamento e não a tecnologia. As defesas técnicas por si só não podem eliminar o risco quando a persuasão se torna o principal método de ataque.

A proteção sustentável depende de conscientização, disciplina de verificação e controles de segurança em camadas que abordem a exposição humana e técnica. Fortalecer a tomada de decisões diárias continua sendo uma das formas mais eficazes de reduzir o risco de segurança a longo prazo.