🚀 A CloudSEK se torna a primeira empresa de segurança cibernética de origem indiana a receber investimentos da Estado dos EUA fundo

Leia mais

O roubo de credenciais se tornou uma das formas mais confiáveis de os atacantes violarem organizações modernas, porque a identidade agora está no centro do acesso. De plataformas de nuvem e ferramentas SaaS a aplicativos internos e VPNs, credenciais válidas desbloqueiam sistemas sem acionar as defesas de segurança tradicionais. Quando os invasores fazem login como usuários legítimos, os controles de segurança geralmente confiam na atividade desde o início, tornando o roubo de credenciais especialmente difícil de detectar.

De acordo com o Relatório de Investigações de Violação de Dados de 2023 da Verizon, quase 50% das violações envolveram credenciais roubadas, enquanto apenas uma pequena porcentagem resultou da exploração de vulnerabilidades. Da mesma forma, o relatório de custo de uma violação de dados de 2023 da IBM identifica as credenciais comprometidas como o vetor de ataque inicial mais comum, responsável por 19% de todas as violações e, muitas vezes, resultando em ciclos de vida mais longos e custos mais altos, ressaltando o quão crítica a proteção de identidade se tornou.

Saiba como ocorre o roubo de credenciais, as técnicas que os atacantes usam, o impacto real nas organizações e as etapas práticas necessárias para detectar e evitar ataques baseados em credenciais.

O roubo de credenciais é uma técnica de ataque cibernético em que os atacantes roubam dados de autenticação usados para verificar a identidade e conceder acesso a sistemas, aplicativos ou serviços. Esses dados incluem nomes de usuário e senhas, cookies de sessão, chaves de API, tokens de acesso e segredos de autenticação. Uma vez obtidas, as credenciais roubadas permitem que os invasores façam login como usuários legítimos sem explorar as vulnerabilidades do software ou acionar as defesas tradicionais contra intrusões.

As credenciais representam identidade, não infraestrutura. Quando as credenciais são comprometidas, os controles de segurança que dependem de uma identidade confiável são ignorados por design. Isso torna o roubo de credenciais altamente eficaz em grande escala, porque os logins válidos se misturam à atividade normal do usuário em ambientes corporativos, de nuvem e SaaS.

O roubo de credenciais não é o mesmo que comprometimento geral da conta. O comprometimento da conta é o resultado, enquanto o roubo de credenciais é o método. Uma conta pode ser comprometida por outros meios, mas o roubo de credenciais se refere especificamente à aquisição e reutilização não autorizadas de material de login válido para obter acesso confiável.

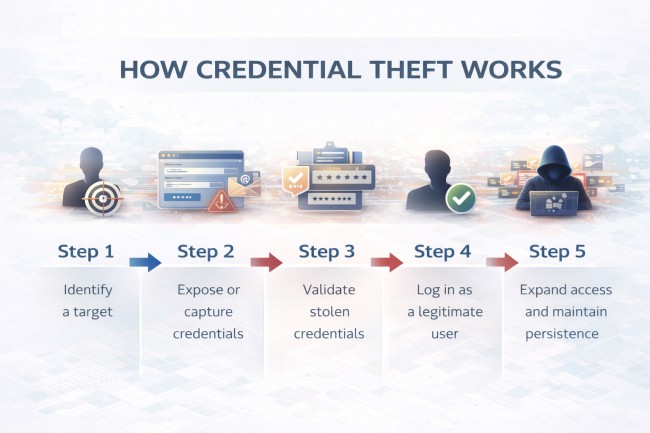

O roubo de credenciais segue uma sequência repetível que os invasores aplicam em todos os setores e ambientes. As etapas abaixo explicam o processo em termos claros e práticos.

Os invasores selecionam usuários, organizações ou serviços que dependem de autenticação baseada em senha ou com pouca proteção. Detalhes públicos, como formatos de e-mail, portais de login e serviços expostos, ajudam a restringir os alvos.

As credenciais são obtidas por meio de páginas de phishing, malware, bancos de dados vazados ou conexões inseguras. O foco está na coleta de dados de login válidos em vez de explorar sistemas.

Nomes de usuário e senhas roubados são testados em relação a serviços reais para confirmar que funcionam. Essa validação geralmente é automatizada para testar grandes conjuntos de credenciais de forma rápida e silenciosa.

Depois de validados, os invasores fazem login usando as credenciais roubadas. Como a autenticação é bem-sucedida normalmente, os controles de segurança geralmente tratam essa atividade como um comportamento confiável do usuário.

Os atacantes se movem lateralmente, acessam sistemas adicionais ou geram novas sessões e tokens para manter o acesso. Nesse estágio, o roubo de credenciais geralmente se torna o ponto de entrada para roubo de dados, ransomware ou comprometimento mais amplo.

O roubo de credenciais aparece de várias formas, mas, na prática, é definido pelas técnicas que os atacantes usam para capturar credenciais ou abusar delas após serem roubadas. Essas técnicas têm como alvo sistemas e pessoas, e os atacantes geralmente usam vários métodos para aumentar o sucesso.

Em um ataque de phishing, os atacantes enviam e-mails, mensagens ou notificações que parecem legítimas, como alertas de segurança ou solicitações de documentos. Essas mensagens levam os usuários a páginas de login falsas que se assemelham muito a serviços reais. Quando as credenciais são inseridas, elas são enviadas diretamente ao atacante e reutilizadas imediatamente. Essa técnica funciona porque explora as ações rotineiras do usuário e a confiança em marcas conhecidas.

O malware instalado em um dispositivo rouba credenciais registrando o que os usuários digitam ou interceptando dados de login durante a atividade normal. Por meio do registro de teclas, o software malicioso registra silenciosamente as teclas digitadas quando os usuários inserem nomes de usuário e senhas em sites, VPNs ou aplicativos corporativos legítimos. Alguns malwares capturam os dados do formulário de login antes de serem criptografados, permitindo que as credenciais sejam roubadas mesmo quando nenhum site suspeito está envolvido.

Além de capturar as credenciais durante o login, o malware extrai as credenciais já armazenadas no sistema. Isso inclui bancos de dados de senhas do navegador, credenciais de aplicativos salvas, tokens de autenticação em cache e arquivos de configuração contendo segredos. O malware geralmente funciona silenciosamente em segundo plano por longos períodos, expondo várias contas de um único dispositivo infectado sem sinais visíveis de comprometimento.

Os atacantes pegam nomes de usuário e senhas de violações de dados anteriores e os testam automaticamente em diferentes serviços. Como muitos usuários reutilizam credenciais, essa técnica permite que os invasores obtenham acesso sem interagir diretamente com as vítimas.

A pulverização de senhas tenta usar um pequeno número de senhas comumente usadas em várias contas para evitar controles de bloqueio. Os ataques de força bruta têm como alvo uma única conta com muitas tentativas de senha. Ambos dependem de políticas de senha fracas e monitoramento insuficiente.

Os atacantes interceptam a comunicação entre usuários e serviços, geralmente em redes não seguras ou comprometidas. Durante essa interceptação, credenciais de login, cookies de sessão ou tokens são capturados em trânsito, permitindo o acesso sem alertar o usuário.

Em vez de roubar senhas, os invasores sequestram as sessões ativas capturando cookies ou tokens de autenticação dos navegadores ou da memória. Essas sessões roubadas permitem o acesso mesmo depois que as senhas são alteradas e podem ignorar algumas proteções de autenticação multifator.

A autenticação multifatorial é contornada por meio de notificações push cansativas, ataques de retransmissão de MFA ou opções alternativas inseguras. Os invasores exploram as lacunas de implementação em vez de quebrar o próprio mecanismo de autenticação.

Os atacantes manipulam indivíduos por meio de telefonemas, mensagens ou falsificação de identidade. As vítimas são pressionadas a revelar credenciais, aprovar solicitações de login ou redefinir o acesso. Essa técnica é bem-sucedida porque explora confiança, autoridade e urgência em vez de tecnologia.

Em ataques reais, essas técnicas raramente são usadas sozinhas. As credenciais podem ser capturadas por meio de phishing, validadas automaticamente e, em seguida, abusadas por meio de roubo de sessão ou desvio de MFA, dificultando a detecção do comprometimento da identidade.

Esses incidentes reais demonstram como o roubo de credenciais facilita o comprometimento em grande escala sem explorar as vulnerabilidades do software.

Os atacantes primeiro roubaram credenciais de um fornecedor terceirizado de HVAC conectado à Alvos rede. Usando essas credenciais válidas, eles acessaram sistemas internos e, posteriormente, comprometeram ambientes de ponto de venda. A violação expôs dados de pagamento de mais de 40 milhões de clientes, demonstrando como o roubo de credenciais contorna as defesas perimetrais por meio de acesso confiável.

Um único funcionário reutilizou uma senha que havia sido exposta em uma violação não relacionada. Os atacantes usaram essa credencial roubada para acessar Do Dropbox sistemas internos, levando à exposição de mais de 68 milhões de credenciais de usuário. O incidente mostrou como a reutilização de credenciais amplifica o risco anos após o roubo inicial.

Os atacantes obtiveram credenciais de um desenvolvedor por meio de malware e as usaram para acessar um repositório privado do GitHub. O repositório continha chaves de acesso à nuvem, que permitiam que os invasores acessassem bancos de dados internos em Uber. Essa cadeia começou com o roubo de credenciais e se transformou em acesso total aos dados.

O ataque de ransomware em Pipeline colonial foi rastreada até uma conta VPN comprometida protegida apenas por uma senha. As credenciais roubadas permitiram que os atacantes se conectassem remotamente, provocando o desligamento da distribuição de combustível em partes dos Estados Unidos. Nenhuma exploração de software foi necessária.

Campanhas de phishing e fadiga de MFA em grande escala tinham como alvo usuários corporativos, roubando credenciais e tokens de sessão. Os invasores usaram essas credenciais para acessar contas de e-mail em várias organizações usando o Exchange Online, resultando em roubo de dados e comprometimento de e-mails comerciais sem comprometer a infraestrutura da Microsoft.

O roubo de credenciais causa danos generalizados porque os atacantes obtêm acesso usando identidades confiáveis. As consequências abaixo explicam os resultados mais comuns em termos simples.

Essas consequências mostram que o roubo de credenciais raramente é um incidente menor. Os danos aumentam de acordo com o nível de acesso comprometido e geralmente levam à exposição organizacional total.

O roubo de credenciais é difícil de detectar porque os invasores fazem login usando credenciais válidas. A detecção depende da identificação de atividades que se desviam do comportamento normal do usuário ao longo do tempo, em vez de depender de um único alerta.

Os logins ocorrem em horários anormais, em locais desconhecidos ou em dispositivos não associados anteriormente ao usuário. Esses desvios se destacam quando comparados aos padrões históricos de login.

Uma conta faz login em locais geograficamente distantes em um curto período. Esse padrão indica a reutilização de credenciais de diferentes locais.

Tentativas repetidas de autenticação em várias contas ou serviços sugerem atividade de preenchimento de credenciais ou dispersão de senhas.

As contas acessam sistemas, dados ou funções administrativas fora de sua função típica. Esse comportamento geralmente ocorre após o comprometimento bem-sucedido das credenciais.

As sessões persistem por muito tempo, aparecem em vários dispositivos ao mesmo tempo ou permanecem ativas após alterações de senha. Esses sinais apontam para roubo de sessão ou token.

Os nomes de usuário e senhas aparecem em brechas, fóruns clandestinos ou sites públicos. A identificação precoce reduz o tempo que os atacantes podem reutilizar as credenciais.

Endereços de e-mail, configurações de MFA ou opções de recuperação são alterados sem a solicitação do usuário. Essas alterações geralmente são usadas para manter o acesso do invasor.

A detecção eficaz depende da correlação de vários indicadores entre comportamento de login, atividade da sessão e padrões de acesso para identificar precocemente o uso indevido e limitar o impacto.

Evitar o roubo de credenciais exige reduzir a forma como as credenciais são expostas e limitar o que os invasores podem fazer se as credenciais forem roubadas. Combinações de prevenção eficazes fortes controles de identidade, reconhecimento do usuário e disciplina organizacional.

A prevenção do roubo de credenciais não é um controle único. As organizações reduzem o risco combinando força de autenticação, monitoramento contínuo, conscientização do usuário e resposta rápida, tornando as credenciais roubadas muito menos eficazes para os atacantes.

O roubo de credenciais visa a identidade e não os sistemas, permitindo que os invasores obtenham acesso confiável sem explorar vulnerabilidades técnicas. Ao usar credenciais válidas, os atacantes ignoram os controles de segurança por design, e é por isso que o roubo de credenciais continua sendo um dos pontos de entrada mais eficazes nos ataques cibernéticos modernos.

O roubo de credenciais não é inevitável. As organizações podem reduzir o risco tratando a identidade como um limite de segurança central e combinando autenticação forte, monitoramento contínuo, conscientização do usuário e resposta rápida. Quando a detecção, a prevenção e a resposta funcionam juntas, as credenciais roubadas perdem seu valor e os ataques baseados em credenciais se tornam muito menos eficazes.