🚀 A CloudSEK se torna a primeira empresa de segurança cibernética de origem indiana a receber investimentos da Estado dos EUA fundo

Leia mais

As redes locais operam com base na confiança, com os dispositivos assumindo que as informações compartilhadas são precisas e seguras. Isso torna a comunicação diária rápida e eficiente, mas também cria oportunidades de abuso. A falsificação de ARP explora essa confiança redirecionando o tráfego sem ser detectado, permitindo que invasores na mesma rede interceptem, monitorem ou manipulem a comunicação enquanto os sistemas parecem funcionar normalmente.

Essa ameaça é mais comum do que muitos imaginam. De acordo com o Instituto SANS, as técnicas man-in-the-middle (MITM), particularmente a falsificação de ARP, permanecem entre os métodos de ataque mais frequentemente observados em redes locais não seguras. Esses ataques são especialmente comuns em ambientes Wi-Fi públicos e LANs corporativas planas, onde os controles de segmentação, criptografia e autenticação de rede são fracos ou ausentes.

É por isso que entender como a falsificação de ARP funciona e como ela pode ser evitada é essencial para proteger o tráfego interno da rede contra interceptação silenciosa.

A falsificação de ARP é um ataque baseado em rede em que um invasor transmite mensagens falsas do Protocolo de Resolução de Endereços (ARP) para mapear seu endereço MAC para um endereço IP legítimo em uma rede local.

Ele explora o modelo de confiança inerente do ARP, pois os dispositivos aceitam respostas ARP sem autenticação. Esse comportamento permite que o invasor associe seu endereço de hardware ao endereço IP de um roteador, servidor ou endpoint.

Depois que o mapeamento é alterado, o tráfego da rede é redirecionado pelo dispositivo do atacante. O atacante captura credenciais, inspeciona as comunicações ou modifica os dados transmitidos sem alertar os usuários.

Em termos de segurança, a falsificação representa uma representação deliberada. Na falsificação de ARP, o atacante se faz passar por um dispositivo confiável ao reivindicar seu endereço IP no mesmo segmento de rede.

O Address Resolution Protocol (ARP) é um protocolo de rede que conecta um endereço IP a um endereço MAC físico na mesma rede local (LAN). Essa conexão permite que os dispositivos enviem dados para o destino correto do hardware.

Essa conexão é necessária porque os dispositivos enviam dados usando endereços MAC, não endereços IP. Veja como o ARP funciona:

O ARP não tem verificação embutida. Os dispositivos aceitam automaticamente qualquer resposta ARP e atualizam suas tabelas ARP. Essa falta de autenticação cria a fraqueza que os invasores exploram na falsificação de ARP.

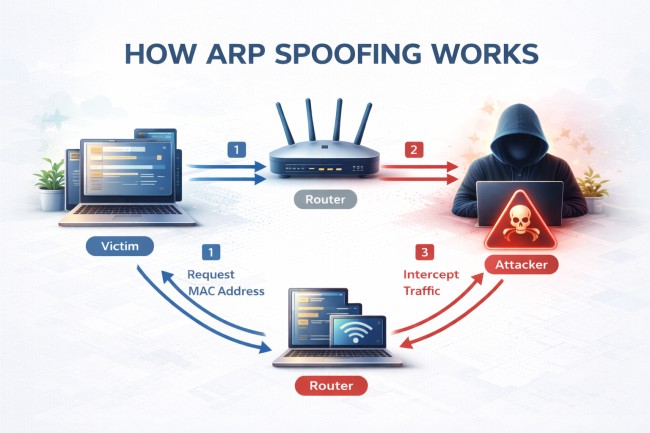

A falsificação de ARP funciona manipulando as entradas da tabela ARP em uma rede local para redirecionar o tráfego pelo dispositivo do atacante, em vez do destino legítimo.

Primeiro, o atacante obtém acesso ao mesmo segmento de rede local dos sistemas de destino. Esse acesso à rede permite a troca direta de mensagens ARP com dispositivos conectados.

Segundo, o atacante transmite respostas ARP forjadas que associam falsamente seu endereço MAC ao endereço IP de um sistema confiável, como o gateway ou roteador padrão. Essas respostas ARP não solicitadas exploram a falta de autenticação do protocolo.

Terceiro, os dispositivos das vítimas atualizam seus caches ARP com o mapeamento fraudulento de IP para Mac. Essa modificação do cache faz com que os dispositivos encaminhem o tráfego para o atacante, e não para o host pretendido.

Quarta, o tráfego redirecionado flui pelo sistema do atacante. O atacante intercepta credenciais, inspeciona comunicações confidenciais, modifica dados transmitidos ou interrompe a conectividade sem gerar alertas visíveis.

Finalmente, o atacante reenvia continuamente respostas ARP forjadas para manter o mapeamento malicioso. Essa transmissão persistente impede atualizações legítimas do ARP e mantém o controle sobre o tráfego da rede.

A falsificação de ARP tem características específicas que explicam seu comportamento, limites e riscos em uma rede. Aqui estão as principais características:

A falsificação de ARP só funciona na mesma rede local. O atacante deve estar conectado à mesma rede LAN ou Wi-Fi dos dispositivos da vítima.

A falsificação de ARP explora a confiança cega. Os dispositivos aceitam respostas ARP sem verificação, o que permite que os invasores enviem informações de endereço falsas.

A falsificação de ARP coloca o atacante entre dois dispositivos de comunicação. Todos os dados passam pelo atacante antes de chegarem ao destino pretendido.

A falsificação de ARP geralmente não interrompe as conexões. A comunicação continua normalmente, o que dificulta a percepção do ataque pelos usuários.

A falsificação de ARP altera as entradas armazenadas nas tabelas ARP. Essas entradas são temporárias, e é por isso que os atacantes devem continuar enviando respostas falsas.

A falsificação de ARP só funciona enquanto o atacante permanece ativo na rede. Se o invasor parar de enviar mensagens ARP forjadas, os dispositivos eventualmente corrigirão suas tabelas ARP.

A falsificação de ARP não instala software nem altera arquivos. O ataque funciona inteiramente redirecionando o tráfego da rede, em vez de alterar os próprios dispositivos.

Os ataques de falsificação de ARP geralmente são agrupados de acordo com a forma como os atacantes usam o tráfego de rede redirecionado. Aqui estão os principais tipos de falsificação de ARP:

Esse é o tipo mais comum de falsificação de ARP. O atacante coloca o dispositivo entre dois sistemas de comunicação, como um usuário e um roteador. Todo o tráfego passa pelo atacante, permitindo que ele leia, capture ou modifique dados enquanto a comunicação parece normal.

Nesse tipo, o atacante usa falsificação ARP para interromper a comunicação de rede. Ao enviar informações de endereço incorretas, o atacante impede que os dispositivos cheguem ao destino correto. Isso resulta em perda de conectividade, interrupção de sessões ou interrupção completa da rede.

Esse tipo se concentra em assumir as sessões ativas da rede. Ao interceptar o tráfego, o atacante captura identificadores de sessão e obtém acesso a contas ou serviços sem fazer login diretamente. Isso permite acesso não autorizado usando uma sessão existente.

A principal diferença entre falsificação de ARP e envenenamento por ARP está na ação versus resultado. A falsificação de ARP é a ação do atacante de enviar mensagens ARP falsas. A intoxicação por ARP é a condição criada quando os dispositivos armazenam informações de endereço incorretas por causa dessas mensagens.

No uso no mundo real, esses termos geralmente aparecem juntos. Ferramentas e artigos de segurança podem usar “envenenamento por ARP” para descrever o estado corrompido da rede, enquanto “falsificação de ARP” descreve como o invasor o causou. Ambos se referem ao mesmo processo de ataque, mas de pontos de vista diferentes.

Em termos simples, a falsificação de ARP descreve o que o atacante faz. O envenenamento por ARP descreve o que acontece com a rede. Aqui está a tabela de comparação para entender melhor:

Esses incidentes reais mostram como a falsificação de ARP é bem-sucedida em redes locais confiáveis e leva à exposição de dados ou à interrupção do serviço.

Em vários casos documentados desde 2018, os invasores em redes Wi-Fi públicas usaram ferramentas de falsificação ARP, como o Ettercap, para se passar por roteadores. As vítimas eram usuários de cafés, aeroportos e hotéis que compartilhavam a mesma rede. Dezenas de usuários em um único ponto de acesso foram afetados ao mesmo tempo. Os invasores interceptaram credenciais de login, e-mails e sessões de navegação, levando à aquisição de contas e perda de privacidade.

Em 2019, um invasor interno em uma rede de escritório corporativo realizou falsificação de ARP para se passar pelo gateway padrão. Usando ferramentas de falsificação de rede disponíveis gratuitamente, o atacante redirecionou o tráfego de vários dispositivos de funcionários. A organização sofreu roubo de credenciais e acesso não autorizado aos sistemas internos, forçando a redefinição de senhas e a reconfiguração da rede em todos os departamentos.

Em 2020, um estudante em uma LAN universitária lançou um ataque de falsificação ARP para monitorar o tráfego entre os dispositivos dos alunos e os servidores do campus. Centenas de usuários conectados à mesma sub-rede foram expostos. O ataque permitiu a interceptação de sessões e o monitoramento de dados, resultando em desligamentos temporários da rede e controles de acesso mais rígidos em todo o campus.

Em 2021, uma pequena empresa sofreu repetidas interrupções de rede causadas pela falsificação de ARP. Um invasor na mesma rede local enviou respostas ARP forjadas para bloquear a comunicação entre os dispositivos e o roteador. A empresa perdeu o acesso à Internet por várias horas, interrompendo as operações e as transações dos clientes.

A falsificação de ARP é detectada monitorando o comportamento da rede ao vivo e identificando mapeamentos de endereços incorretos que não deveriam existir. Como o ataque funciona silenciosamente, a detecção se concentra em mudanças em tempo real, em vez de danos visíveis ao sistema.

A detecção confiável vem da combinação de sinais. Quando a tabela ARP muda, mapeamentos duplicados e caminhos de tráfego anormais aparecem juntos, a falsificação do ARP é confirmada.

A falsificação de ARP é evitada adicionando verificações ao tráfego ARP, controlando quem pode se conectar à rede e protegendo os dados mesmo se o tráfego for interceptado.

A inspeção dinâmica de ARP é um recurso de switch que bloqueia mensagens ARP falsas antes que elas cheguem aos dispositivos. O switch verifica cada resposta ARP e verifica se o endereço IP e o endereço MAC correspondem a um registro confiável. Quando o mapeamento está errado, o switch descarta o pacote. Isso impede que os invasores envenenem as tabelas ARP porque suas respostas ARP forjadas nunca são aceitas por outros dispositivos.

A espionagem de DHCP é um recurso de switch que monitora o tráfego DHCP e cria uma lista confiável de qual dispositivo possui qual endereço IP. O switch registra as atribuições reais de IP para Mac que vê no servidor DHCP legítimo.

Esse registro se torna uma referência confiável para outras proteções, especialmente a inspeção dinâmica de ARP. Quando a espionagem de DHCP está ativada, fica mais difícil para os invasores fingir que possuem o endereço IP de outra pessoa porque a rede tem uma fonte confiável verificada.

As entradas ARP estáticas são mapeamentos manuais de IP para Mac definidos em dispositivos importantes, como servidores, gateways e dispositivos de rede. Como essas entradas não são alteradas automaticamente, as respostas ARP forjadas não podem substituí-las. O ARP estático funciona melhor em sistemas críticos com endereços fixos, pois requer manutenção quando o hardware muda.

A segmentação de rede divide uma grande rede em zonas menores e separadas. A segmentação limita a distância que um invasor pode alcançar após entrar na rede. Se um invasor realizar falsificação de ARP dentro de um segmento, ele só poderá afetar os dispositivos desse segmento, não toda a organização. Isso reduz o raio de explosão e mantém os sistemas críticos longe das redes de usuários arriscadas.

A criptografia protege o conteúdo do tráfego da rede, mesmo que um invasor o redirecione. Quando os usuários confiam em HTTPS, protocolos de e-mail seguros e conexões VPN, o tráfego interceptado se torna ilegível. A criptografia reduz o roubo de credenciais e a exposição de dados porque os invasores veem dados codificados em vez de senhas, tokens de sessão ou informações privadas.

A segurança da porta controla quais dispositivos podem se conectar a uma porta do switch. Ele pode limitar o número de endereços MAC em uma porta ou bloquear uma porta para dispositivos específicos aprovados. Isso bloqueia muitas tentativas de falsificação de ARP porque, em primeiro lugar, o invasor não consegue se conectar facilmente à rede. Quando um dispositivo desconhecido se conecta, a porta pode desligar ou restringir o tráfego automaticamente.

O monitoramento contínuo observa a atividade do ARP e os padrões de tráfego em tempo real. Os sistemas de monitoramento alertam quando veem respostas de ARP incomuns, alterações frequentes de ARP ou mapeamentos duplicados de IP para Mac. Os alertas antecipados permitem que as equipes isolem o dispositivo atacante rapidamente, antes que grandes quantidades de tráfego sejam interceptadas.

A desativação de serviços não utilizados reduz a exposição desnecessária na rede. Embora isso não altere diretamente o comportamento do ARP, reduz as chances de os invasores se estabelecerem na rede local em primeiro lugar. Menos serviços expostos e menos caminhos abertos reduzem as oportunidades gerais de uso indevido.

A falsificação de ARP explora uma fraqueza básica na forma como as redes locais confiam nas informações de endereço. Ao enviar mensagens ARP falsas, os invasores podem se posicionar silenciosamente entre os dispositivos e controlar como os dados se movem pela rede. Isso torna a falsificação de ARP especialmente perigosa em ambientes compartilhados ou mal protegidos, onde a confiança é presumida.

As organizações podem reduzir esse risco fortalecendo os controles de rede e removendo a confiança cega. Verificar mapeamentos de endereços, limitar quem pode se conectar à rede e criptografar o tráfego juntos preenchem as lacunas das quais depende a falsificação de ARP.