🚀 A CloudSEK se torna a primeira empresa de segurança cibernética de origem indiana a receber investimentos da Estado dos EUA fundo

Leia mais

.jpg)

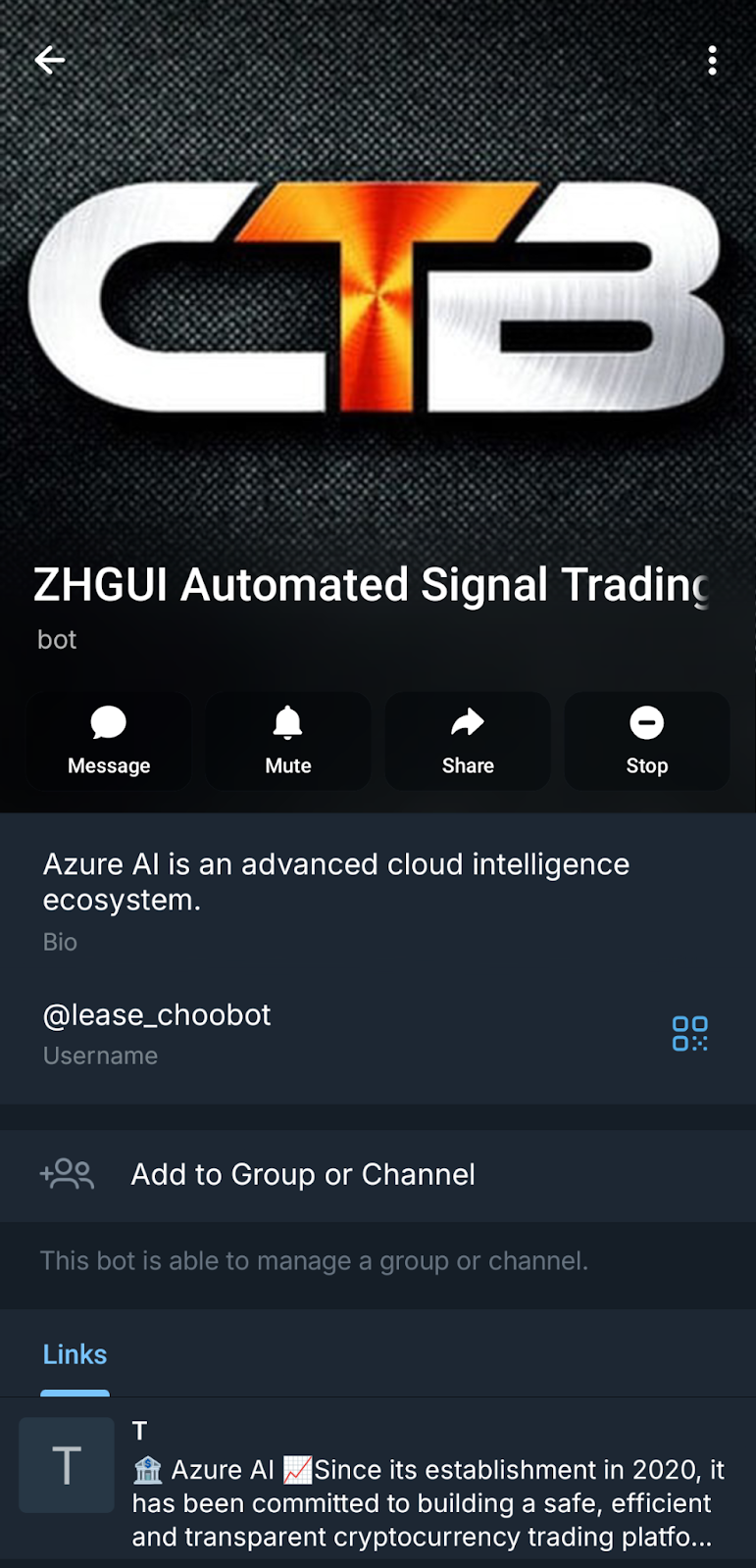

Pesquisadores da CloudSEK identificaram ZHGUI Cryptocurrency Ltd. como uma troca coordenada de espelhos e segmentação de um ecossistema de fraudes baseado em TRC20 Investidores de varejo do sudeste asiático, com um forte foco em População de língua mandarim da Malásia e usuários chineses estrangeiros.

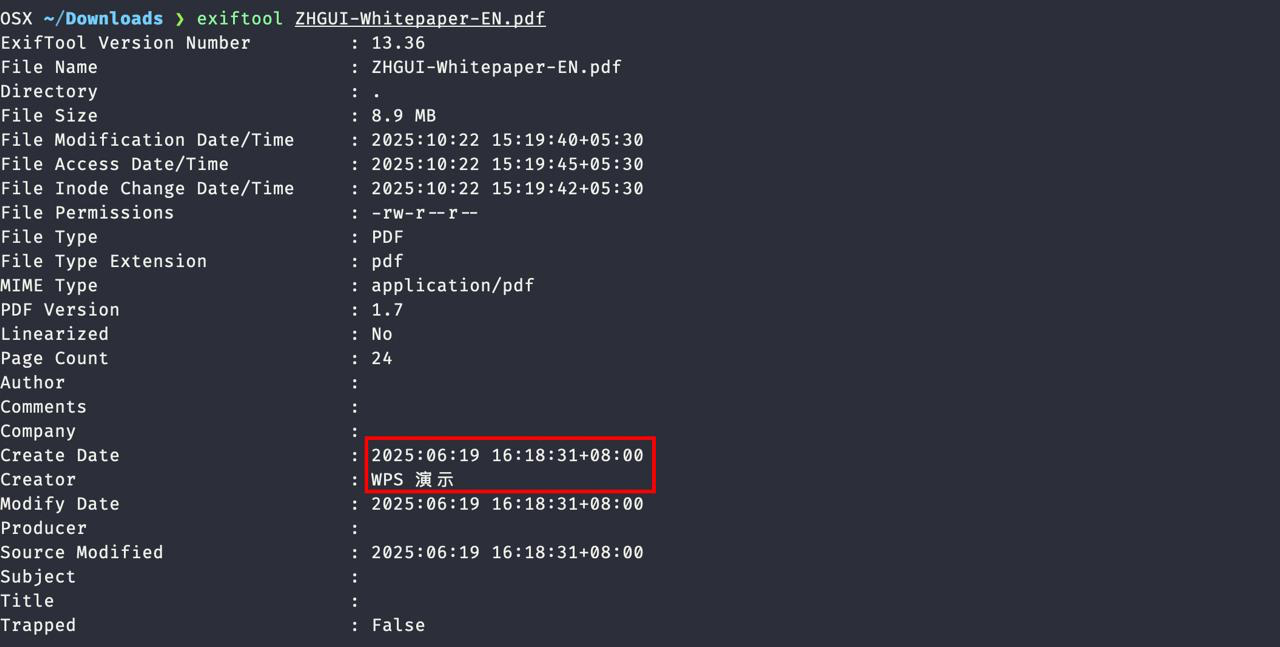

Embora a ZHGUI se comercialize como uma bolsa de ativos digitais registrada nos EUA e totalmente compatível e cite um registro de MSB do FinCEN enviado por você mesmo, as evidências técnicas contradizem essa narrativa. A análise de infraestrutura revela uma constelação de domínios clonados com interfaces de usuário idênticas, entrega frontal da Cloudflare, consoles de gerenciamento apoiados pela AWS, endpoints de verificação no estilo Udesk e um whitepaper público criado usando Software WPS em chinês no horário padrão da China, que coletivamente indicam uma operação alinhada à China escondida atrás do teatro regulatório dos EUA.

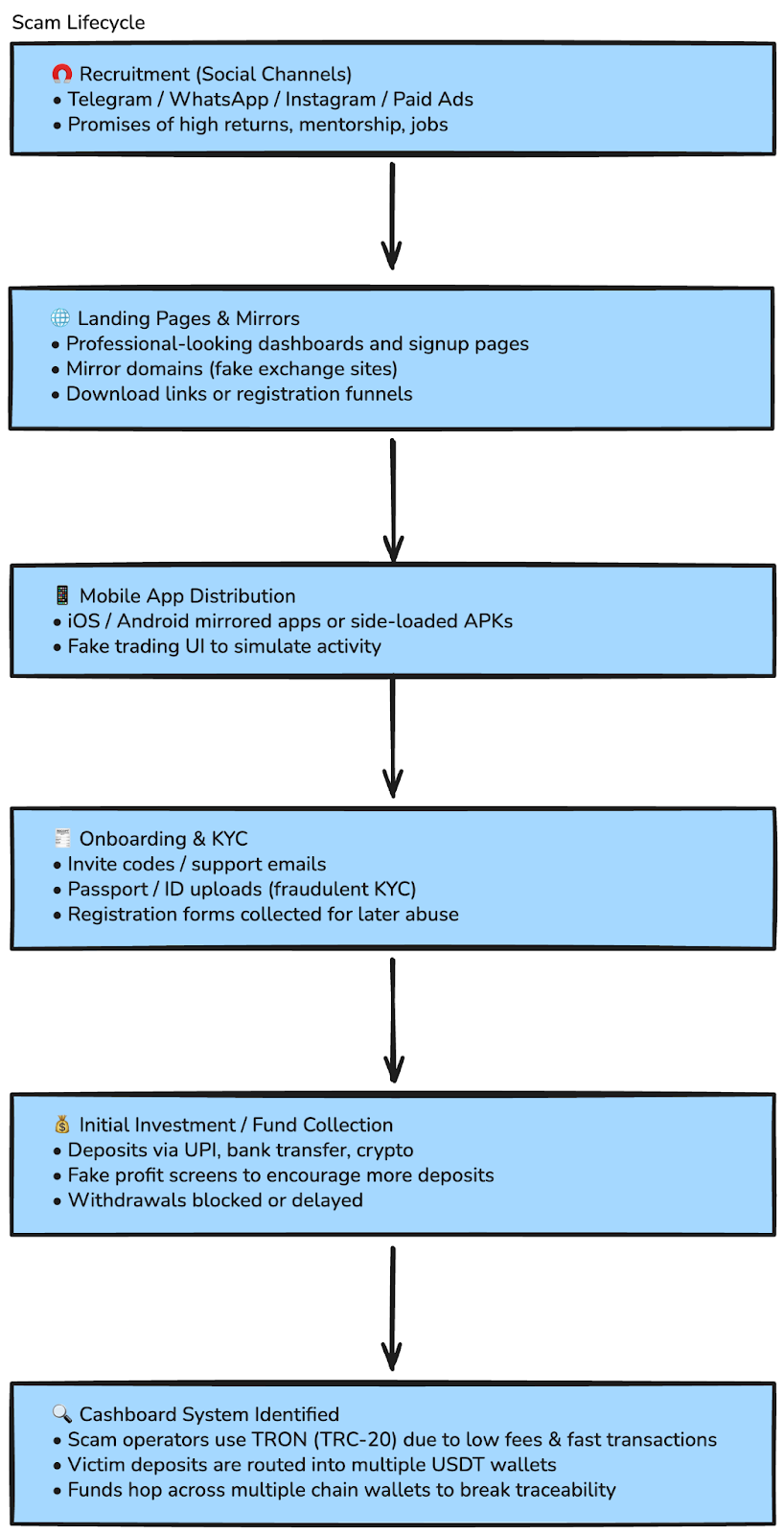

A aquisição da vítima segue um manual voltado para engenharia social e preparação, executado principalmente por meio de Grupos de investimento do WhatsApp e comunidades sociais com temas financeiros. Operadores que se apresentam como “mentores de investimento” orientam os usuários por meio da integração, da coleta de dados no estilo KYC e de pequenos “depósitos de teste” que parecem lucrativos em painéis fabricados. Depois que a confiança é estabelecida e depósitos maiores são feitos, os saques são bloqueados sob o pretexto de revisões fiscais, verificações de conformidade ou erros do sistema. Reportagens públicas da mídia malaia e testemunhos da comunidade confirmam perdas de vários milhões de ringgit, enquanto o OSINT em grupos de bate-papo e contas administrativas vincula essa atividade a uma rede de recrutamento estruturada que opera em grande escala em toda a região.

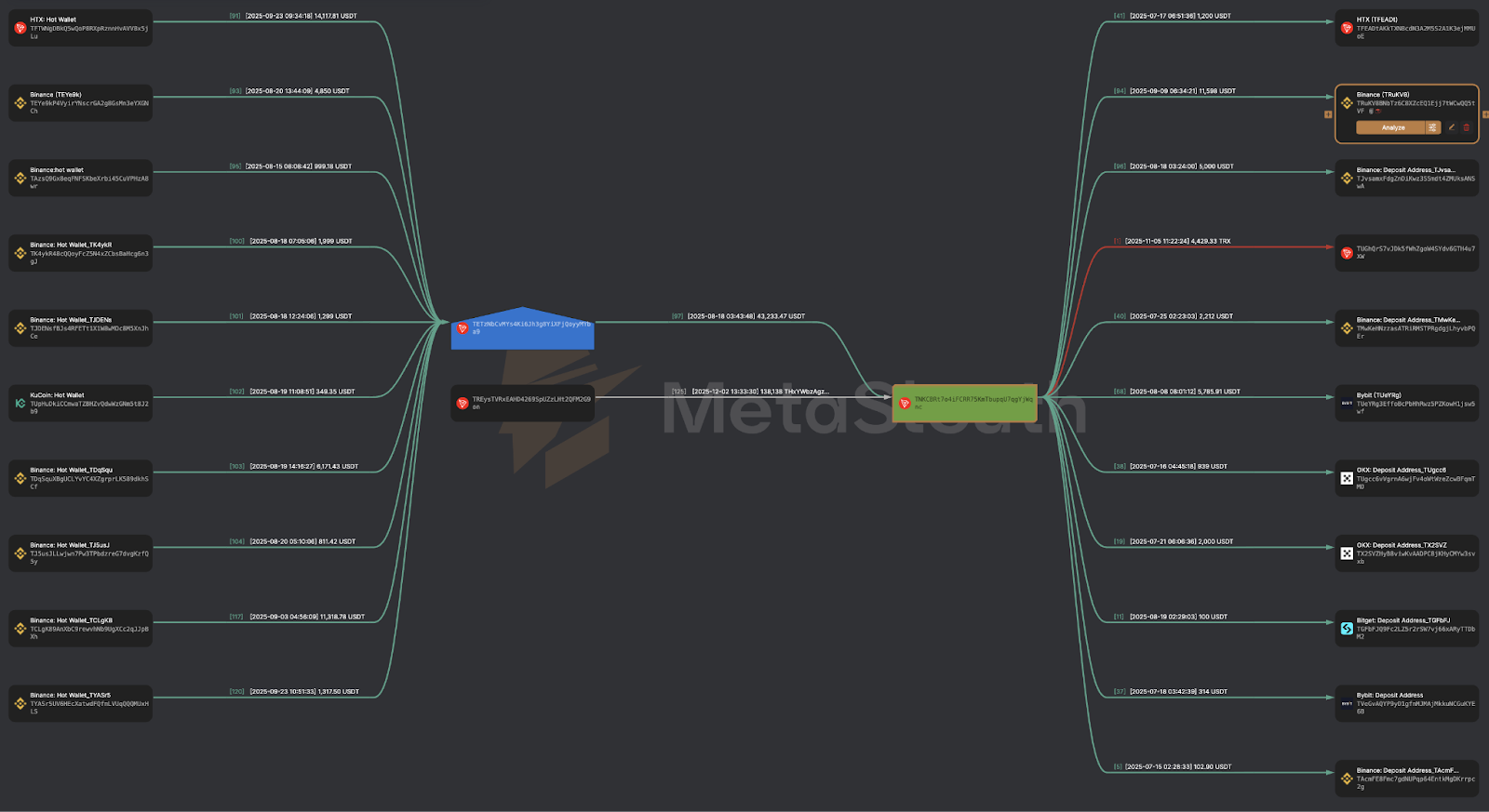

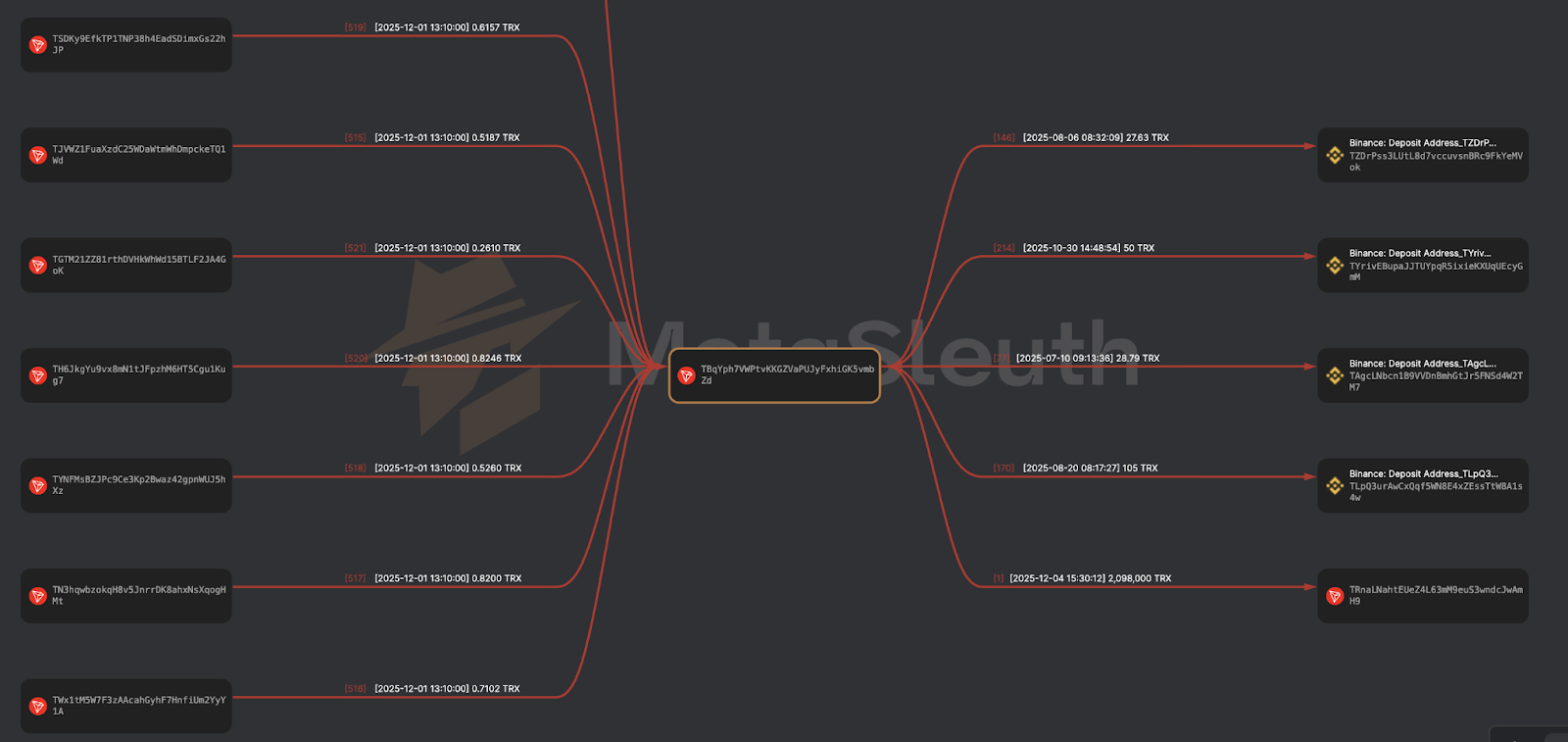

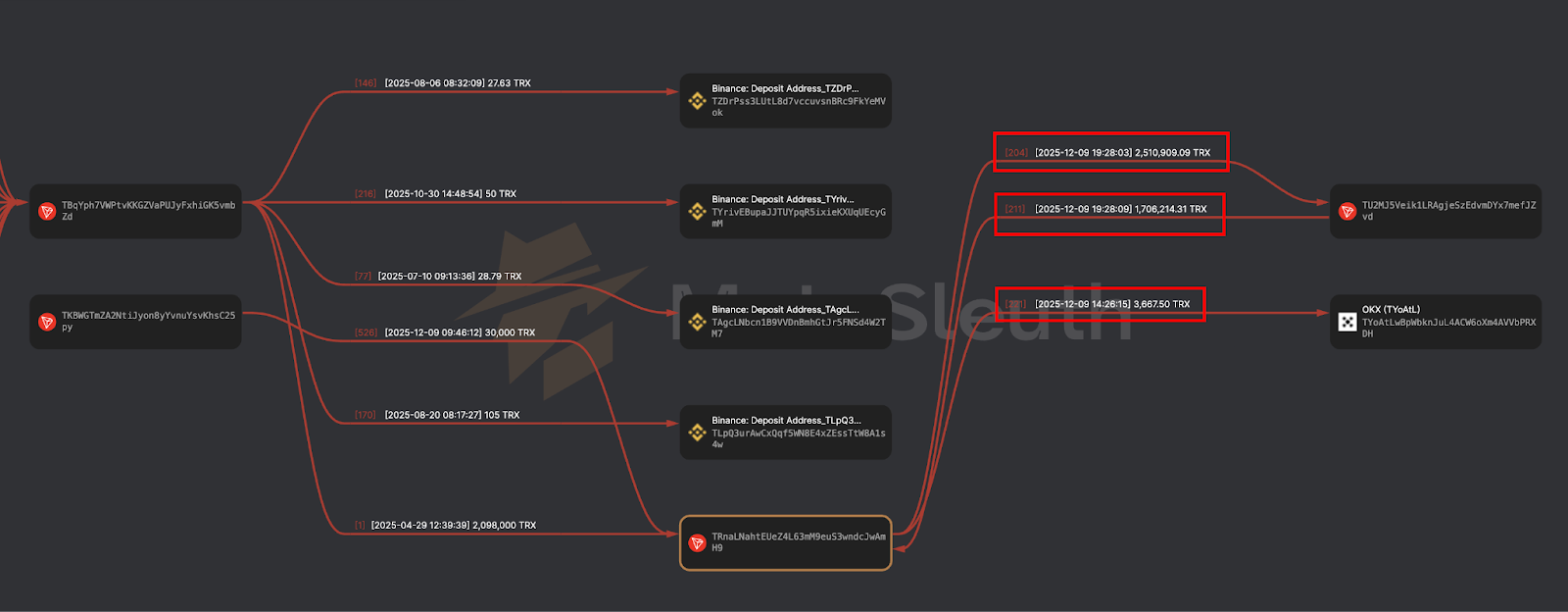

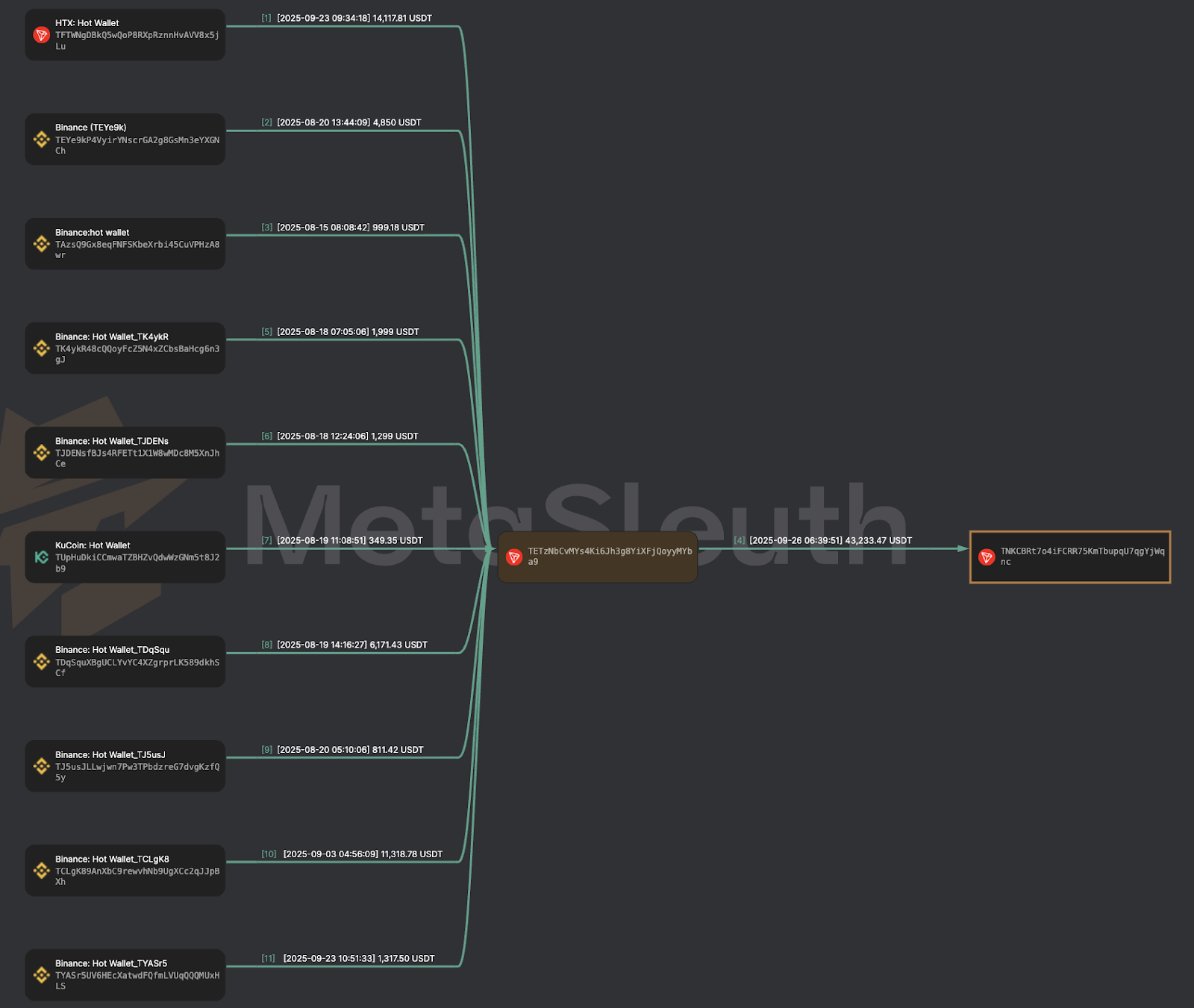

Análise em cadeia de endereços TRON associados ao ecossistema ZHGUI, incluindo um interno “Carteira RazorPay na ZHGUI Exchange”, shows grandes entradas de USDT (TRC20) e transferências subsequentes sistemáticas para intermediar endereços de roteamento “ZHGUI Wallet — R”, carteiras internas “CHAIN” e vários endereços de depósito nas principais bolsas centralizadas, como Binance, OKX, HTX, KuCoin e Bybit. Esse padrão demonstra um fluxo maduro de lavagem: agregação de fundos suspeitos de vítimas, camadas internas e expansão por meio da infraestrutura de câmbio. À luz dessas descobertas, o CloudSEK avalia o ZHGUI como um ameaça contínua de fraude financeira transfronteiriça e recomenda interrupções em nível de plataforma, alertas do setor financeiro, relatórios CEX, monitoramento contínuo de domínios e carteiras e engajamento coordenado das autoridades policiais. Os sistemas de inteligência de ameaças da CloudSek estão monitorando ativamente domínios emergentes, infraestrutura social e atividades de carteira associadas ao ZHGUI para apoiar a detecção precoce e a ação regulatória.

ZHGUI é um ecossistema de investimento on-line fraudulento que se disfarça de bolsa global de criptomoedas. Embora se apresente como uma plataforma de negociação de ativos digitais totalmente licenciada com conformidade regulatória internacional, evidências técnicas e do OSINT mostram que o ZHGUI funciona como rede fraudulenta de troca de espelhos projetado para roubar fundos de usuários e informações de identidade pessoal.

A operação utiliza vários domínios clonados, somente para convidados integração, fabricado painéis de negociação e funis de recrutamento em mídias sociais para induzir as vítimas a depositar dinheiro e, ao mesmo tempo, exibir lucros falsos. Ele também explora uma entrada de registro do FinCEN MSB dos EUA enviada por você mesmo - uma lista que é não verificado pelo governo nem prova de legitimidade — criar uma falsa percepção da autorização regulatória.

A infraestrutura, os canais de suporte e os metadados do whitepaper do ZHGUI indicam Laços operacionais baseados na China. Ao mesmo tempo, relatos de vítimas e evidências de bate-papo em grupo confirmam a segmentação ativa de investidores em Malásia e Sudeste Asiático em geral, particularmente comunidades de língua mandarim. O objetivo principal da plataforma é simule negociações legítimas de criptomoedas, bloqueie saques, colete dados pessoais/KYC e desapareça fundos, posicionando a ZHGUI como uma rede organizada de fraude financeira transnacional em vez de uma bolsa genuína.

1. Infraestrutura de espelho resiliente: Implanta mais de 10 domínios clonados (por exemplo, zhguihc.com, zhguize.com) por trás de CDNs da Cloudflare e soquetes de back-end hospedados na AWS para simular uma troca robusta nos EUA enquanto mascara os IPs de origem.

2. Lacunas regulatórias exploradas: Aproveita um registro FinCEN MSB enviado por você mesmo e não verificado (No. 31000270792163) para fabricar “conformidade” sem supervisão governamental real ou verificação de antecedentes.

3. Impressões digitais de origem: Os metadados do whitepaper expõem o verdadeiro nexo da operação com base na China, contendo tags de software “Apresentação WPS” e registros de data e hora de criação alinhados com Horário Padrão da China (+ 08:00).

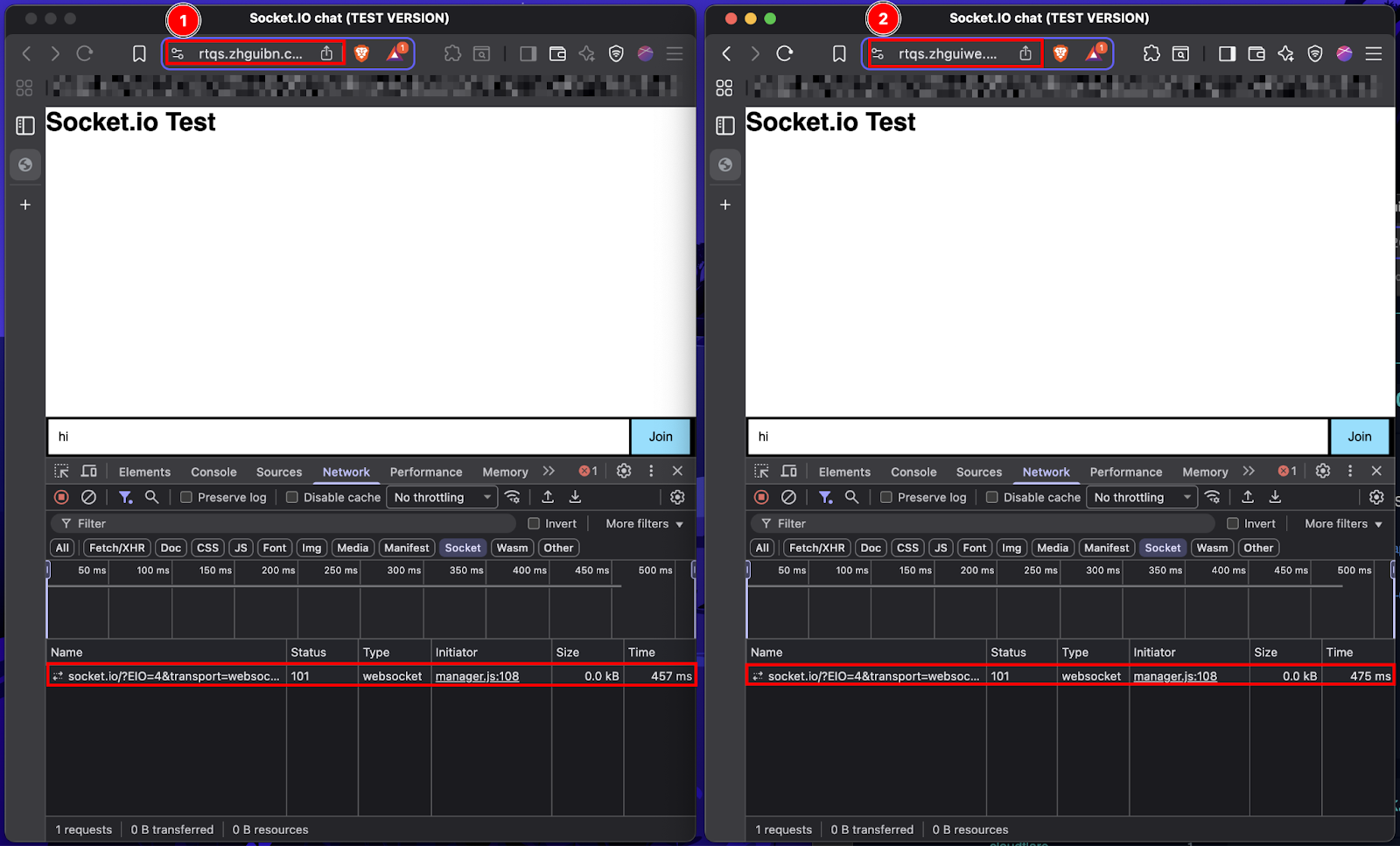

4. Mecanismo de decepção em tempo real: Painéis de negociação falsos utilizam WebSocket (socket.io) conexões em subdomínios como rtqs.zhguiwe.com para enviar dados de mercado simulados e criar a ilusão de liquidez real.

5. Pipeline de lavagem automatizada: Lava fundos de vítimas via TRON (TRC20) usando rótulos Carteiras de agregação “RazorPay” (por exemplo, TetZn...) que direcionam ativos por meio de relés internos antes de serem transferidos para a Binance e a OKX.

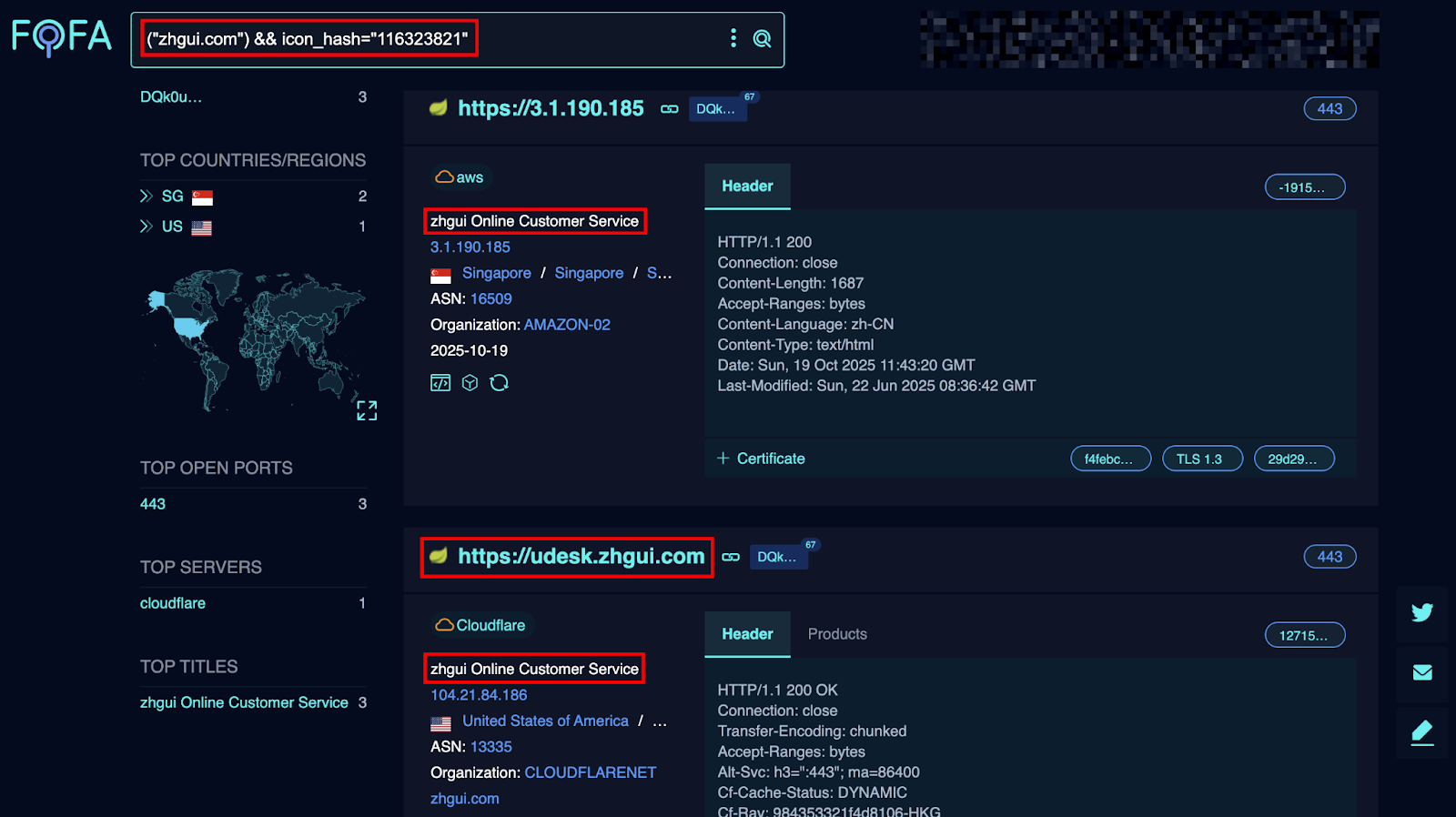

6. Portais de suporte armados: Incorpora Udesk integrações de atendimento ao cliente (por exemplo, udesk.zhgui.com) para coletar documentos confidenciais de PII e KYC sob o pretexto de verificação de identidade.

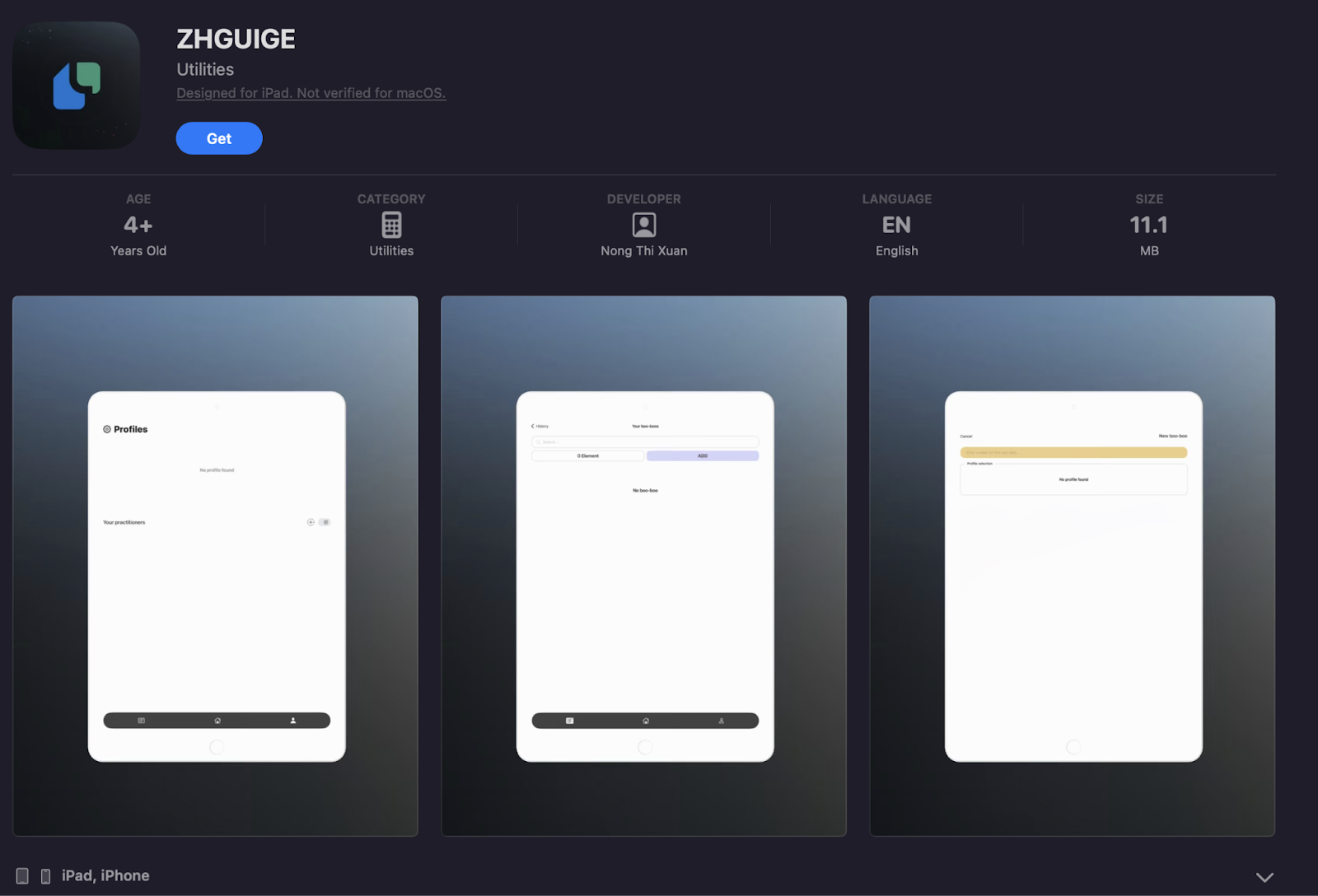

7. Infiltração do ecossistema móvel: Ignorou o processo de análise de aplicativos da Apple para publicar um aplicativo comercial fraudulento, “ZHGUI GE” (ID: 6747241718), expandindo o vetor de ataque além dos navegadores da web.

8. Funis de engenharia social: Orquestra a aquisição de vítimas por meio de scripts de “abate de porcos” em grupos fechados do WhatsApp/Telegram, segmentando Falantes de mandarim no sudeste da Ásia com falsos “mentores de investimento”.

9. SEO e manipulação de reputação: Executa uma campanha de “lavagem de reputação” usando comunicados de imprensa pagos em sites financeiros (por exemplo, TechBullion) para saturar os resultados da pesquisa com narrativas fabricadas de legitimidade institucional.

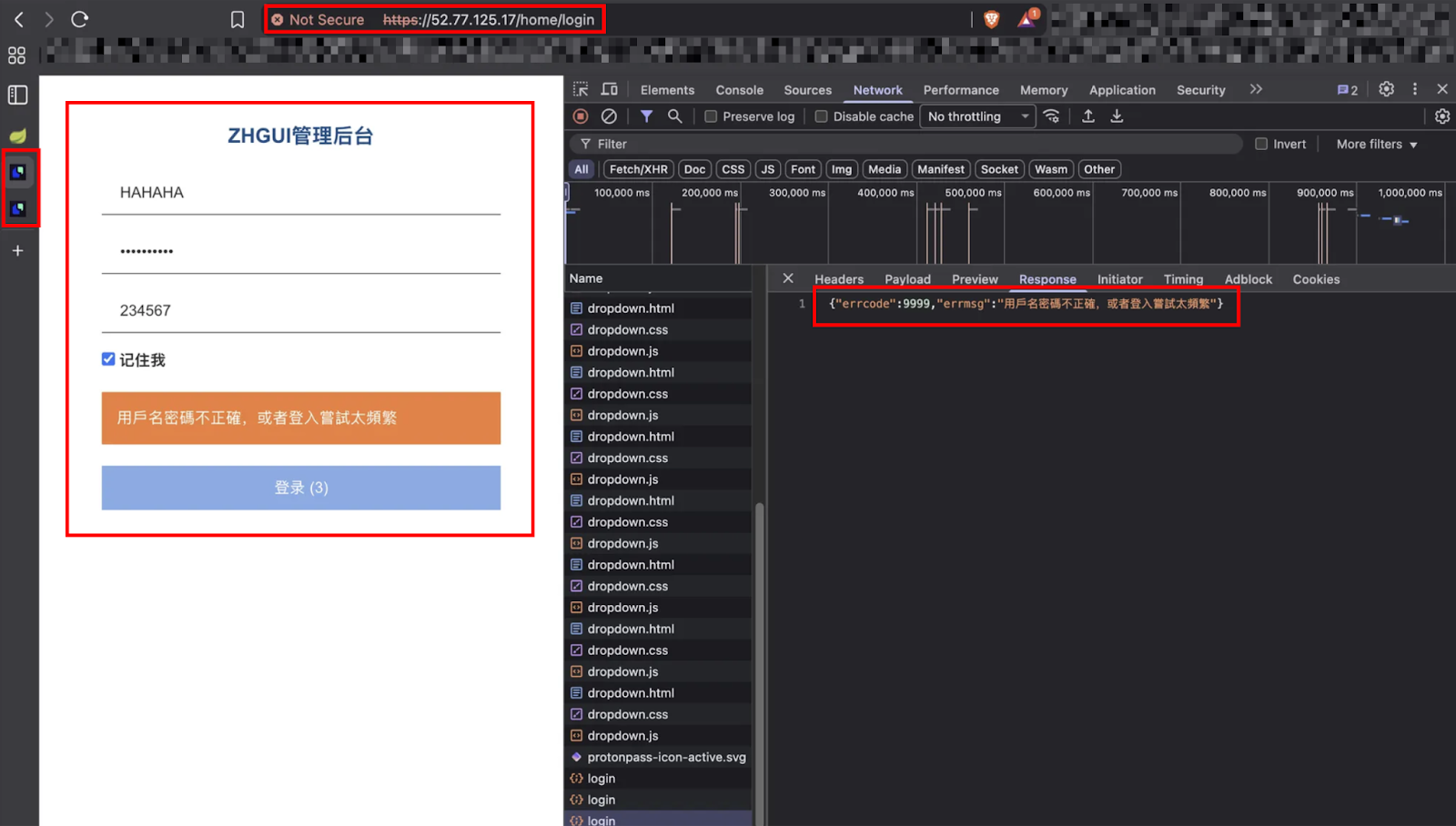

10. Kill Switch de “Revisão tributária”: Scripta a fase final do roubo bloqueando as retiradas sob uma falsificação “revisão fiscal” status, enquanto os consoles de gerenciamento de back-end (52.77.125.17) continuam rastreando os depósitos das vítimas.

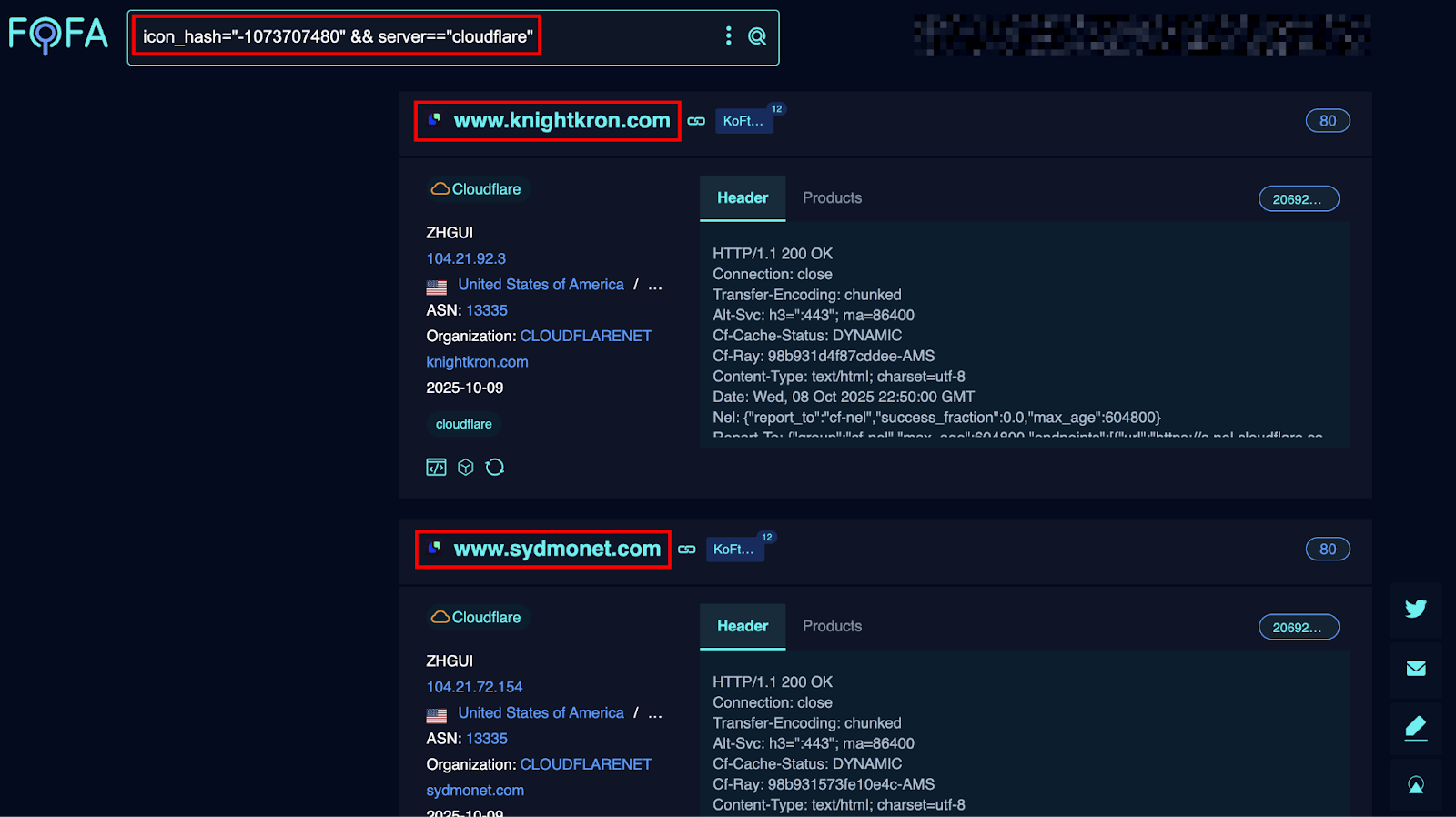

Um conjunto de Mais de 10 domínios foi identificado, tudo refletindo estruturas front-end idênticas ou quase idênticas, recursos visuais e chamadas de script de back-end. Esses domínios são espelhos ativos uns dos outros e parecem redirecionar ou replicar as páginas fraudulentas de login e investimento.

Todos os domínios acima servem portais de login idênticos projetado para coletar credenciais de usuário, informações de carteira criptográfica e detalhes de verificação KYC. O uso de IPs CDN da Cloudflare sugere uma tentativa de ofuscar origens reais de hospedagem, enquanto alguns IPs da AWS indicam servidores de gerenciamento de back-end e comunicação de soquete.

Locais-espelho adicionais identificados por meio de correlação de hash de favicon :

#Hash Valor: 1ca2e500f792fdce9128e8f26fd0a5c10b3f06f1047ce5217e5789db9b33681b##

Ambos os domínios replicam interfaces ZHGUI idênticas, confirmando ainda mais a reutilização de infraestrutura baseada em modelos.

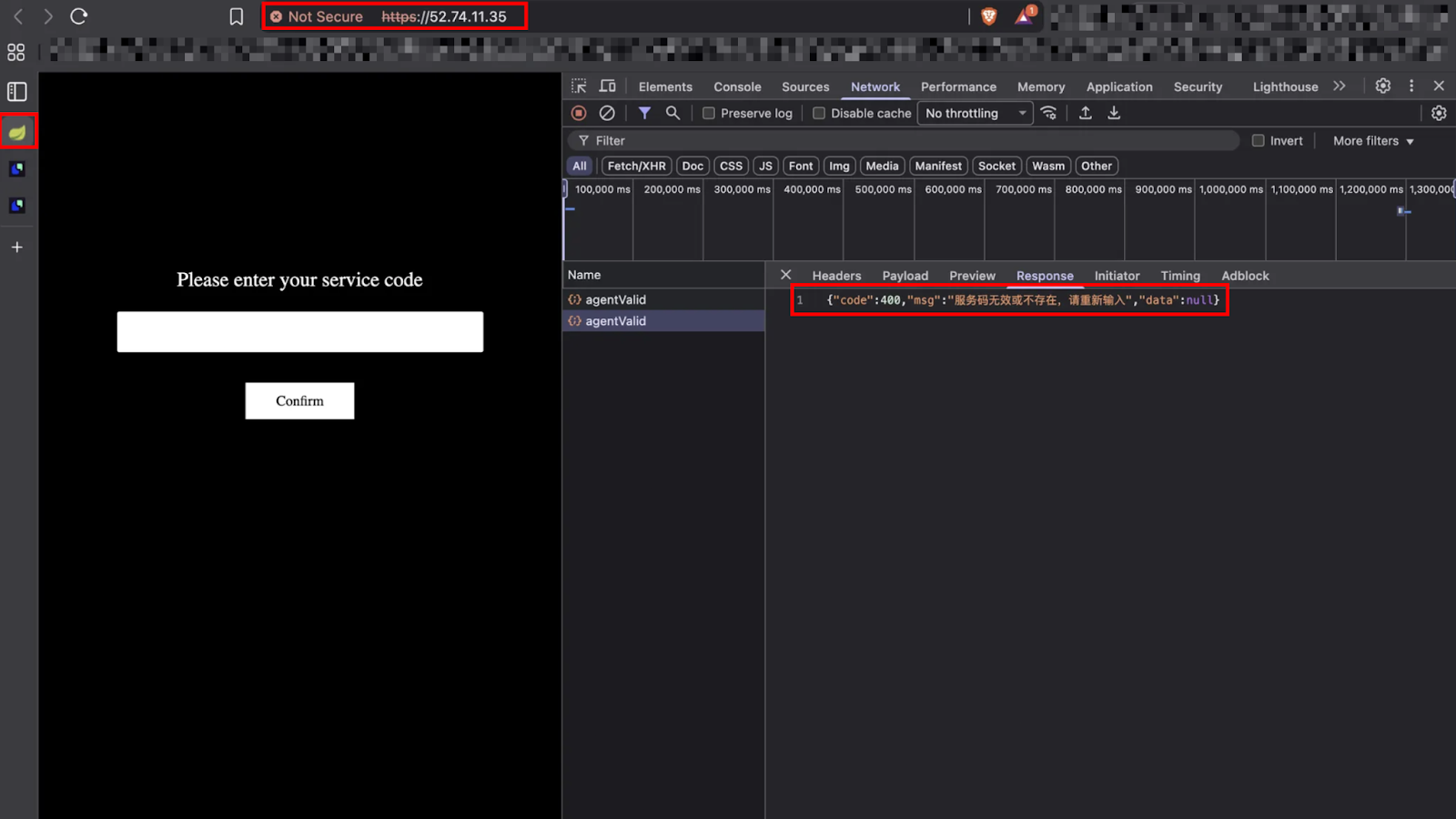

Dois IPs que não são da Cloudflare foram descobertos servindo como consoles de gerenciamento internos, potencialmente usados por operadores para acesso de back-end ou controle administrativo:

Esses IPs provavelmente representam o servidores principais usado para acesso ao banco de dados de back-end e coleta de credenciais.

Os subdomínios acima foram identificados como hospedagem Serviços WebSocket provavelmente usado para atualizar “painéis de negociação falsos” em tempo real, simulando transações ativas de criptomoedas para criar uma ilusão de autenticidade para as vítimas.

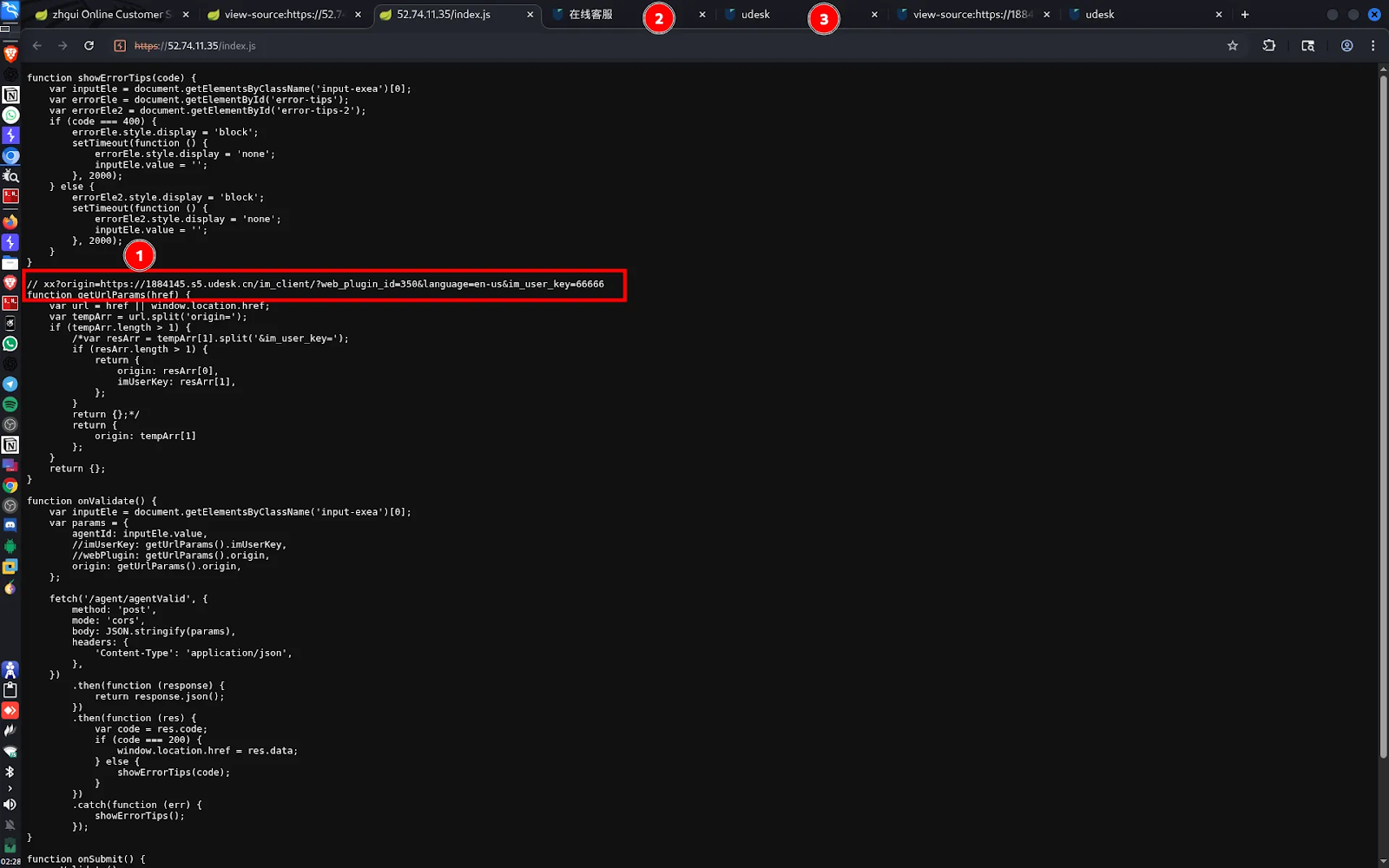

Um URL altamente suspeito foi encontrado incorporado ao arquivo JavaScript do site:

#URL: https://1884145.s5.udesk.cn/im_client/?web_plugin_id=350&language=en-us&im_user_key=66666 ##

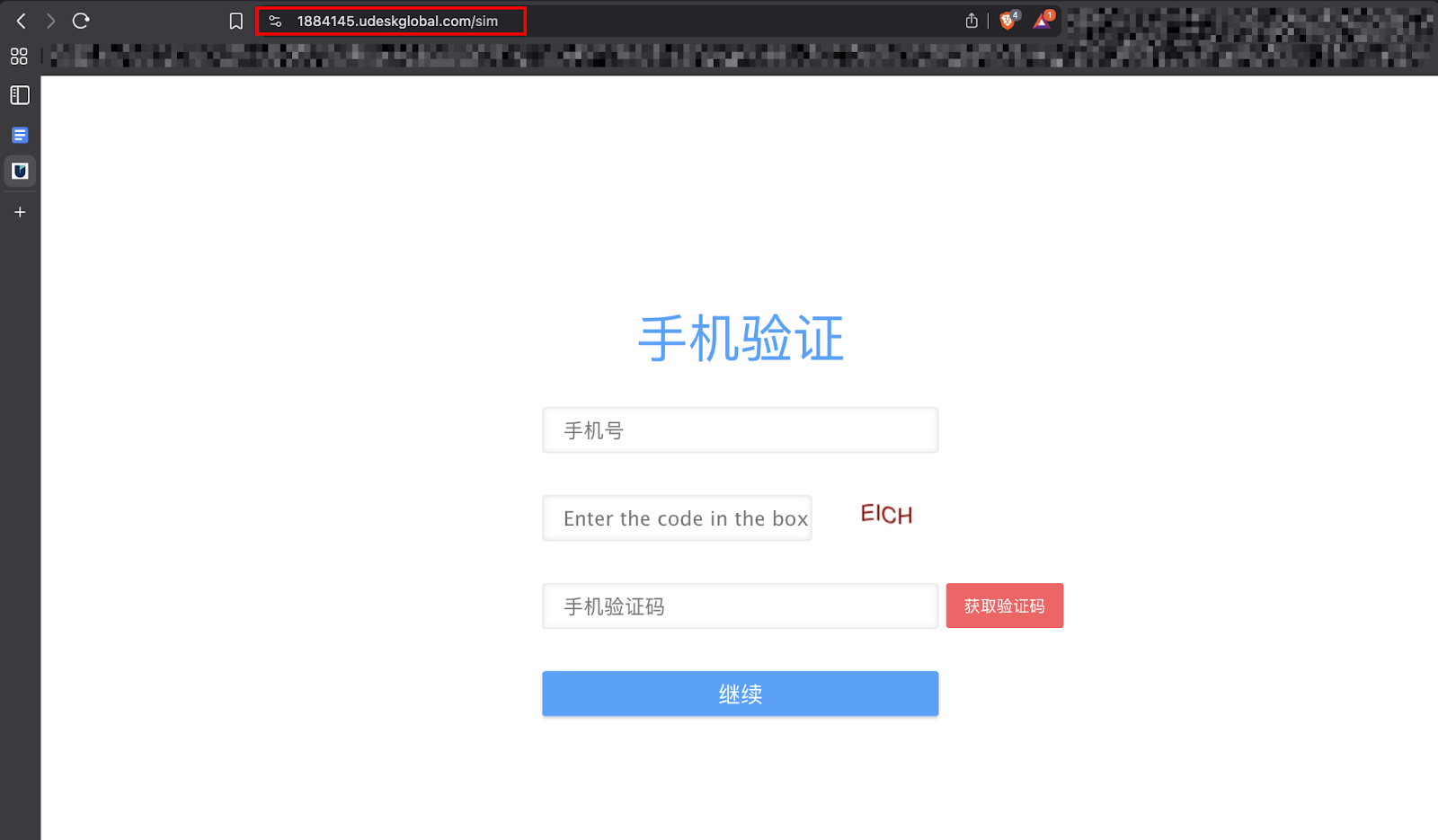

Uma investigação mais aprofundada revelou um endpoint conectado:

#URL: https://1884145.udeskglobal.com/sim ##

UM Página de login de verificação do SIM, possivelmente usado como um portal falso de verificação ou suporte de comunicação.

Isso sugere que os operadores do golpe podem estar aproveitando Páginas de suporte clonadas semelhantes ao Udesk coletar dados de identidade do usuário ou KYC sob o pretexto de verificação do atendimento ao cliente.

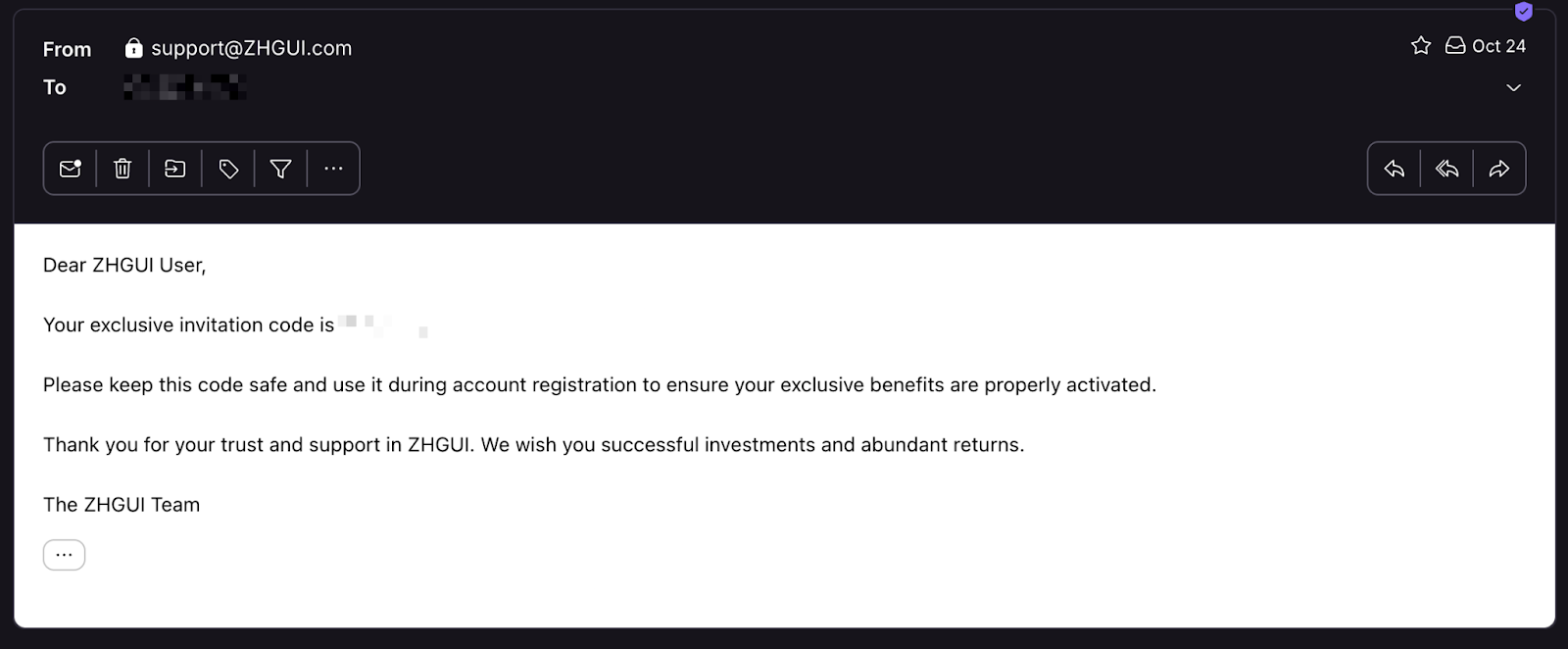

Como parte do teste controlado, um e-mail investigativo foi enviado para support@zhgui.org.

Em resposta, o remetente recebeu um código de convite necessário para a criação da conta no portal de troca ZHGUI, confirmando o natureza ativa do sistema de suporte e validando isso a infraestrutura operacional permanece on-line apesar das contínuas remoções de domínios. Isso estabelece que,

Como parte da investigação, a análise na cadeia foi realizada no endereço TRON TetZnbcvMyS4Ki6JH3G8YiXFJQOYYMyBa9, internamente rotulado como “Carteira RazorPay na ZHGUI Exchange”. Esta carteira funciona como uma hub interno de agregação e roteamento para fluxos de USDT (TRC-20) associados à camada de pagamento no estilo comercial da ZHGUI.

Os fluxos na cadeia estão centrados em TetZnbcvMyS4Ki6JH3G8YiXFJQOYYMyBa9 e TNKcBrT7O4iFCrR75KMTBupqu7qgyjwqnc demonstre que o ZHGUI mantém um pipeline dedicado de tesouraria e lavagem baseado em Tron, que:

Esse comportamento está totalmente alinhado com operações profissionais de fraude e lavagem de dinheiro, caracterizada por camadas estruturadas, agregação controlada e expansão sistemática por meio de grandes bolsas. Esses endereços devem ser tratados como carteiras de alto risco/suspeita de fraude e adicionado ao Conjunto COI para monitoramento, bloqueio e investigação/escalonamento baseados em intercâmbio.

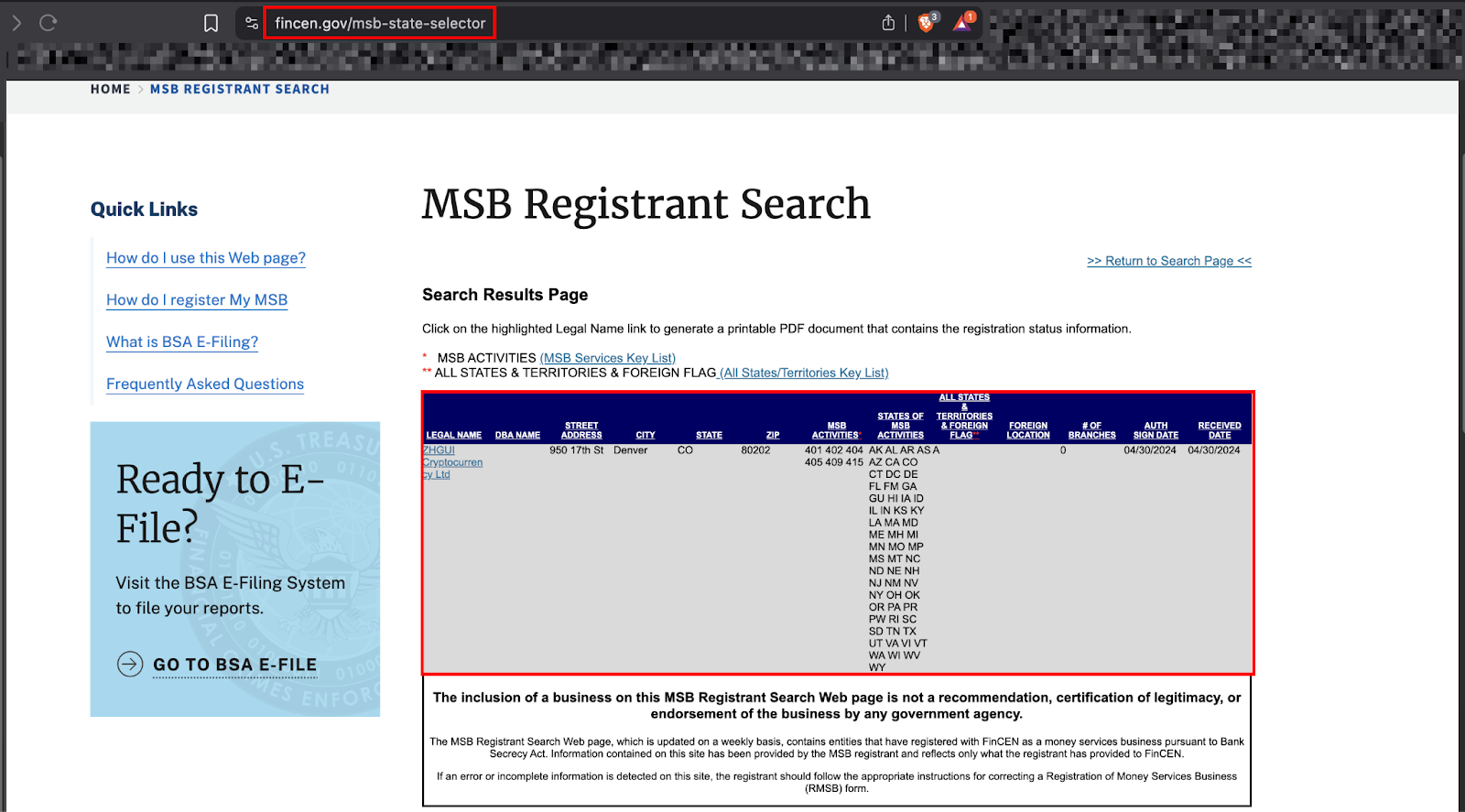

Durante a análise de artefatos e documentos relacionados ao ecossistema ZHGUI, os investigadores recuperaram um papel branco referenciando um oficial Registro da Money Services Business (MSB). Após a verificação por meio do Rede de Combate a Crimes Financeiros (FinCEN) registro público do MSB, uma entrada de registro foi realmente encontrada, registrada em 22 de outubro de 2025, sob o nome da entidade ZHGUI Cryptocurrency Ltd.

No entanto, um exame detalhado da transcrição e das notas associadas do site da FinCEN revelou que a listagem foi enviada por você mesmo, não foi verificada e avisa explicitamente que a inclusão no registro não implica autenticidade ou aprovação governamental.

Os detalhes da entidade são os seguintes:

Número de registro #MSB: 3100270792163

Tipo de registro: Registro inicial

Nome legal: ZHGUI Cryptocurrency Ltd

Endereço: 950 17th St, Denver, COLORADO, 80202

Data de assinatura autorizada: 30/04/2024

Data de recebimento: 04/30/2024

Atividades do MSB:

Revendedor de câmbio, Emissor de ordens de pagamento, Transmissor de dinheiro, Vendedor de ordens de pagamento

Estados de atividades: todos os estados e territórios dos EUA

Número de filiais: 0##

Esta informação foi usado estrategicamente para enganar os usuários a acreditar que o ZHGUI é um bolsa de criptomoedas legítima e regulamentada pelos EUA.

O registro, embora presente no banco de dados FinCEN, foi não verificado ou aprovado pela agência, alinhando-se com o padrão de legitimidade fraudulenta frequentemente usada em redes de fraude criptográfica.

#NOTE: O FinCEN afirma explicitamente que os dados de registro são “autorrelatados” e podem incluir alegações falsas ou enganosas usadas em fraudes. ##

#URL: https://msb.fincen.gov/msb.registration.letter.php?ID=28612373 ##

Um documento intitulado “ZHGUI-Whitepaper-EN.pdf”, disponível publicamente em seu site, foi analisado para metadados incorporados usando o utilitário exiftool.

#URL: https://doc.zhgui.com/ZHGUI-Whitepaper-EN.pdf ##

# #File Tamanho: 8,9 MB

Contagem de páginas: 24

Versão PDF: 1.7

Data de criação: 2025:06:19 16:18:31 + 08:00

Data de Modificar: 2025:06:19 16:18:31 + 08:00

Criador: WPS

Data/hora de modificação do arquivo: 2025:10:22 15:19:40 + 05:30 ##

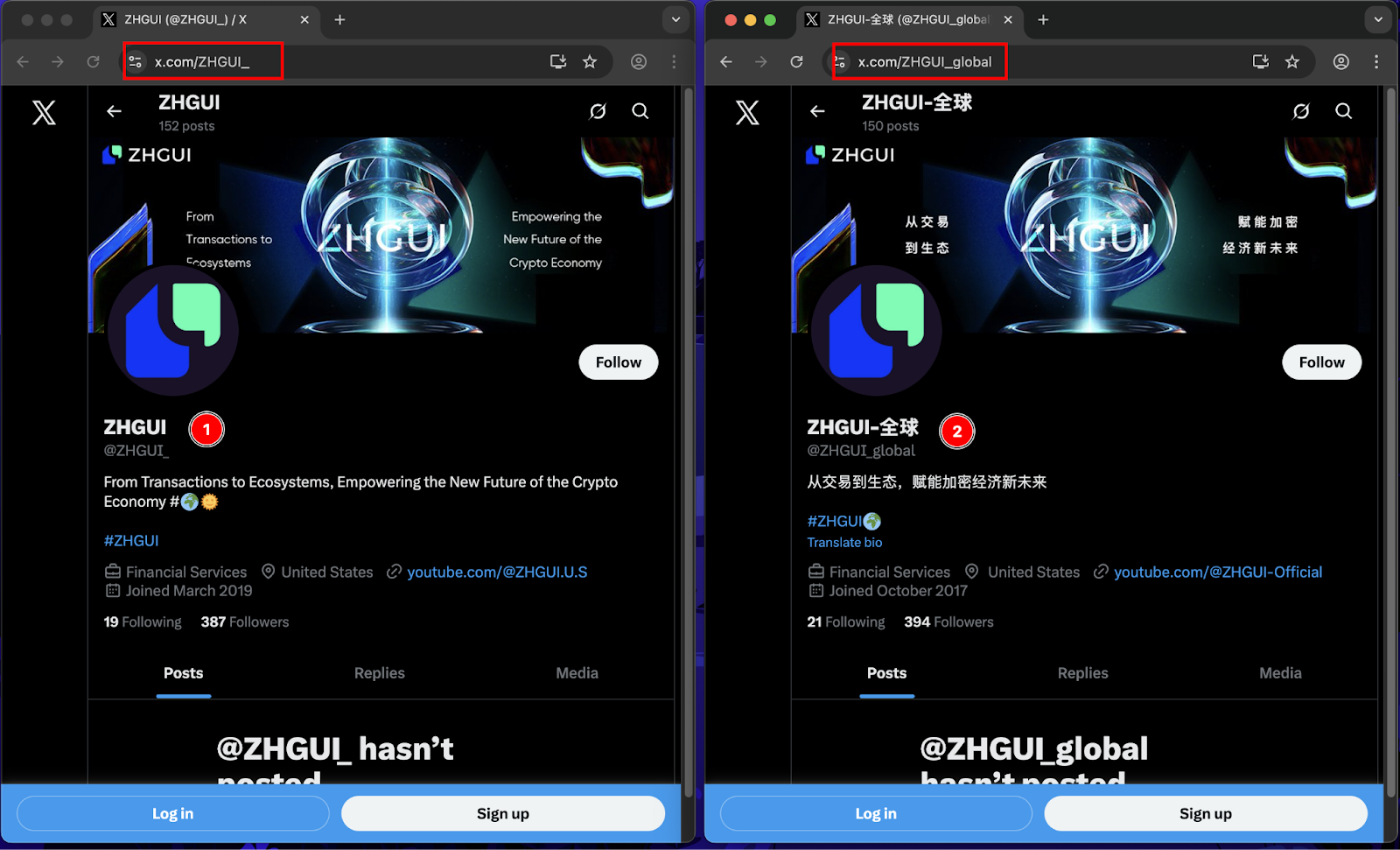

Uma investigação mais aprofundada revelou vários casos de vítimas verificados e relatórios públicos vinculando perdas financeiras significativas à plataforma ZHGUI no sudeste da Ásia. O primeiro caso documentado, publicado por China Press Malaysia em 16 de outubro de 2025, detalha um investidor malaio que perdeu aproximadamente 340.000 MILHÕES DE DÓLARES (~ USD 70.000) depois de ser atraído para a plataforma ZHGUI por meio de canais de investimento online. A vítima foi recrutada por meio de uma comunidade de discussão financeira e orientada a se registrar na plataforma acreditando que era uma bolsa de criptomoedas genuína e compatível.

#Source: https://perak.chinapress.com.my/20251016/又是虚拟币投资圈套-华男3个月没了34万! /##

Um segundo caso importante surgiu pouco depois por meio de relatórios regionais de fraude financeira, documentando perdas de aproximadamente 3.000.000 MYR (~ USD 630.000). Neste caso, a vítima foi apresentada ao ZHGUI por meio de Grupos de investimento do WhatsApp, em que indivíduos que se faziam passar por mentores financeiros forneciam “sinais” comerciais, capturas de tela falsas de desempenho e orientação personalizada para aumentar os depósitos. Isso se alinha com a estratégia de engenharia social da ZHGUI focada em preparação de alto nível de contato, painéis de lucros escalonados e funis de integração baseados em confiança.

#Source: https://www.wikifx.me/en/newsdetail/202510231334676397.html ##

A validação técnica também confirmou uma marca ZhGUI Aplicativo iOS (“ZHGUI GE”) publicado anteriormente na Apple App Store. Embora o aplicativo já tenha sido removido, sua existência demonstra o esforço dos atores em reforçar a legitimidade e ampliar os canais de distribuição além da infraestrutura da web.

Loja #App: https://apps.apple.com/us/app/zhguige/id6747241718 ##

A combinação de perdas monetárias confirmadas, redes ativas de recrutamento baseadas no WhatsApp, números de telefone documentados de operadoras e implantação histórica de aplicativos móveis fortalece a avaliação de que o ZHGUI opera como um rede coordenada de fraudes financeiras multicanal que aproveita fraudes, sinais falsos de legitimidade e táticas de engenharia social para atingir investidores que falam mandarim em todo o sudeste asiático.

Durante a investigação, a CloudSEK identificou uma grande rede de artigos de notícias, postagens em blogs, distribuições de relações públicas e canais de mídia paga projetados para retratar artificialmente a ZHGUI como uma bolsa de criptomoedas confiável, licenciada e reconhecida globalmente. Essas publicações promovem consistentemente o ZHGUI usando narrativas roteirizadas, reivindicações de confiança exageradas e referências a documentos regulatórios autoenviados, como o registro FinCEN MSB.

O conteúdo dessas plataformas segue um padrão uniforme:

Muitos desses artigos são publicados em plataformas de distribuição de comunicados à imprensa, redes de distribuição e blogs financeiros com baixa avaliação editorial, indicando uma campanha estruturada de lavagem de legitimidade com o objetivo de melhorar a presença nos mecanismos de busca, enganar potenciais investidores e mascarar o comportamento fraudulento sob a forma de contar histórias em estilo corporativo.

As seguintes publicações foram identificadas como parte da rede promocional ZHGUI:

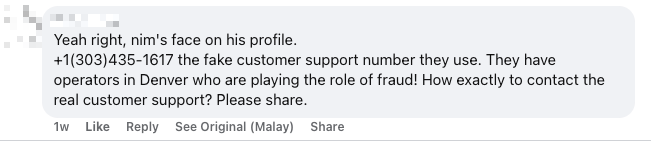

Contra-evidências e avisos da comunidade

Em meio a essas narrativas promocionais, plataformas voltadas para a comunidade publicaram avisos identificando o ZHGUI como uma farsa:

Esse comentário negativo contradiz diretamente as alegações feitas nos artigos promocionais e se alinha às perdas confirmadas de vítimas e às evidências técnicas descobertas em nossa investigação.

Esses artigos promocionais foram projetados para legitimar a marca ZHGUI, frequentemente referenciando os seguintes detalhes:

#Entity: ZHGUI Cryptocurrency Ltd

Pessoa de contato: Irfan Saiful

Correio eletrônico: support@zhgui.org

Site: https://www.zhgui.org

Endereço registrado: Colorado, EUA##

A análise dos padrões de publicação e metadados sugere que esses artigos eram prováveis comunicados de imprensa patrocinados distribuído por meio de redes automatizadas de relações públicas, com o objetivo de aumentar a visibilidade e a credibilidade nos mecanismos de pesquisa e nas mídias sociais.

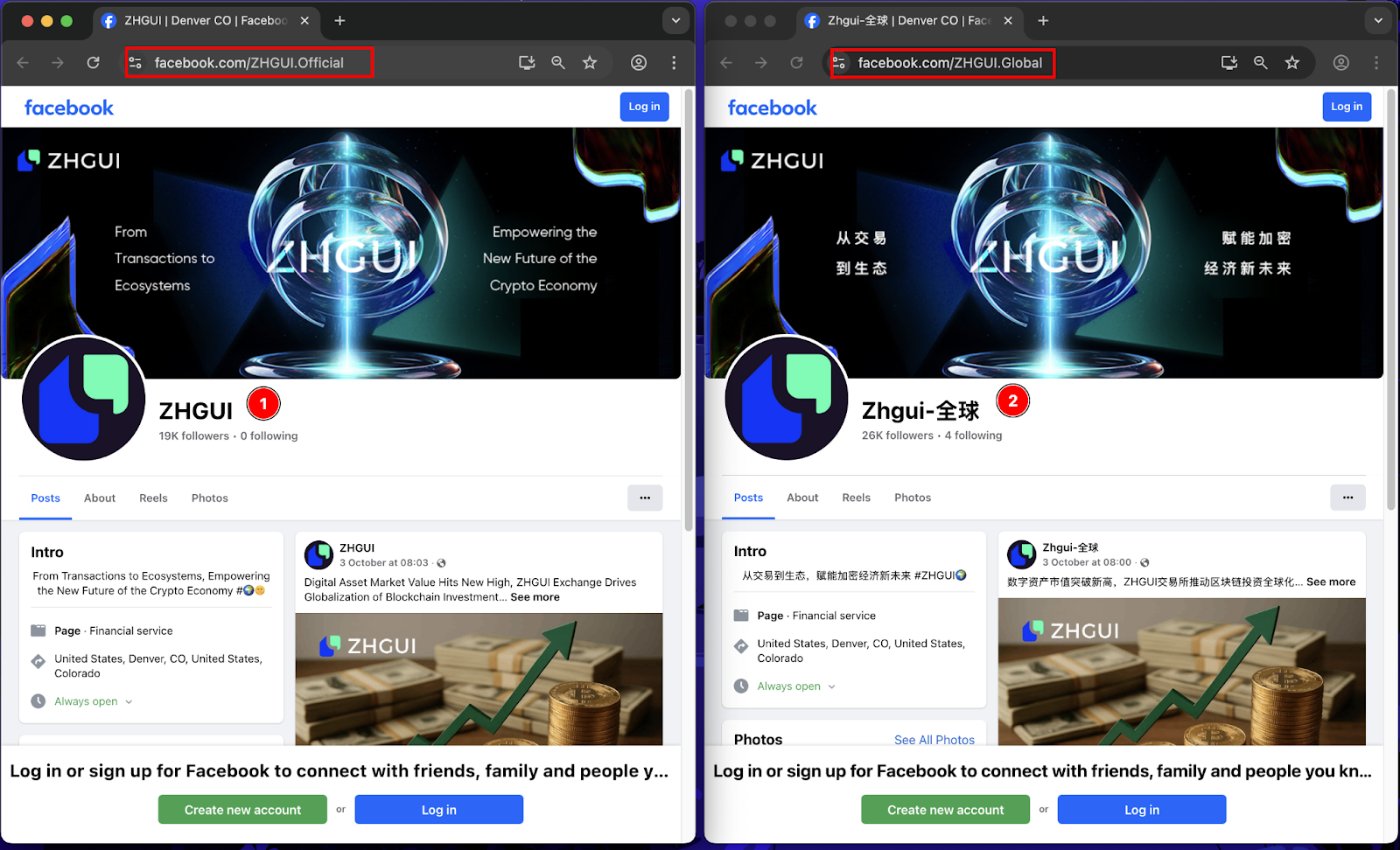

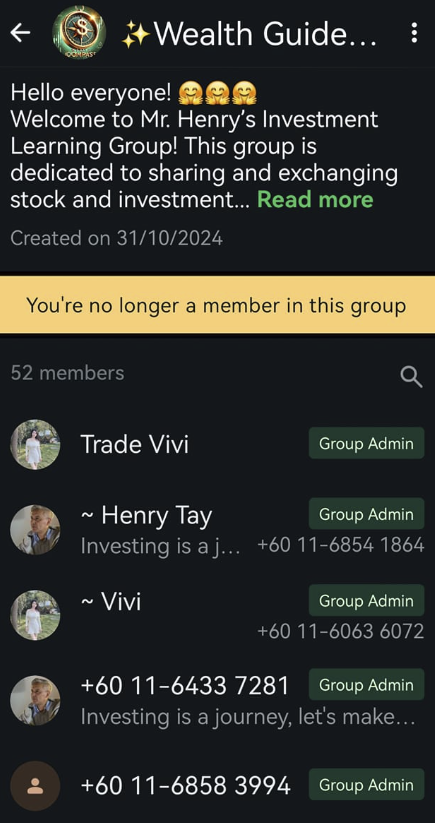

Os atores da ameaça mantêm vários perfis de mídia social disfarçados de representantes legítimos da “ZHGUI Exchange”.

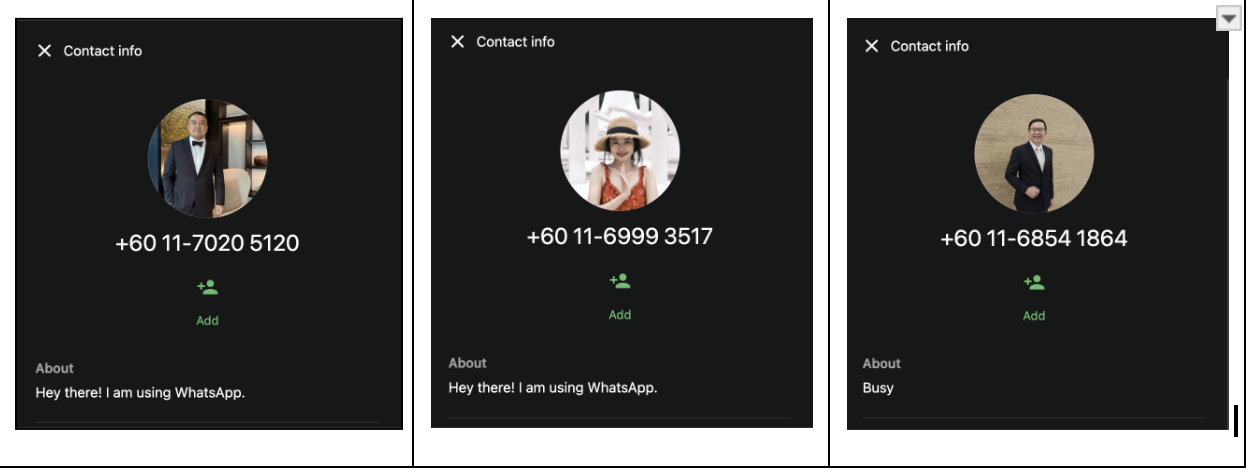

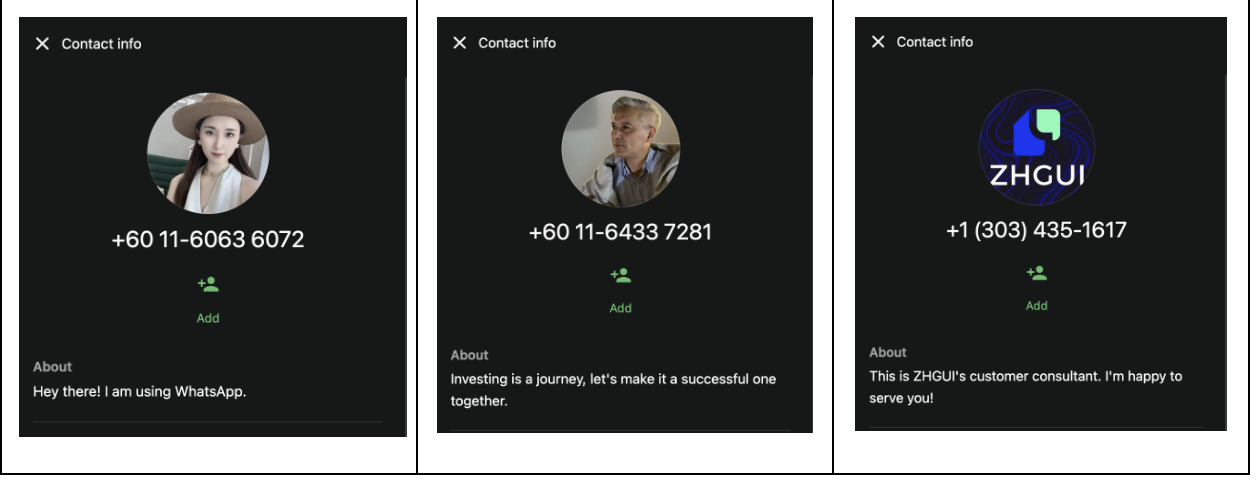

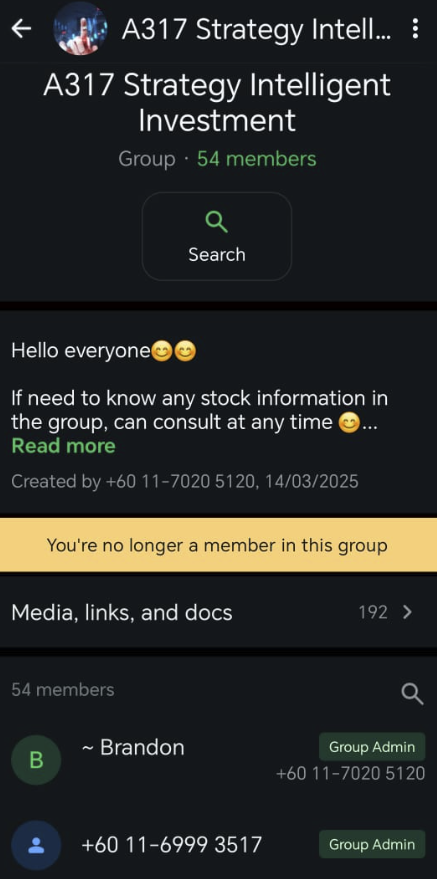

Múltiplo Comunidades de investimento do WhatsApp foram identificados como os principais centros de recrutamento usados para canalizar as vítimas para a plataforma. Esses grupos promoveram o ZHGUI por meio de narrativas comerciais selecionadas, histórias de sucesso inventadas e acesso a códigos de convite. A análise do OSINT e as capturas de tela enviadas pela vítima revelaram várias Números de telefone baseados na Malásia associado a administradores de grupos e gerenciadores de integração:

#Source: https://www.facebook.com/share/p/1KCg4dA3k9/ ##

Operadores de grupos do WhatsApp vinculados à atividade do ZHGUI:

Além disso, um número baseado nos EUA foi identificado em comentários públicos de vítimas, citado como linha falsa de suporte ao cliente ZHGUI supostamente operando em Denver:

# #ZHGUI suporte ao cliente: +1 (303) 435-1617##

Esses funis do WhatsApp foram observados operando em nomes como Estratégia A317: Investimento inteligente e Guia de riquezae incentivando as vítimas a usarem links de registro somente para convidados, ao mesmo tempo em que mostram “lucros” escalonados para incentivar mais depósitos.

#URL: https://klse.i3investor.com/web/blog/detail/ZHGUIscam/2025-07-25-story-h499657939-ZHGUI_Exchange_Reminder_Beware_of_On_Chain_Data_Forgery_Traps_and_Stay_A ##

Uma postagem no blog da comunidade rotula explicitamente o ZHGUI como uma fraude criptográfica, alertando os usuários sobre “falsificação de dados na cadeia” e plataformas de rendimento falsas.

#URL: https://www.linkedin.com/posts/ivanblinde_web3-defi-innovation-activity-7337856604559634432-IjRC ##

Uma postagem de “Ivan Blinde” intitulada “Pioneiro na fronteira da Web3.0: como o ZHGUI Exchange está liderando o mercado” tenta criar credibilidade apresentando o ZHGUI como uma plataforma legítima de inovação DeFi. O idioma é promocional, gerado por IA e inclui links não relacionados para páginas pessoais — uma aparente tentativa de impulsionar a presença de SEO do golpe.

O indivíduo “Ivan Blinde”, que compartilhou e promoveu conteúdo relacionado ao ZhGUI, descobriu que tinha um Número de telefone baseado nos EUA vinculado à sua conta do LinkedIn:

A atividade desse número em várias plataformas de mensagens sugere que ele pode ser usado para comunicação direta ou coordenação promocional vinculado ao projeto ZHGUI.