🚀 A CloudSEK se torna a primeira empresa de segurança cibernética de origem indiana a receber investimentos da Estado dos EUA fundo

Leia mais

À medida que os cidadãos canadenses dependem cada vez mais de serviços digitais para transporte, tributação, entrega de encomendas e viagens, os agentes de ameaças continuam explorando essa dependência implantando campanhas de falsificação de identidade altamente convincentes que imitam órgãos governamentais confiáveis e marcas nacionais. CloudSEK descobriu vários grupos de fraudes interconectados que abusam de temas de fiscalização de multas de trânsito, narrativas de restituição de impostos, portais de reservas de companhias aéreas e alertas de entrega postal para coletar informações pessoais e financeiras em grande escala.

Uma parte significativa da atividade está alinhada com o”Ferramenta de pagamento” ecossistema de phishing, uma estrutura de fraude conhecida especializada em fraudes de violação de trânsito e pagamento de multas contra canadenses por meio de engenharia social baseada em SMS.

Paralelamente, uma infraestrutura adicional foi observada se passando pela Agência de Receitas do Canadá (CRA), Air Canada e Canada Post, indicando uma operação de fraude mais ampla que reutiliza padrões de design comuns. Além disso, a investigação descobriu que agentes de ameaças comercializavam ativamente essas campanhas em fóruns clandestinos, vendendo kits especializados de phishing projetados para imitar serviços oficiais do governo e portais bancários.

As vítimas são vistas principalmente atraídas por mensagens SMS e anúncios maliciosos. As mensagens utilizam táticas de alta pressão alegando multas não pagas, falhas na entrega ou erros de reserva para se passar por órgãos autorizados como PayBC, CRA, Canada Post e Air Canada. O uso de encurtadores de URL ou domínios digitados adiciona uma camada de legitimidade percebida.

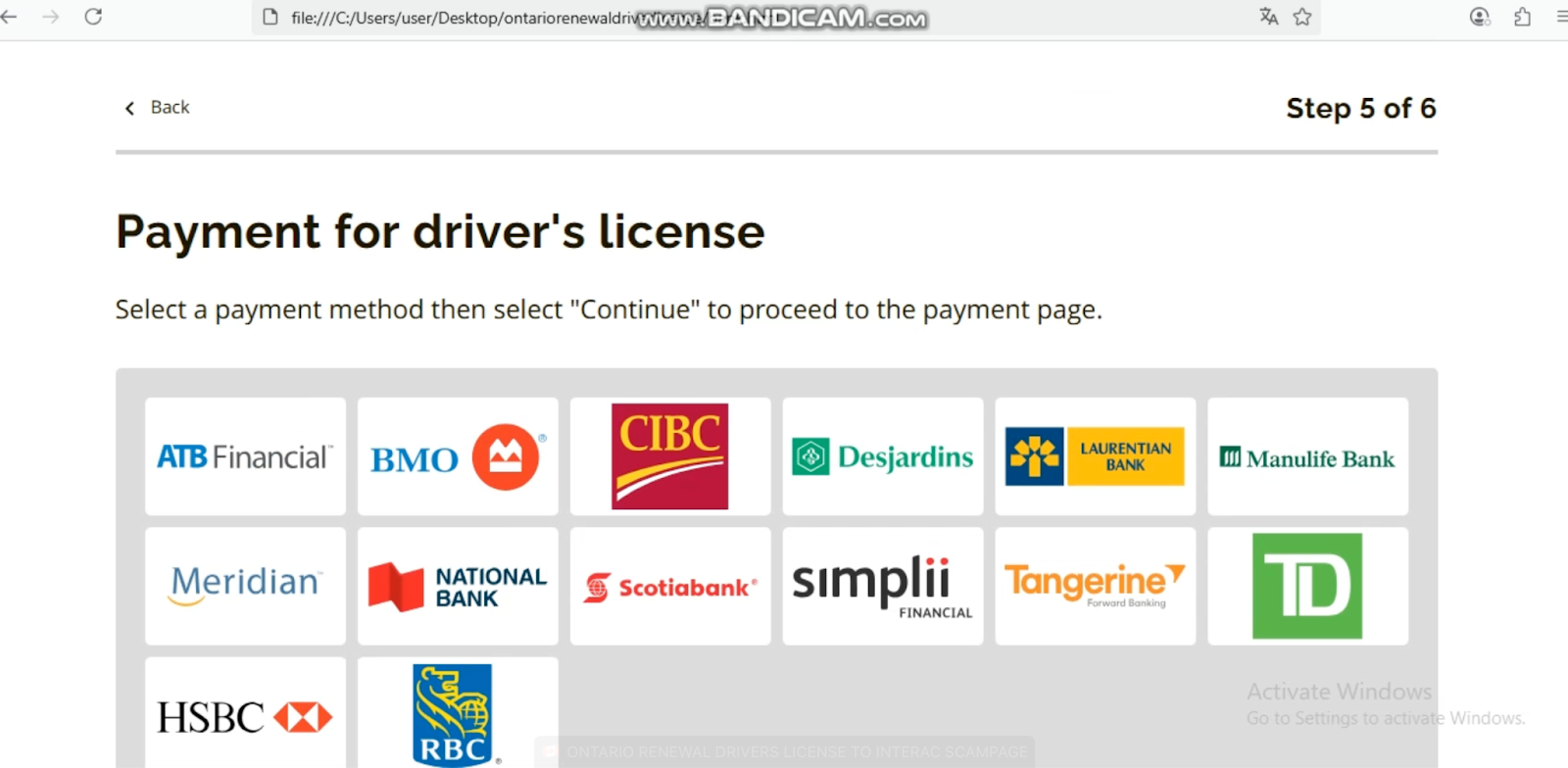

Ao clicar, os dados não são solicitados imediatamente às vítimas. Em vez disso, eles passam por uma fase de “validação falsa”. Esse estágio normalmente solicita entradas como números de ingressos, referências de reserva ou identificadores de conta. No entanto, esses campos aceitam praticamente qualquer valor e não realizam nenhuma verificação real. Seu único objetivo é criar uma ilusão de autenticidade e preparar psicologicamente a vítima, fazendo com que a interação pareça oficial e processual.

Após essa etapa de criação de confiança, o site faz a transição para um gateway de pagamento fraudulento. Essas páginas imitam de perto processadores de pagamento legítimos, mas, na realidade, elas são projetadas para coletar informações de identificação pessoal (PII) e dados financeiros.

O tema central observado em vários grupos nesta campanha é a personificação dos serviços de fiscalização de trânsito e pagamento de multas do governo canadense. Essa atividade está fortemente alinhada com o ecossistema “PayTool” previamente documentado, que se concentra em multas de trânsito provinciais e violações de estacionamento, ao mesmo tempo em que se expande para um estilo federal mais amplo”Portal de busca de multas de trânsito” modelo que agrega várias províncias em uma única interface.

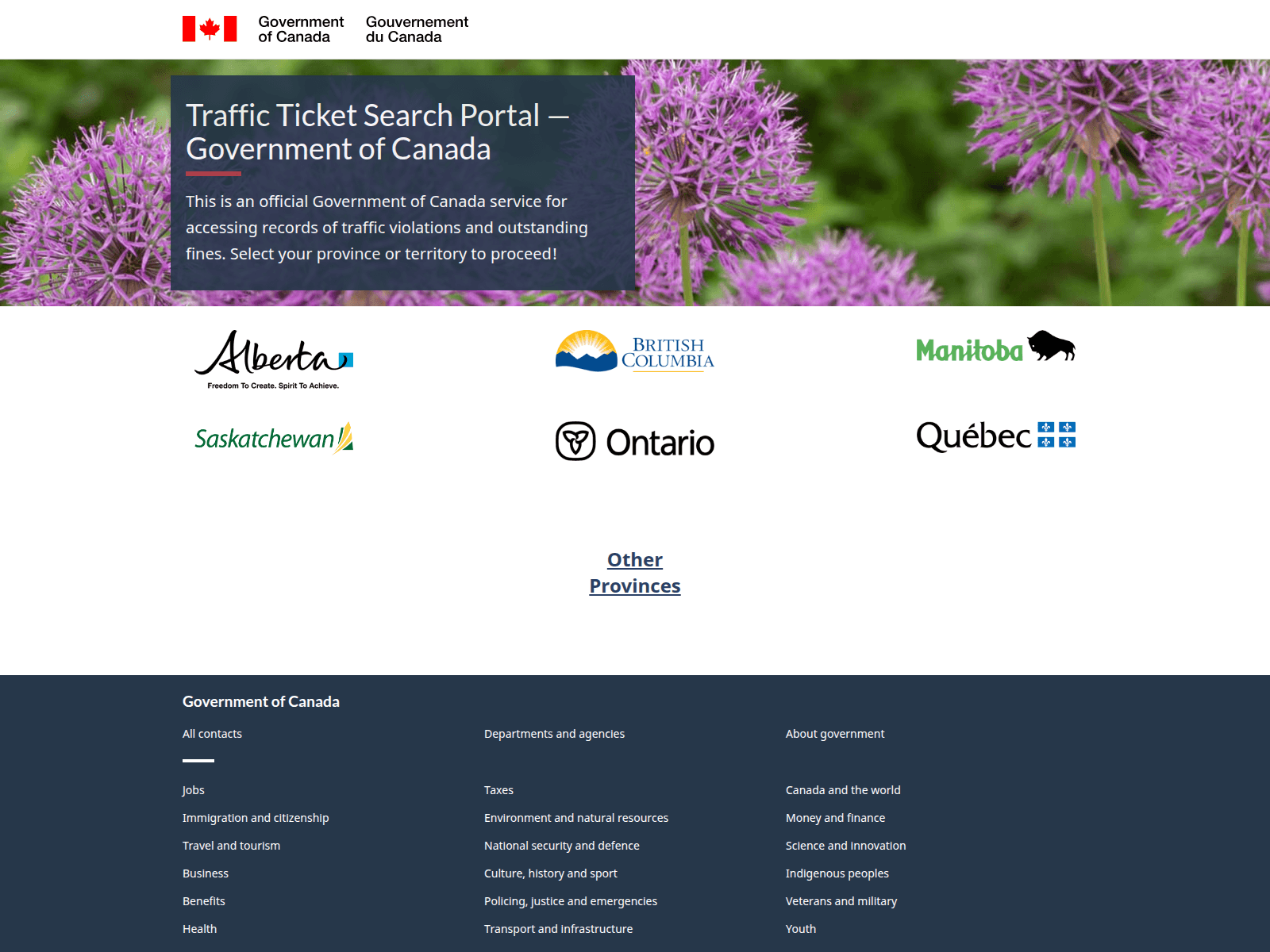

Diferentemente dos sites simples de phishing de página única, essa infraestrutura foi projetada para simular um serviço governamental centralizado. As vítimas recebem o que parece ser um portal oficial do “Governo do Canadá”, onde podem selecionar sua província (Alberta, Colúmbia Britânica, Ontário, Quebec, Manitoba, Saskatchewan etc.) para pesquisar infrações de trânsito pendentes. Isso reflete como os serviços federais canadenses legítimos fornecem pontos de entrada para os sistemas provinciais, fortalecendo significativamente a ilusão de autenticidade.

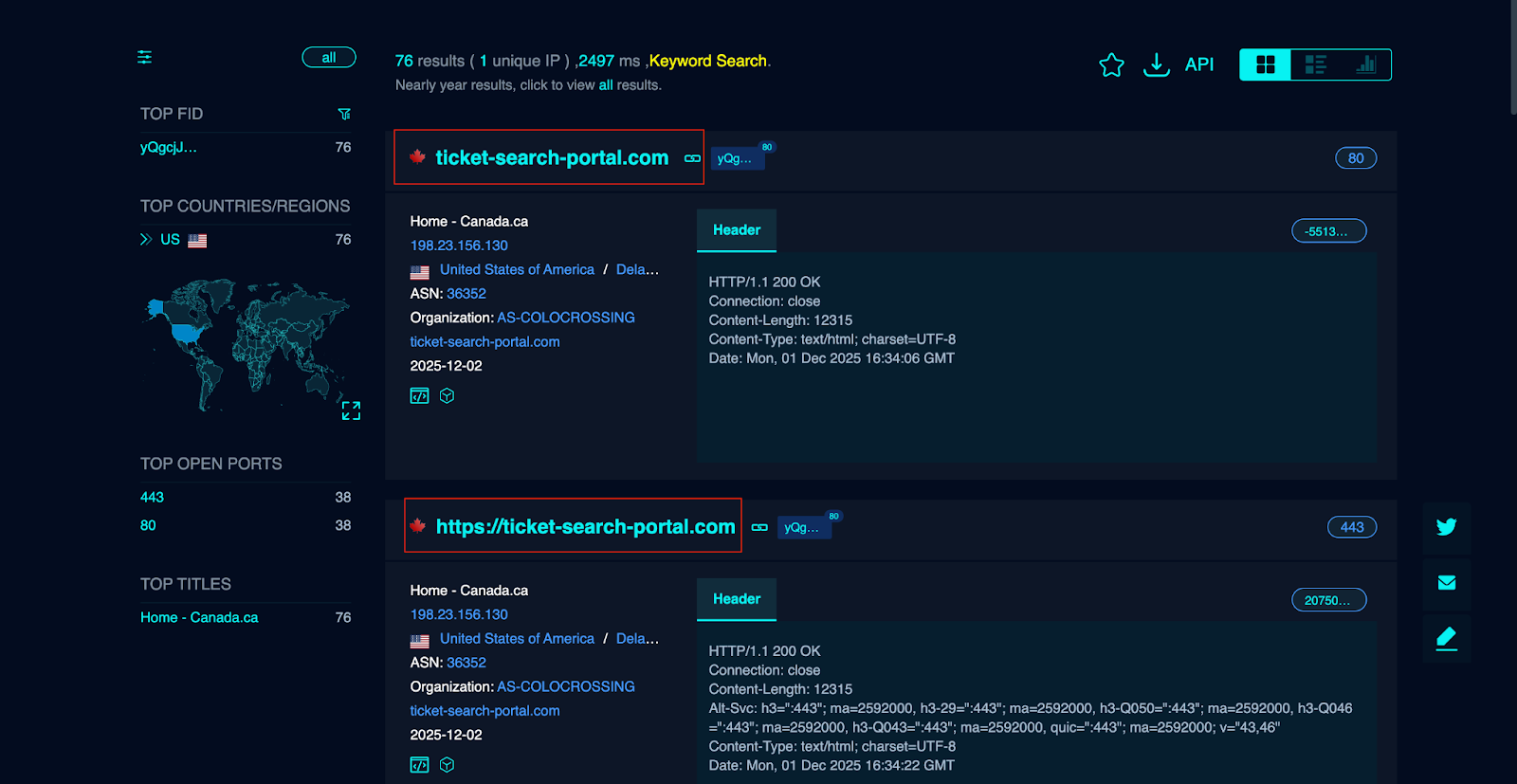

Na análise, encontramos mais de 70 sites que estavam resolvendo para o endereço IP 198 [.] 23 [.] 156 [.] 130 se passando por legítimos canadá.ca A inclusão de logotipos provinciais e um banner “Portal de busca de multas de trânsito — Governo do Canadá” estabelece confiança institucional antes que qualquer dado seja solicitado.

Do ponto de vista operacional, essa estrutura serve a três propósitos principais:

Esse fluxo de trabalho reflete portais legítimos de fiscalização de tráfego provinciais, como PayBC e ServiceOntario, tornando-o consistente com os padrões de ataque conhecidos do PayTool.

Os domínios associados a esse cluster exibem convenções de nomenclatura altamente sistemáticas centradas em:

Esses padrões de nomenclatura indicam automação e geração em massa, em vez de criação orgânica de domínios. A repetição de termos reforça a narrativa de legitimidade ao combinar as palavras-chave que os usuários esperam ao lidar com serviços oficiais de violação de trânsito.

Essa atividade é uma extensão conceitual direta do grupo PayTool, que tradicionalmente se faz passar por portais provinciais de pagamento de multas (PayBC, ServiceOntario, páginas de pagamento de estacionamento). Essa campanha expande esse modelo introduzindo uma camada de entrada de estilo federal, simulando a infraestrutura do Canada.ca antes de encaminhar os usuários para portais com temas provinciais.

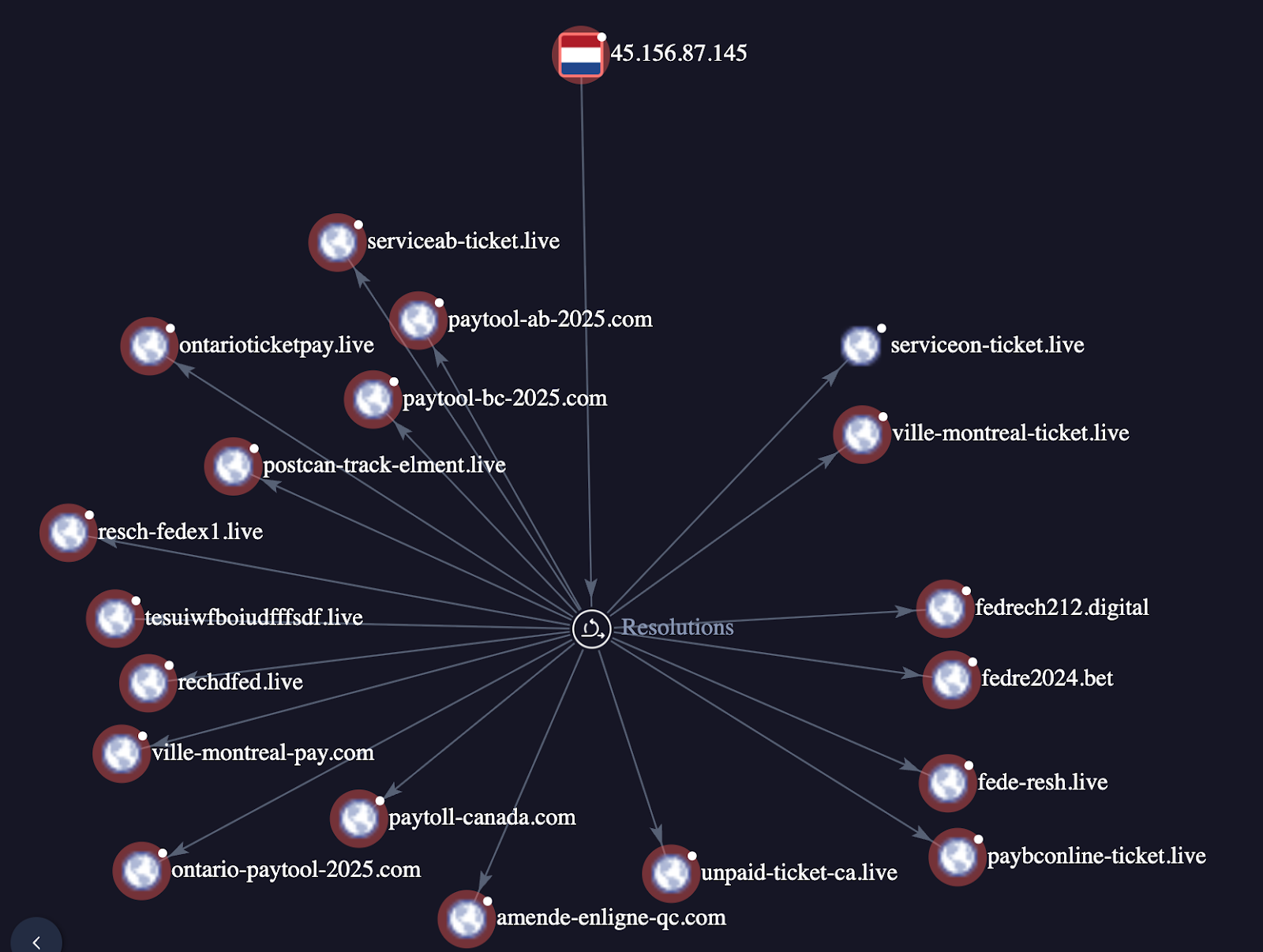

Os kits de phishing de pagamento reais (onde ocorre o roubo financeiro) são hospedados em um bloco de infraestrutura distinto. A análise passiva do DNS revela uma alta concentração de atividade na sub-rede 45.156.87.0/24, visando especificamente os serviços provinciais canadenses.

A infraestrutura permite a segmentação simultânea em diferentes jurisdições usando o mesmo provedor de hospedagem. Com base nos dados de relação de domínio, descobrimos vários domínios de phishing de diferentes províncias:

Além das falsificações diretas do governo, os dados de relação de 162 [.] 243 [.] 100 [.] 252 e da sub-rede 45.156.87.x expõem uma “longa cauda” de domínios genéricos de infração, como parking-portal [.] live e overdueticketinfraction [.] info.

Isso indica que o agente de ameaças PayTool mantém um pool de domínios genéricos alternativos. Quando domínios provinciais específicos (como o paybc-portal) são inevitavelmente sinalizados ou colocados na lista negra pelos fornecedores de navegadores, o ator pode imediatamente direcionar o tráfego para esses sites genéricos de “infração” para manter a continuidade da campanha.

Uma análise mais aprofundada da infraestrutura revelou um subconjunto de domínios que imitam o Canada Post. Embora esses domínios específicos estivessem inativos durante a investigação, dados passivos de DNS e sinais de reputação sugerem fortemente uma campanha focada em fraudes de entrega de pacotes.

As convenções de nomenclatura utilizam fortemente palavras-chave associadas a narrativas de “falha na entrega”:

Embora os domínios estivessem off-line, seu agrupamento em torno do mesmo provedor de hospedagem se alinha à infraestrutura mais ampla de “PayTool” e de fraude de ingressos. Isso indica um padrão consistente de exploração da confiança da marca usando domínios descartáveis para criar uma ampla rede de vítimas.

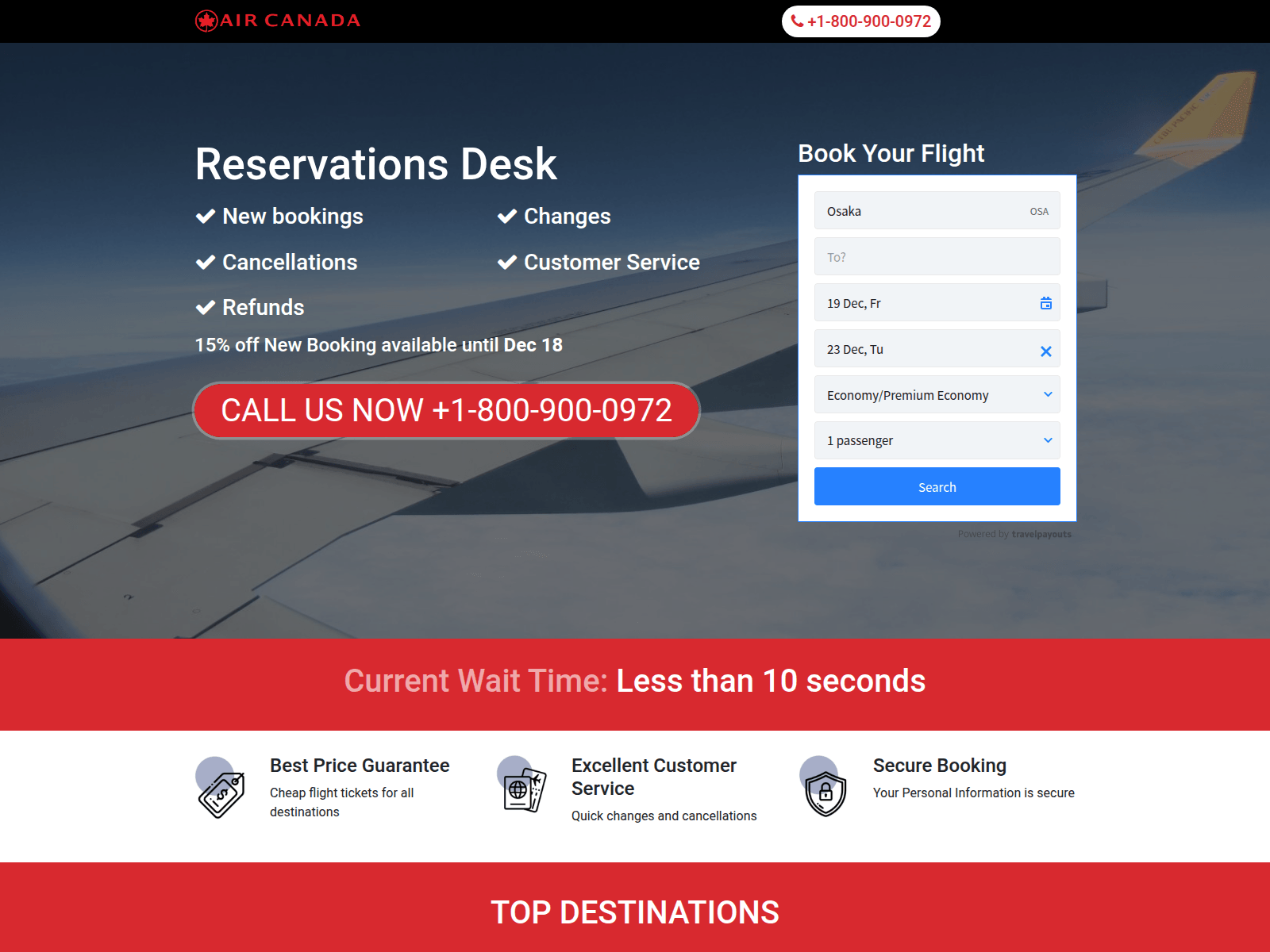

Falsificação de identidade e digitação da Air Canada

Um ramo distinto desta campanha tem como alvo o setor de viagens por meio da representação da Air Canada. Ao contrário dos golpes de multas e correios, que dependem muito do SMS (Smishing), esse cluster parece impulsionado por Envenenamento por SEO e digitação.

Os padrões de domínio observados incluem:

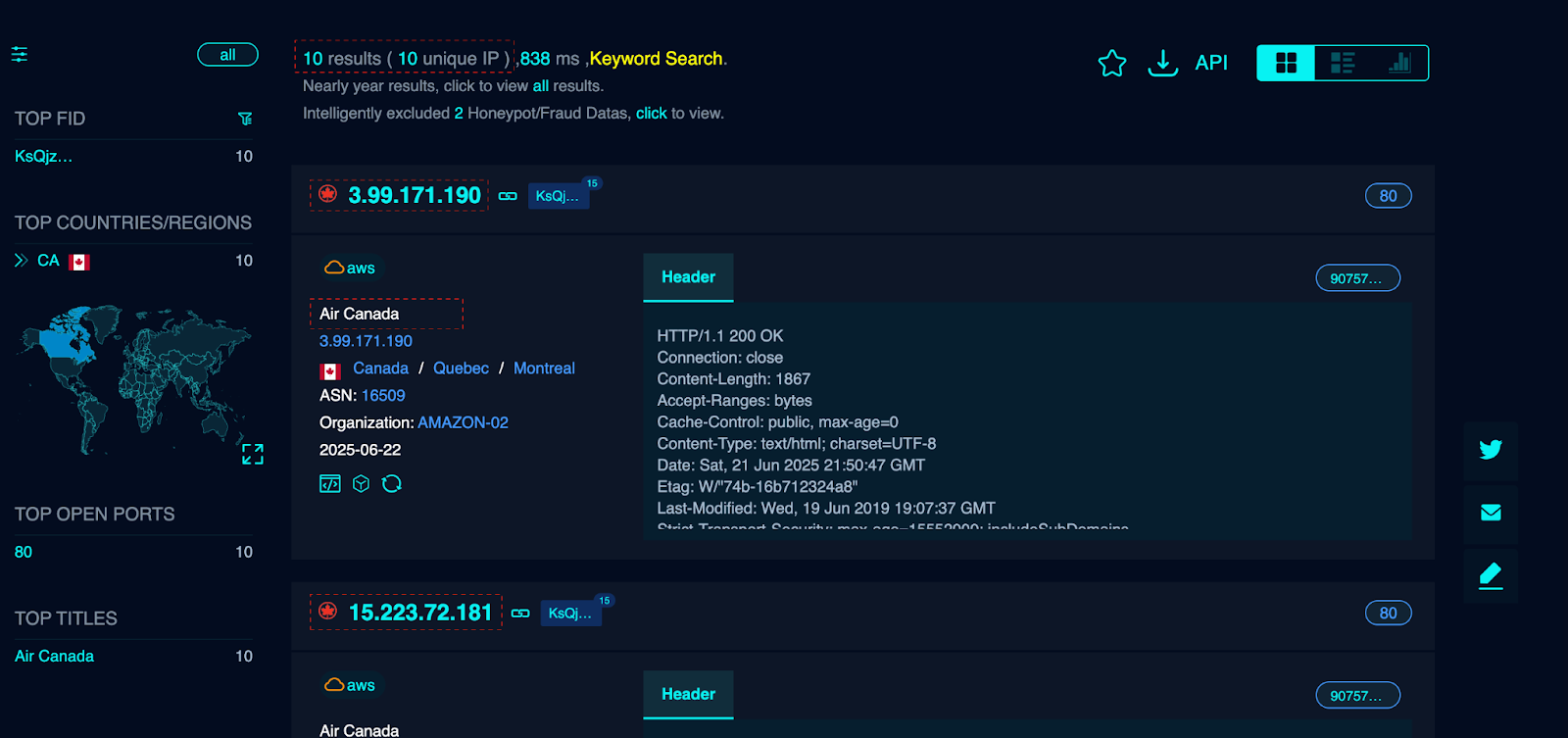

O objetivo é interceptar usuários que digitam incorretamente o domínio legítimo ou clicam em anúncios maliciosos de mecanismos de pesquisa. Além disso, as consultas FOFA identificaram vários servidores hospedando esses domínios usando:

Isso confirma a clonagem deliberada de ativos de marca legítimos, em vez de uma imitação superficial. Os atacantes provavelmente aproveitam a fraude aérea porque:

Essa expansão demonstra que os atores da ameaça não estão limitados à personificação de serviços governamentais; eles estão efetivamente diversificando suas metas para explorar setores comerciais onde a urgência financeira é comum.

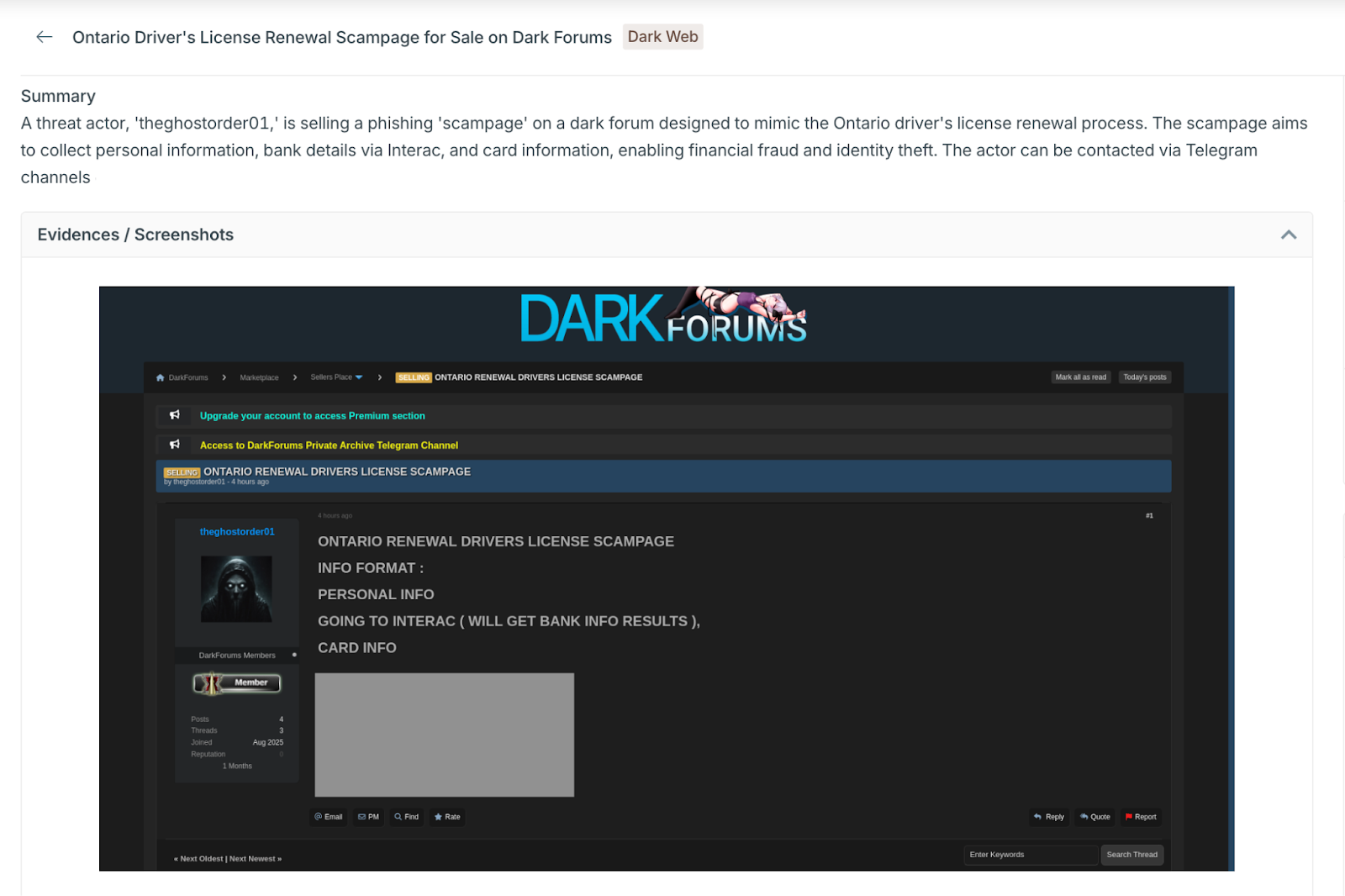

Relacionamento com a atividade de fóruns subterrâneos

Informações coletadas em vários fóruns de crimes cibernéticos na dark web confirmam que a proliferação dessas campanhas localizadas está sendo impulsionada por um modelo de “Phishing como serviço” (PHaaS). Nossa análise identificou um agente de ameaças operando sob o pseudônimo 'theghostorder01', vendendo ativamente um kit de phishing especializado projetado para imitar o processo de renovação da carteira de motorista de Ontário em vários fóruns da dark web.

O anúncio destaca a capacidade do kit de coletar pontos de dados de alto valor, incluindo:

O ator facilita as vendas e o suporte por meio de diferentes canais de telegrama. Para validar essas alegações, uma de nossas fontes se envolveu com o agente da ameaça. Durante a interação, o vendedor não conseguiu demonstrar nenhum tratamento de dados do lado do servidor ou infraestrutura hospedada. Além disso, quando questionado sobre como os dados da vítima seriam capturados e entregues, o ator deu respostas vagas, afirmando que os resultados seriam enviados por e-mail ou plataformas de mensagens.

Embora o tratamento dos dados extraídos seja de responsabilidade do comprador na maioria dos casos, a barreira de configurar a infraestrutura de back-end diminuiu significativamente. Agora, os agentes de ameaças podem usar as ferramentas Gen AI para criar um script rápido da lógica de back-end para processar os dados das vítimas. Além disso, em vez de um banco de dados complexo do lado do servidor, os dados da vítima podem ser obtidos via API e enviados diretamente para os bots e plataformas de mensagens em tempo real, uma funcionalidade que requer habilidade técnica mínima para ser implementada.

Esta investigação destaca uma evolução significativa nas campanhas de phishing direcionadas ao público canadense. Indo além das iscas genéricas de “restituição de impostos”, os agentes de ameaças agora estão aproveitando temas altamente localizados e contextuais, que vão desde multas por excesso de velocidade da PayBC e renovações do ServiceOntario até modificações nas reservas da Air Canada.

A descoberta de desenvolvedores de kits de phishing na dark web confirma que essa é uma operação comoditizada, garantindo um fornecimento constante de novos domínios e modelos atualizados.

Como esses ataques dependem fortemente da urgência (multas não pagas) e da confiança (marca governamental), as organizações e os usuários devem permanecer vigilantes contra domínios que utilizam TLDs irregulares (por exemplo, .live, .info) e verificar os links diretamente por meio dos portais oficiais das províncias.

45,156,87,145

45,156,87,131

45,156,87,143

45,156,87,213

198,23.156,130

162,243,100,252

192,109,138,183

209,141,50,110

3,99,171,190

15,223,72,181

35,183,85,238

3,97,15,116

35,183,132,238

35,182,194,55

3,96,139,96

15,156,206,92

3,97,9,55

99,79,60,130