🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

في الوقت الذي تحتفل فيه الهند بعيد الاستقلال التاسع والسبعين، تواجه الأمة تهديدًا إلكترونيًا منظمًا للغاية ومتصاعدًا. يعمل هذا التهديد على جبهتين متميزتين: فمن ناحية، تغذيها التوترات الجيوسياسية في أعقاب هجوم باهالغام الإرهابي، وتقوم مجموعات القرصنة الإلكترونية بتشكيل تحالفات علنية لاستهداف قطاعات مهمة مثل الحكومة والتمويل والتكنولوجيا. من ناحية أخرى، يقوم المجرمون الانتهازيون بإعداد حملات تصيد واسعة النطاق ونطاقات وهمية لاستغلال الروح الاحتفالية والاحتيال على عامة الناس.

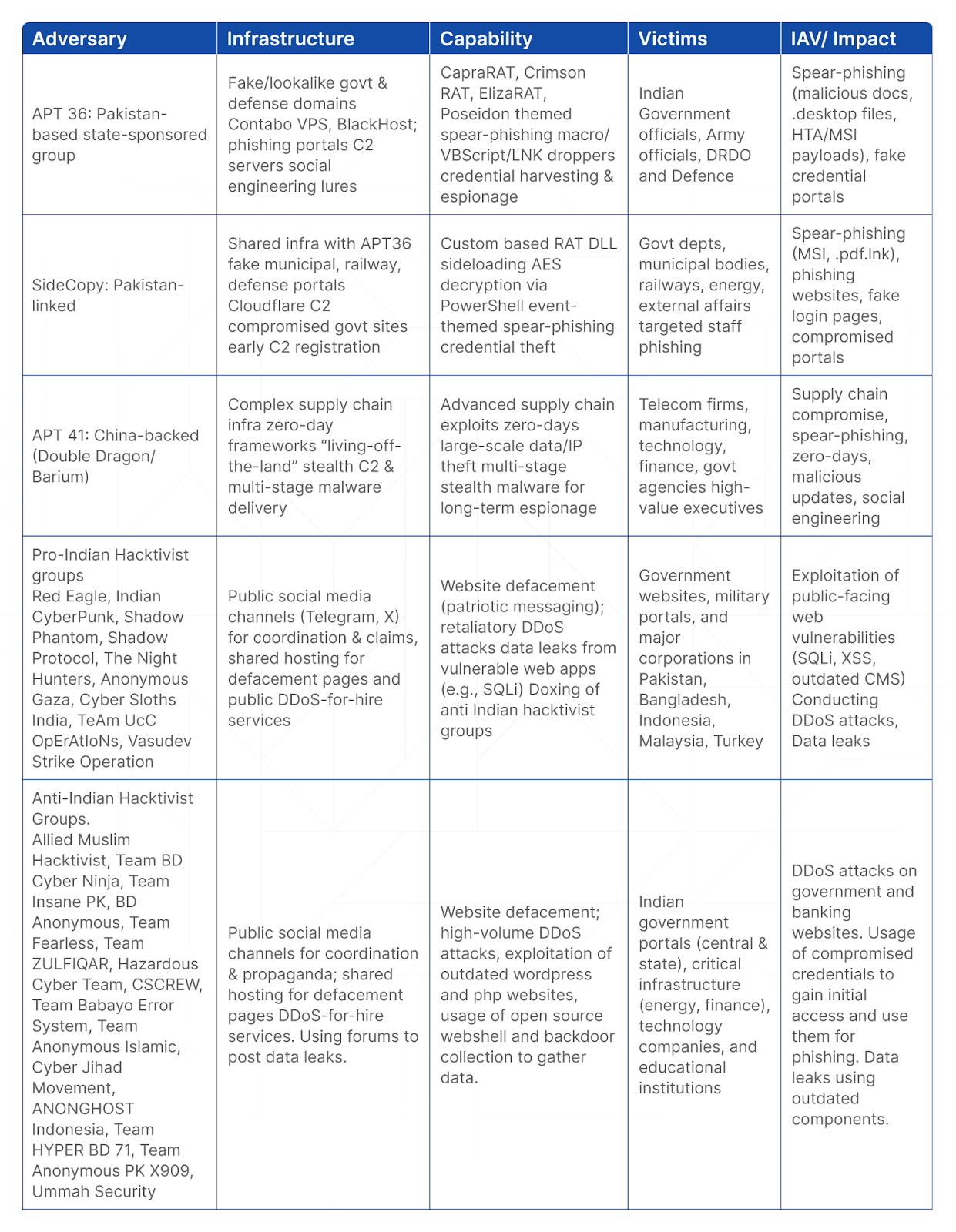

يحلل منشور المدونة هذا البيانات من الهجمات الأخيرة، ويكشف عن تكتيكات الدعاية والتجنيد التي تستخدمها الجهات الفاعلة في مجال التهديد، ويوضح بالتفصيل عمليات الاحتيال والعروض المزيفة التي يجب الانتباه إليها، ويوفر خطوات واضحة وقابلة للتنفيذ لكل هندي للبقاء آمنًا على الإنترنت. يغطي التحليل كلاً من الهجمات التخريبية كبيرة الحجم من مجموعات قراصنة الإنترنت والحملات الخفية الأكثر تعقيدًا من المجموعات التي ترعاها الدولة مثل APT36 (Transparent Tribe) و Side Copy و APT 41 التي تستمر في استهداف البنية التحتية الحساسة.

الدافع الأيديولوجي والشبكة العالمية

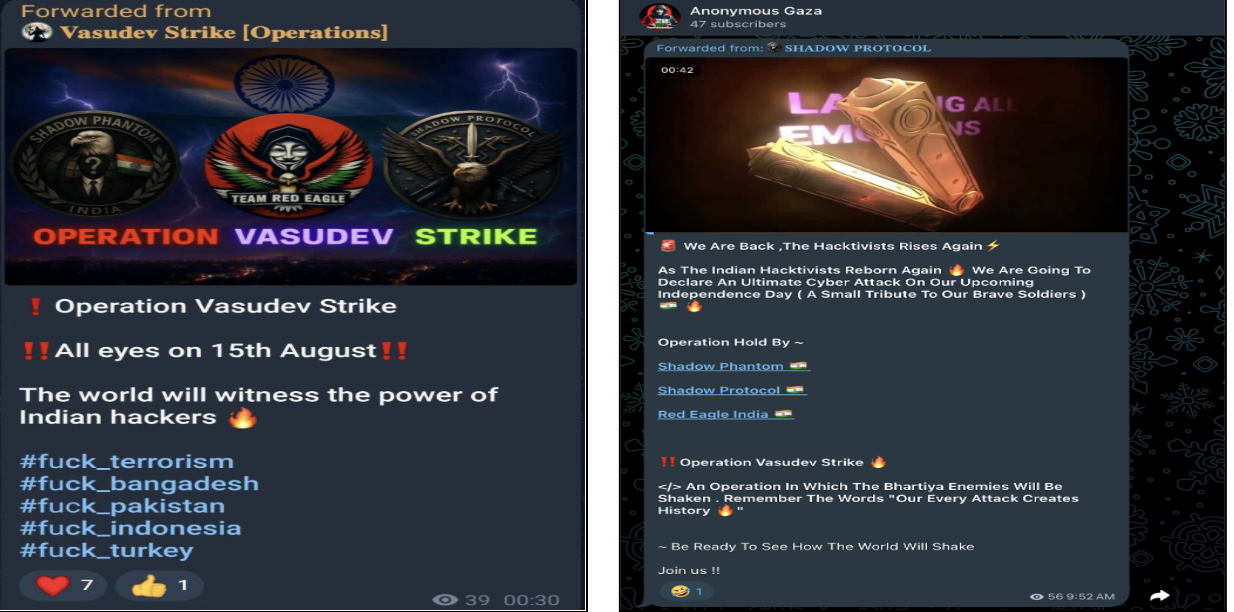

الدافع الأساسي وراء هذه الطفرة هو مزيج قوي من التوتر الجيوسياسي والدوافع الأيديولوجية. تم تأطير جزء كبير من النشاط بشكل صريح كرد فعل على الظلم المتصور أو انتقامًا لأحداث مثل هجوم باهالغام الإرهابي والعمليات الهندية اللاحقة. ويتجلى ذلك في الاستخدام الواسع النطاق للوسوم مثل #OpIndia من جهة والرسائل المؤيدة لفلسطين من جهة أخرى.

لقد غذت هذه الأيديولوجية المشتركة تشكيل شبكة عالمية واسعة ومترابطة من مجموعات الهاكتيفيين. تُظهر استخباراتنا مجموعات من إندونيسيا وبنغلاديش وباكستان وتركيا وحتى الولايات المتحدة تشارك في حملات منسقة ضد الهند.

نقطة الانعطاف: هجوم باهالغام الإرهابي

وقد لوحظ الوضع الحالي للهاكتيفية في الغالب بعد هجوم باهالغام الإرهابي، حيث شنت مجموعة الهاكتيفيست المؤيدة للهند حملات ضد باكستان، في حين استخدمت التحالفات المناهضة للهند التوترات الجيوسياسية التي تلت ذلك كمبرر لهجماتها المنسقة.

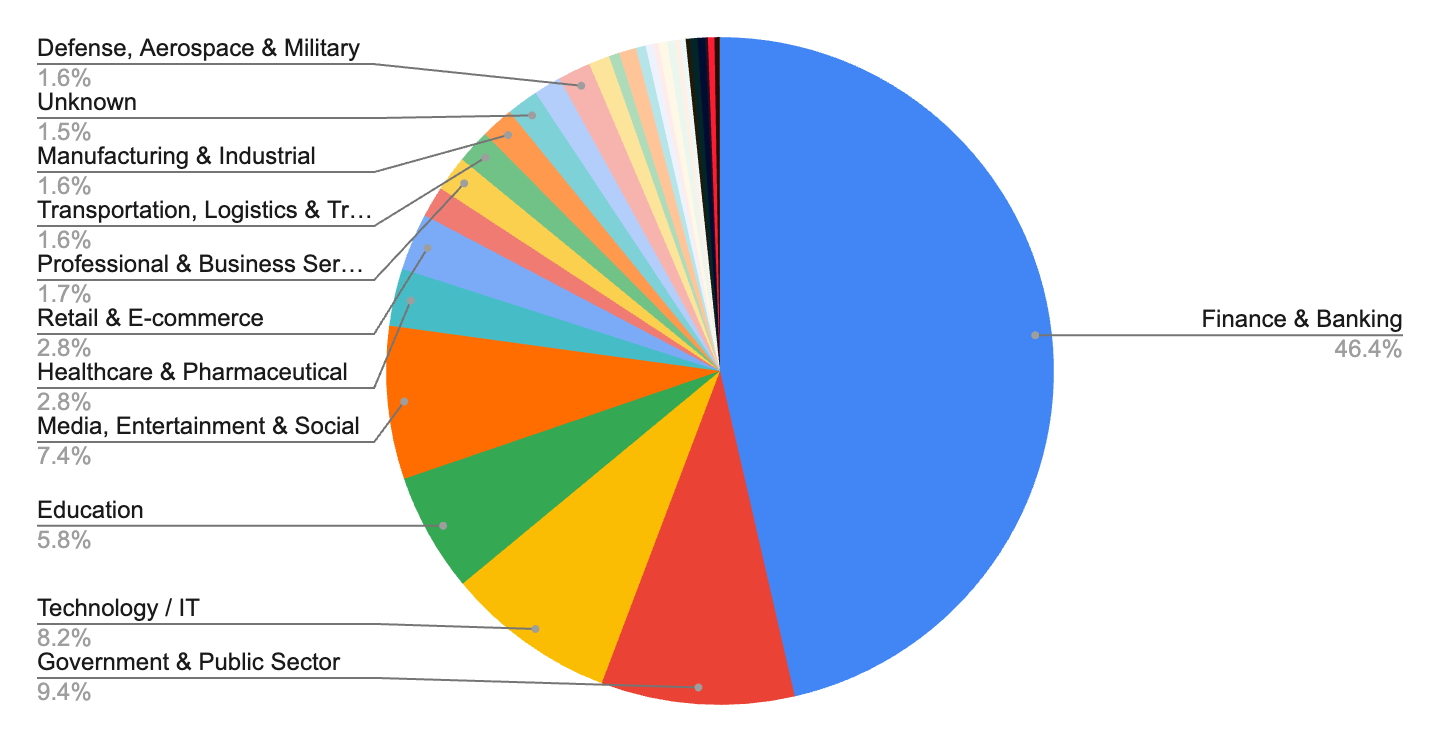

يكشف الانقسام القطاعي لأهداف الهاكتيفيين عن نهج واسع واستراتيجي لنشاطهم. في حين أن قطاعات مثل المالية والبنوك هي الأهداف الأكثر شيوعًا (أكثر من 4,000 حادث)، مما يسلط الضوء على التركيز على الاضطراب الاقتصادي، فإن وجود الحكومة (أكثر من 800 حادث) وقطاعات الرعاية الصحية والتعليم والتكنولوجيا يدل على الرغبة في التأثير على البنية التحتية الحيوية والحياة اليومية.

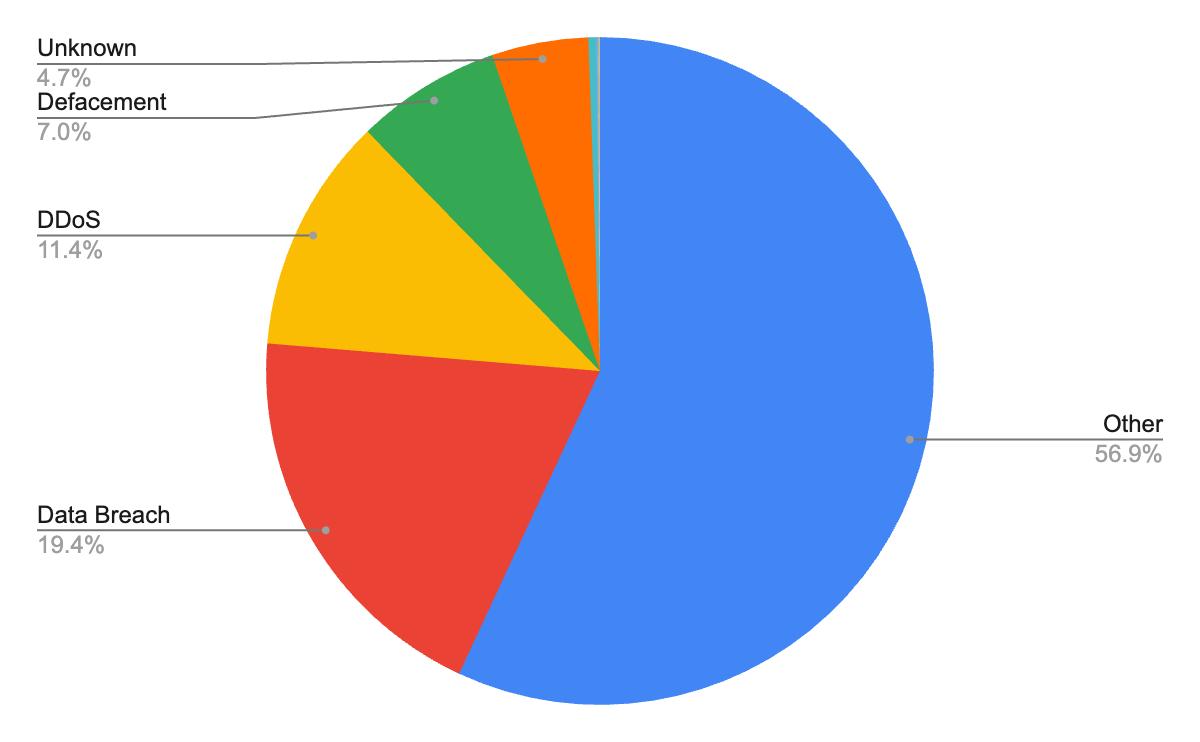

يكشف نوع الهجمات التي يستخدمها نشطاء القرصنة في مجموعة البيانات هذه عن التركيز على التعطيل والتحكم في المعلومات.

التهديد في العمل: التصيد الاحتيالي وعمليات الاحتيال وAPTs

نطاقات التصيد الاحتيالي والمزيفة:

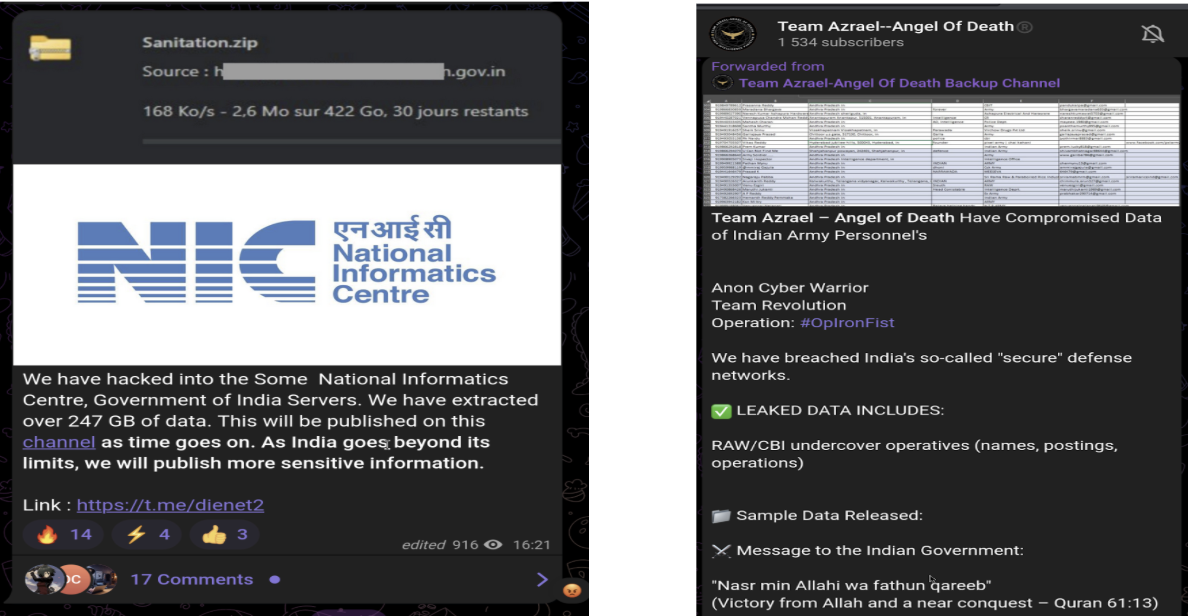

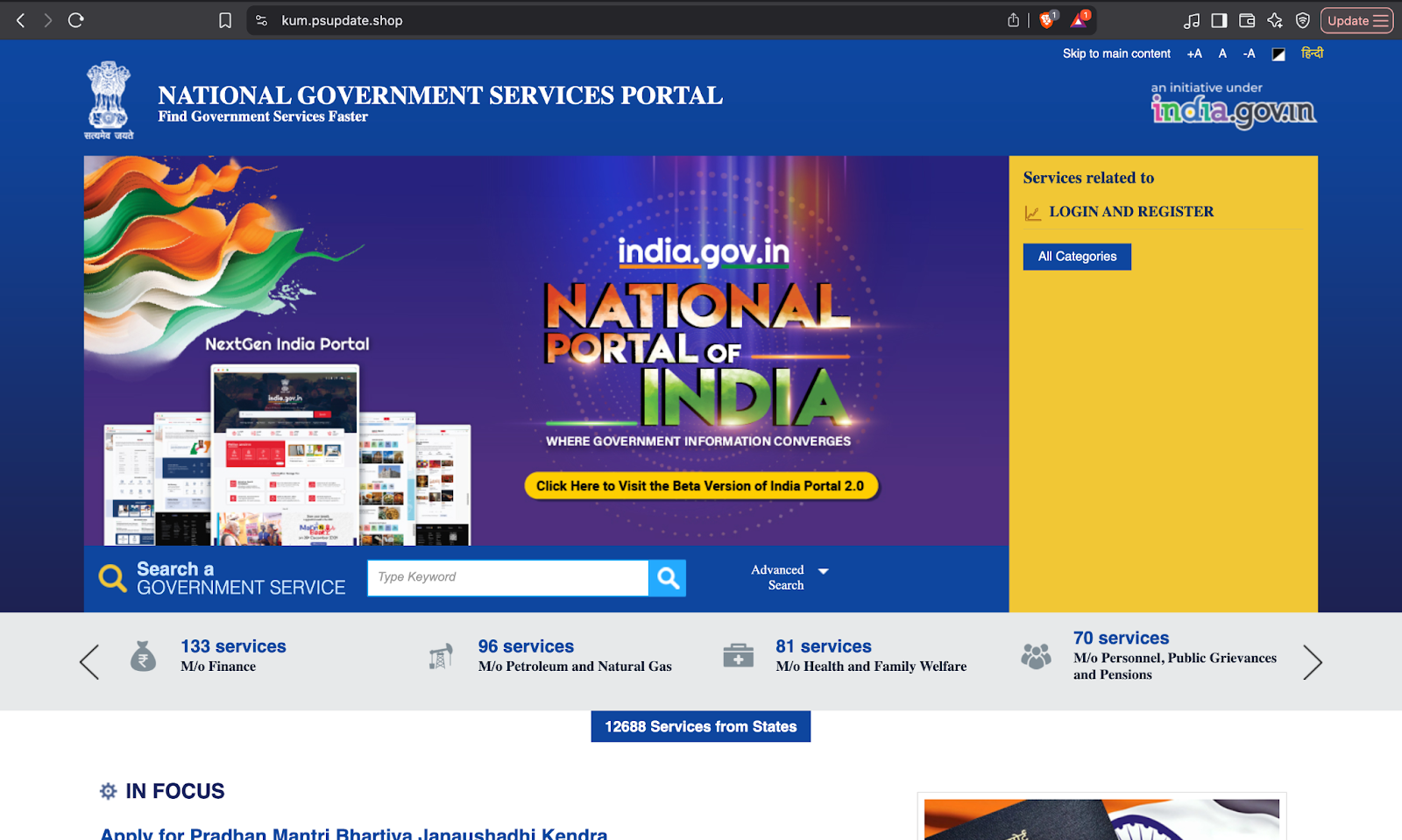

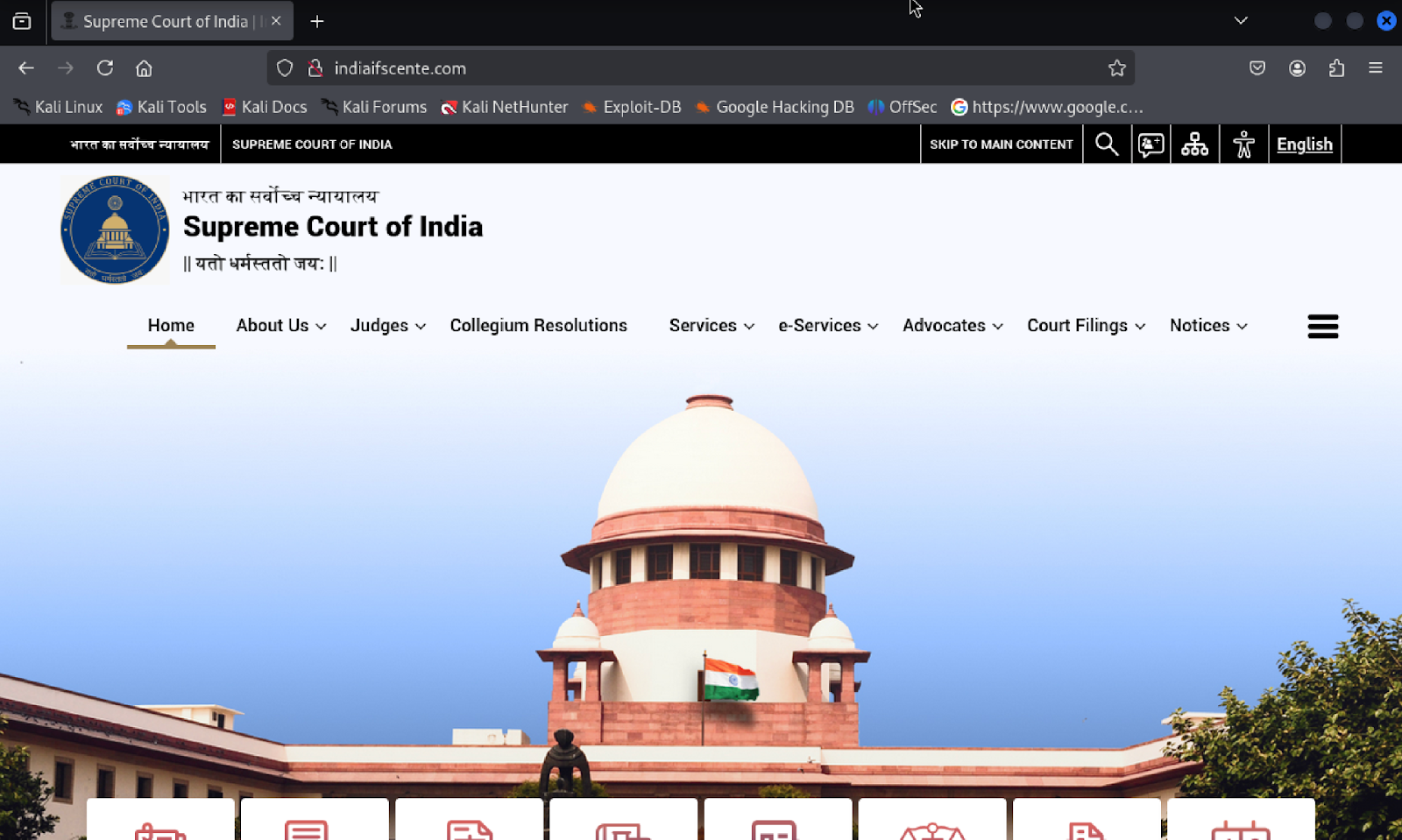

نحن نلاحظ عددًا كبيرًا من مواقع الويب الضارة المصممة لسرقة بيانات الاعتماد. هذه المواقع عبارة عن نسخ متطورة من البوابات الشرعية. تشمل الأمثلة النشطة التي حددناها انتحال شخصية الخدمات الحكومية المختلفة مثل بطاقة Aadhar والبوابة الوطنية للهند وشهادات الميلاد ومواقع التسجيل.

هناك أيضًا العديد من نطاقات التصيد الاحتيالي المزيفة التي تنتحل شخصية البريد الإلكتروني الحكومي والخدمات السحابية التي تُستخدم لجمع بيانات الاعتماد من موظفي الحكومة.

عروض وهمية وعمليات احتيال في المهرجانات

بينما تقوم APTs بهجمات مستهدفة، يستخدم المجرمون الآخرون تكتيكات أوسع. تكتيك فعال للغاية يستغل المزاج الاحتفالي. يبتكر المجرمون عمليات احتيال مقنعة، مثل تلك التي شوهدت أثناء راكشا باندان، هدايا مجانية واعدة أو خصومات هائلة. توقع أن ترى «العروض الخاصة لعيد الاستقلال» يتم تداولها على نطاق واسع على WhatsApp والتي تؤدي إلى مواقع جمع البيانات.

التهديدات المستمرة المتقدمة (APTs)

إلى جانب التصيد الاحتيالي الواسع النطاق، تستهدف مجموعة Pakistan-Nexus APT36 (Transparent Tribe) بنشاط مواقع الحكومة والجيش الهندي من خلال تسجيل بنية تحتية جديدة للنطاقات تنتحل بدقة شخصية الجيش الهندي و DRDO ووزارة الدفاع (MoD) والبريد الإلكتروني الحكومي والخدمات السحابية. الهدف الرئيسي من هذه الحملة هو جمع بيانات الاعتماد، والتصيد الاحتيالي المستهدف، وجمع المعلومات الاستخبارية على المدى الطويل من قطاعي الدفاع والحكومة في الهند. بالإضافة إلى ذلك، يستخدم APT36 برامج ضارة مخصصة مثل CapraRat، والتي يتم تسليمها غالبًا عبر رسائل البريد الإلكتروني المخادعة، مما يتيح التجسس المستمر ضد الأهداف الدفاعية والحكومية عالية القيمة.

إلى جانب APT36، طورت SideCopy بسرعة بنيتها التحتية الهجومية وتكتيكاتها لضرب القطاعات الحيوية الهندية من خلال التصيد الاحتيالي، وعمليات RAT عبر المنصات، وعمليات سرقة بيانات الاعتماد المستمرة. بالإضافة إلى ذلك، قامت APT41 المرتبطة بالصين بتوسيع نطاق الاستهداف ليشمل قطاعات تشمل الاتصالات والتصنيع والتكنولوجيا والتمويل في الهند، والاستفادة من عمليات اختراق سلسلة التوريد، واستغلال يوم الصفر، وحملات سرقة بيانات الاعتماد.

قبل عيد الاستقلال، شوهدت العديد من مجموعات الهاكتيفيست المؤيدة للهند والمناهضة للهند وهي تقوم بتنسيق وإطلاق الحملات. إنهم يستخدمون منصات عامة مثل Telegram لتنظيم وتجنيد وبث نواياهم.

كيف تحافظ على سلامتك

في حين أن التهديدات خطيرة، يمكنك تحسين أمانك بشكل كبير من خلال تبني عقلية اليقظة واتباع الخطوات الأساسية التالية:

بينما تحتفل الهند باستقلالها، تتطلب الحدود الرقمية للأمة يقظتنا الجماعية. إن التهديدات منظمة وذات دوافع إيديولوجية وتزداد شدتها، لكنها غالبًا ما تعتمد على استغلال الثقة البشرية ونقاط الضعف التقنية. من خلال فهم تكتيكات هذه الجهات الفاعلة في مجال التهديد، واعتماد النظافة الإلكترونية القوية، والحفاظ على شعور صحي بالتشكيك، يمكن لكل مواطن ومنظمة هندية أن تلعب دورًا مهمًا في الدفاع عن فضائنا الرقمي المشترك.

كلاودسك تحتوي منصة XviGil الرائدة لمراقبة المخاطر الرقمية على وحدة تسمى «Underground Intelligence» والتي توفر معلومات حول أحدث معلومات الخصم والبرامج الضارة ونقاط الضعف الأمنية، والتي تم جمعها من مجموعة واسعة من المصادر، عبر الويب السطحي والويب العميق والويب المظلم.