🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

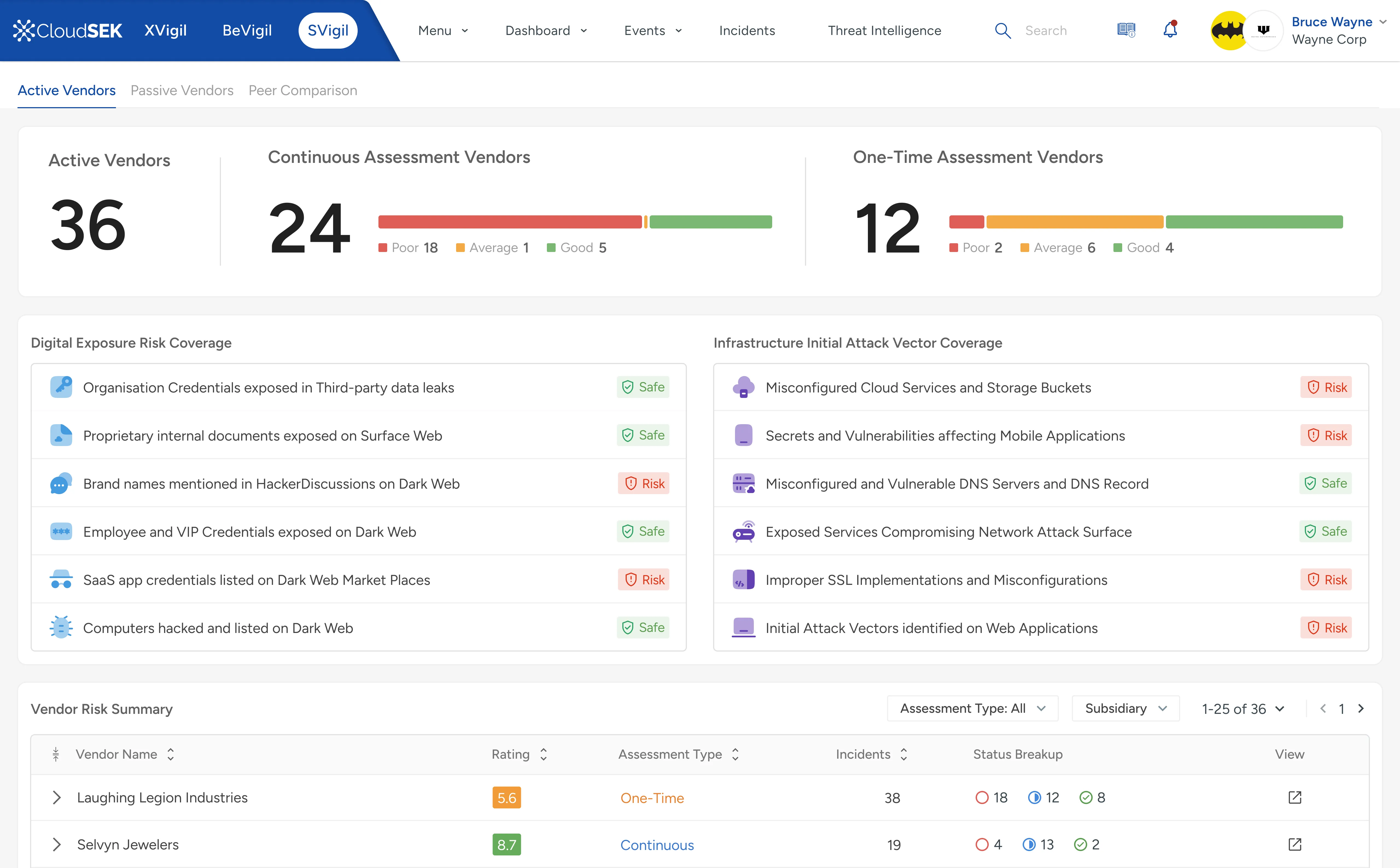

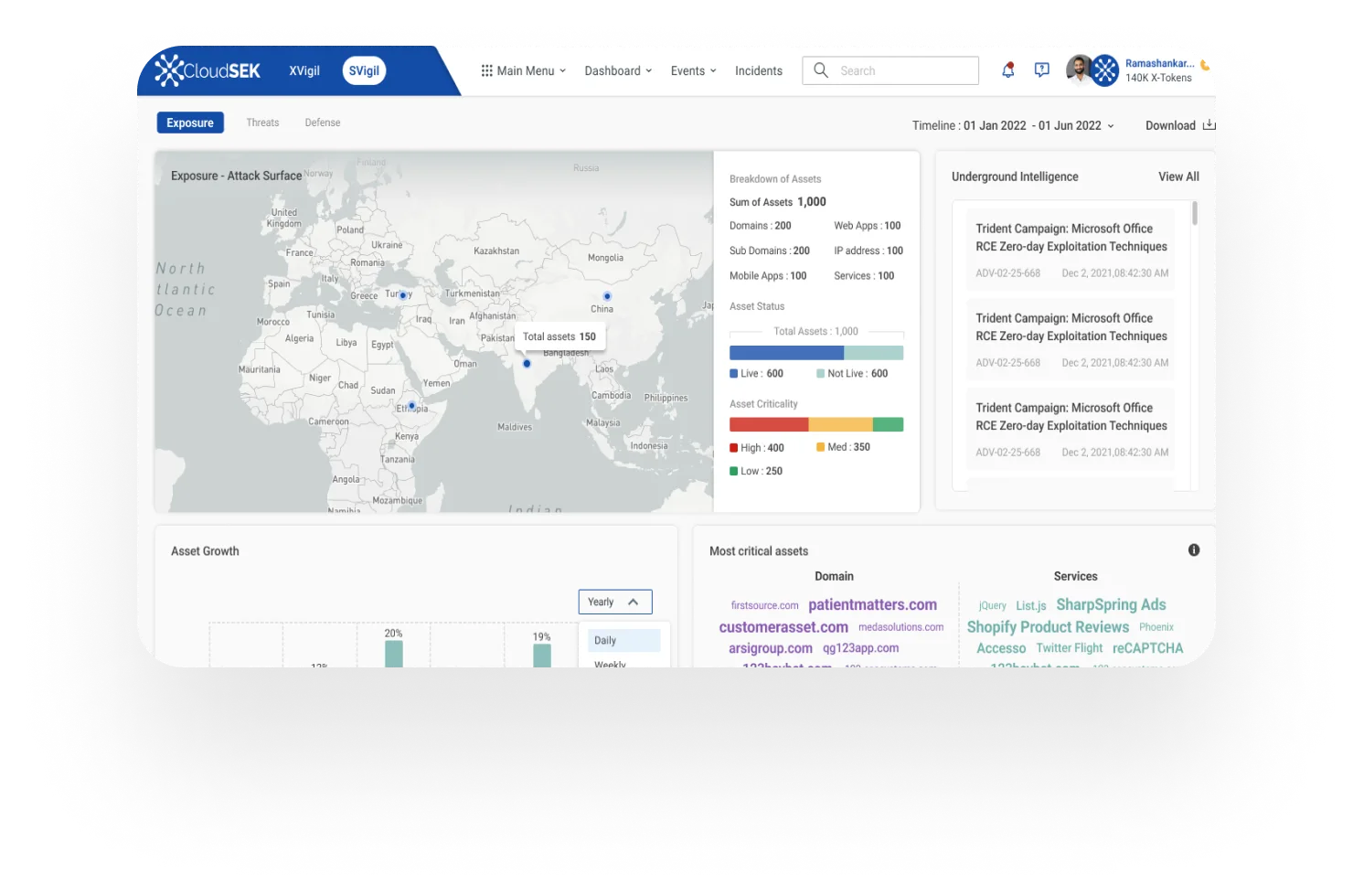

تقوم CloudSek Svigil بتقييم المخاطر ونقاط الضعف التي يقدمها الموردون والموردون الخارجيون والتي قد تؤثر على أمان منتجات أو خدمات المؤسسة.

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

تثق الشركات العالمية وشركات Fortune 500 في CloudSEK لتعزيز وضعها في مجال الأمن السيبراني.

ابق على اطلاع بأحدث الموارد.

أحدث الأدلة المفيدة من CloudSek.

عمليات الدمج

قم بدمج ذكاء IAV الخاص بـ CloudSek عبر واجهات برمجة التطبيقات وأتمتة حل التهديدات عبر أكثر من 50 تطبيقًا في نظام الأمان البيئي الخاص بك.

عمليات الدمج

قم بدمج ذكاء IAV الخاص بـ CloudSek عبر واجهات برمجة التطبيقات وأتمتة حل التهديدات عبر أكثر من 50 تطبيقًا في نظام الأمان البيئي الخاص بك.

تساعد منصة CloudSek IOA (IAV) العملاء في استراتيجيات الوقاية الخاصة بهم

شركات الذكاء السيبراني التقليدية

منصة CloudSek IOA (IAV)

عمليات الدمج