.webp)

دليل الجهات الفاعلة في التهديد

تعرف على خصومك

يمكنك الوصول إلى ملفات تعريف شاملة للجهات الفاعلة المعروفة في مجال التهديد، بما في ذلك مجموعات APT ومجموعات المجرمين الإلكترونيين. احصل على ميزة استراتيجية من خلال فهم الجهات الفاعلة المهددة وتكتيكاتها وأنشطتها السابقة والانتماءات المحتملة للدولة القومية.

استخبارات الخصم

تعرف على عدوك قبل أن يضرب

احصل على رؤى عميقة حول منهجيات الهجوم والبنى التحتية الضارة. يمزج نظامنا المعلومات الحصرية من HUMINT و OSINT ومنظمات RFIs الخاصة بالحوادث لمساعدتك على توقع الخصوم وتحييدهم.

ذكاء نقاط الضعف

حدد أولويات التهديدات، وقم بالتصحيح بشكل أكثر ذكاءً

تتبع نقاط الضعف التي يتم استغلالها بنشاط في البرية وتحديد أولوياتها. تقوم CloudSek بتحديد ملفات CVE الأكثر إلحاحًا وتنبيهك إليها، مما يساعدك على التصحيح بشكل أكثر ذكاءً وتقليل التعرض للانتهاكات المكلفة.

ذكاء البرامج الضارة

اكتشاف تهديدات البرامج الضارة بشكل أسرع

ابق في صدارة حملات البرامج الضارة باستخدام معلومات من سجلات البرامج الضارة وتحقيقات الويب العميقة/المظلمة. احصل على تقارير الحوادث الخطيرة والرؤى القابلة للتنفيذ حول تهديدات البرامج الضارة التي قد تؤثر على عملك.

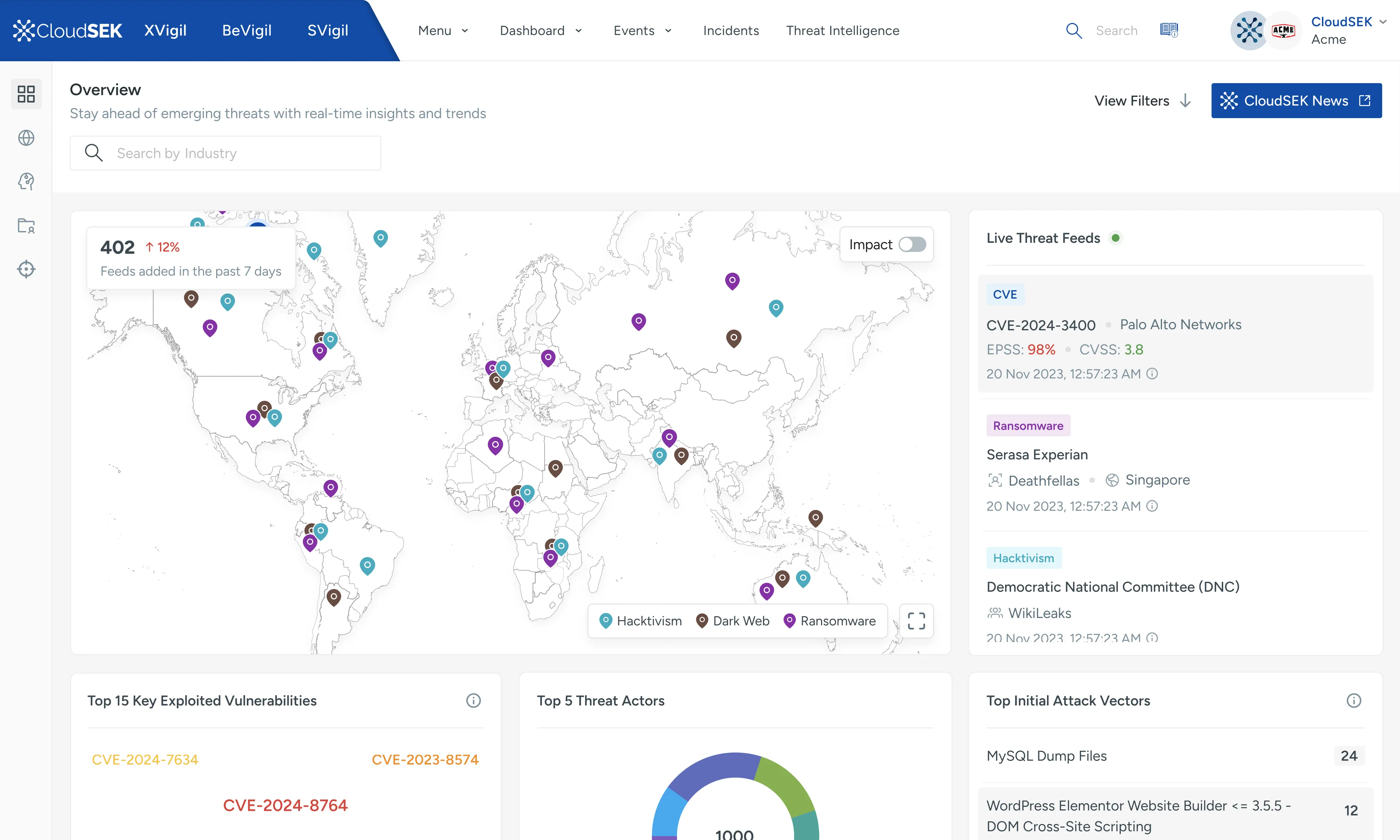

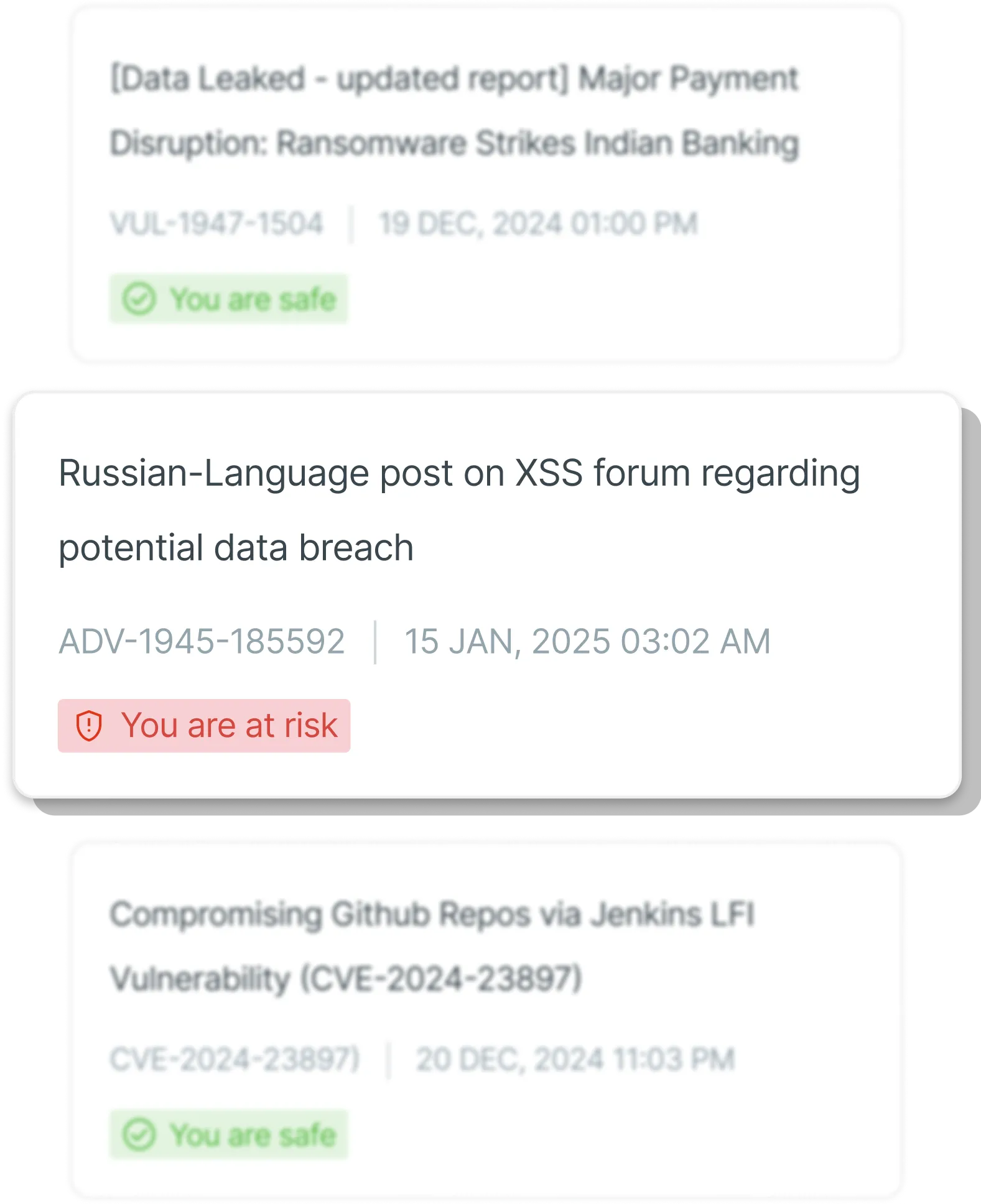

خلاصات الأخبار السيبرانية

ابق على اطلاع مع الرؤى المستندة إلى الذكاء الاصطناعي

يمكنك استيعاب المعلومات الهامة بسرعة عن طريق تصفية الضوضاء باستخدام الملخصات المنسقة بالذكاء الاصطناعي من مصادر موثوقة، مع تسليط الضوء على التهديدات والاتجاهات الرئيسية ذات الصلة بالصناعة أو المنطقة أو أي مجال آخر من مجالات الاهتمام.

خلاصات الويب المظلمة

شاهد التهديدات التي يفتقدها الآخرون

احصل على رؤية واضحة لنشاط المجرمين الإلكترونيين المخفي على الويب المظلم. حدد أوراق الاعتماد المسروقة والأسواق غير القانونية ومبيعات أدوات القرصنة والعمليات الإجرامية الأخرى قبل ظهورها على المنصات الرئيسية.

تغذية CVE

مراقبة نقاط الضعف الناشئة

كن أول من يعرف نقاط الضعف الناشئة والمستغلة بنشاط. يوفر CloudSek الجداول الزمنية واتجاهات الاستغلال وإحصاءات الويب المظلمة، مما يضمن الاستعداد للعمل قبل أن تستغلها الجهات الفاعلة في مجال التهديد.

خلاصات برامج الفدية

دفاع استباقي ضد برامج الفدية

راقب نشاط برامج الفدية العالمية من خلال التنبيهات الحية وتقييمات التأثير. حدد القطاعات المستهدفة ونقاط الضعف لتعزيز دفاعاتك ضد أحد التهديدات الإلكترونية الأكثر تخريبًا.

خلاصات الهاكتيفية

مراقبة التهديدات ذات الدوافع الأيديولوجية

تتبع حملات الهاكتيفيست وأهدافها وأساليبها. تساعدك تنبيهات الأنشطة في الوقت الفعلي والتحليل المتعمق للتكتيكات (TTPs) والدوافع على الاستعداد للهجمات الإلكترونية ذات الدوافع الأيديولوجية.

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.webp)

.webp)