🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

الوجبات السريعة الرئيسية:

أدوات اختبار الاختراق هي برامج تحاكي الهجمات الإلكترونية للكشف عن نقاط الضعف الأمنية. والغرض منها هو إظهار أين يمكن استغلال النظام قبل أن يجد المهاجم نفس الفجوة.

تقوم كل أداة بفحص التكوينات أو الخدمات أو سلوك التطبيق لتحديد نقاط الفشل. تكشف النتائج عن نقاط الضعف التي تتطلب التصحيح.

تعمل هذه الأدوات كأدوات تحقق للوضع الأمني. إنها تحول المخاطر المحتملة إلى مشكلات مؤكدة يمكن إصلاحها بتأثير قابل للقياس.

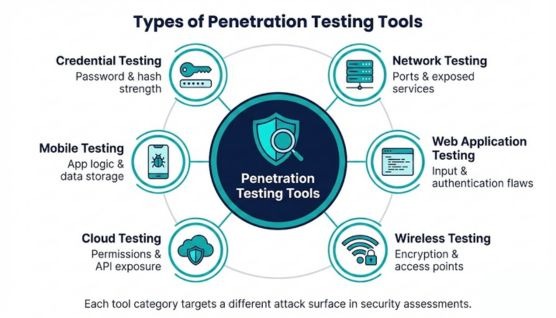

يتم تجميع أدوات اختبار الاختراق في فئات بناءً على سطح الهجوم الذي تقيمه كل فئة.

تقوم أدوات اختبار اختراق الشبكة بتحليل المنافذ المفتوحة والخدمات المكشوفة ومسارات الاتصال للكشف عن نقاط الضعف الهيكلية. غالبًا ما تكشف النتائج عن مكونات قديمة وتكوينات خاطئة وفجوات في الدفاعات المحيطة.

تقوم أدوات تطبيق الويب بفحص معالجة الطلب والتحقق من صحة الإدخال ومنطق المصادقة لاكتشاف العيوب القابلة للاستغلال. يكشف التحليل عادةً عن مخاطر الحقن وفشل التفويض وسلوكيات معالجة البيانات غير الآمنة.

تقوم أدوات الاختبار اللاسلكية بفحص بروتوكولات Wi-Fi وقوة التشفير وخصائص نقطة الوصول. يسلط النشاط الملتقط الضوء على بيانات الاعتماد الضعيفة وتكوينات الإشارات المعيبة ومصادر البث غير المصرح بها.

تقوم أدوات اختبار السحابة بتقييم سياسات الهوية وأذونات التخزين وتجزئة الشبكة وتعرض واجهة برمجة التطبيقات داخل البيئات السحابية. تحدد النتائج التكوينات الخاطئة التي تنشئ مسارات وصول غير مصرح بها أو سيناريوهات امتياز مفرطة.

تقوم أدوات الأجهزة المحمولة بتحليل ممارسات تخزين البيانات وتفاعلات API وثنائيات التطبيقات. يكشف التقييم عن المنطق غير الآمن والتعرض للبيانات الحساسة ونقاط الضعف التي تم إنشاؤها من خلال ضوابط التنفيذ الضعيفة.

تعمل أدوات اختبار بيانات الاعتماد على تقييم قوة كلمة المرور ومرونة المصادقة ومتانة التجزئة. يكشف الإخراج بشكل متكرر عن الأنماط التي يمكن التنبؤ بها وطرق التشفير القديمة ونقاط الضعف في هجمات القوة الغاشمة أو القاموس.

ركز اختيار الأداة على ملاءمة اختبار الاختراق في العالم الحقيقي بدلاً من حجم الميزات أو المطالبات التسويقية. تم إعطاء الأولوية للأدوات التي تظهر باستمرار في التقييمات المهنية عبر الويب والشبكة والهوية والاتصال اللاسلكي ومشاركات الفريق الأحمر.

تم تقييم كل أداة بناءً على الفعالية العملية ووضوح المخرجات ودورها ضمن سير عمل الاختبار الكامل. تضمن الاعتبار مدى جودة الأداة في دعم الاكتشاف أو التحقق من الصحة أو الاستغلال أو تحليل ما بعد التسوية دون ضوضاء غير ضرورية.

كما تمت مراجعة حالة الصيانة ودعم المجتمع أو البائع والقدرة على التكيف مع البيئات الحديثة. احتلت الأدوات التي تتيح الإثبات الواضح والنتائج القابلة للتكرار ورؤية العلاج القابلة للتنفيذ مرتبة أعلى من تلك التي تنتج نتائج نظرية بحتة.

يؤكد Metasploit Framework ما إذا كان يمكن استغلال الثغرات المكتشفة في ظل ظروف العالم الحقيقي. يعتمد مختبرو الأمان عليها لاستبدال الخطورة النظرية بتأثير تقني مثبت.

تعمل وحدات الاستغلال وتنفيذ الحمولة ومعالجة الجلسة داخل سير عمل واحد منسق. يظل التحقق من الهجوم متعدد المراحل ممكنًا دون تبديل الأدوات أو فقدان السياق.

تستخدم اختبارات الاختراق الاحترافية Metasploit لإظهار مسارات التسوية التي يمكن لفرق التطوير إعادة إنتاجها. تدعم الأدلة الناتجة كلاً من تخطيط المعالجة ومناقشات المخاطر على المستوى التنفيذي.

يتم اختيار Metasploit Framework عندما تتطلب التقييمات إثباتًا يمكن الدفاع عنه بدلاً من قوائم الثغرات الأمنية. يدعم التحقق من الاستغلال تحديد أولويات المخاطر القائمة على التأثير.

يتعامل Burp Suite Professional مع أمان الويب من منظور حركة المرور المباشرة بدلاً من التحليل الثابت. يمكن اعتراض كل طلب ومعلمة واستجابة وإعادة تشكيلها لملاحظة كيفية تفاعل التطبيق تحت التلاعب.

يعمل المسح الآلي على تسريع الاكتشاف الأولي، ولكن القوة الحقيقية لـ Burp تظهر أثناء الاستكشاف اليدوي لمنطق التفويض وحالة التطبيق. تصبح معالجة الرموز وحدود الامتيازات وافتراضات سير العمل مرئية بمجرد إعادة تشغيل الطلبات وتعديلها بشكل متعمد.

من الناحية العملية، غالبًا ما يكشف Burp عن عيوب لا تظهر أبدًا في التقارير الآلية لأنها تعتمد على التسلسل أو سياق الدور أو اختلافات الطلب الدقيقة. تتوافق الأدلة الناتجة بشكل وثيق مع عمليات سير عمل تصحيح أخطاء المطور، مما يسرع المعالجة.

يتم تحديد Burp Suite Professional للسيناريوهات التي لا تستطيع فيها الماسحات الضوئية وحدها التحقق من مخاطر منطق الأعمال. يقلل التحكم اليدوي في الطلب من الثقة الزائفة في النتائج التلقائية.

يحدد Nmap المضيفين المباشرين والمنافذ المكشوفة وخدمات الاستماع عبر نطاقات الشبكة. يحدد الاستطلاع الدقيق مسارات الهجوم التي تتطلب مزيدًا من التحقيق.

تكشف بصمة الخدمة عن سلوك البروتوكول وإصدارات التطبيقات التي تعمل خلف المنافذ المكشوفة. يمنع التحديد الصحيح الجهد الضائع أثناء فحص الثغرات الأمنية واستغلالها.

يستخدم مختبرو الاختراق مخرجات Nmap لتحديد أولويات الأهداف لإجراء تقييم أعمق. تعمل بيانات الاستطلاع النظيفة على تحسين الكفاءة عبر المشاركة بأكملها.

يتم تحديد Nmap في بداية المشاركات لتجنب الاختبار الأعمى. التخطيط الدقيق للتعرض يمنع الجهد الضائع لاحقًا.

توفر Nessus إمكانية اكتشاف الثغرات الأمنية على نطاق واسع عبر أنظمة التشغيل والتطبيقات وخدمات الشبكة. اتساق التغطية يجعلها مناسبة لبيئات المؤسسات.

يكشف الفحص المصدق عن التكوينات الخاطئة والتصحيحات المفقودة التي لا يمكن للاختبار الخارجي اكتشافها. يصبح وضع الأمن الداخلي قابلاً للقياس بدلاً من الاستدلال عليه.

تستخدم فرق الأمان تقارير Nessus لتوجيه المعالجة عبر البنى التحتية المعقدة. تدعم النتائج بشكل متكرر عمليات التدقيق والامتثال والحوكمة.

يناسب Nessus البيئات التي تتطلب تحديد نقاط الضعف بشكل ثابت عبر قوائم جرد الأصول الكبيرة. تدعم التقارير المركزية احتياجات الحوكمة والتدقيق.

تقدم Kali Linux نظام تشغيل مخصصًا مصممًا خصيصًا لاختبار الاختراق وأبحاث الأمان. تعمل سلاسل الأدوات التي تم تكوينها مسبقًا على التخلص من عبء الإعداد أثناء التقييمات.

تعمل اختبارات الشبكة وتقييم الويب والتحليل اللاسلكي والطب الشرعي من بيئة واحدة. يعمل سلوك الأدوات الذي يمكن التنبؤ به على تحسين الموثوقية أثناء المشاركات المباشرة.

يقوم المختبرون المحترفون بتوحيد معايير Kali Linux للحفاظ على سير العمل المتسق عبر الفرق. تدعم المنصة كلاً من الاختبار الميداني وبيئات المختبر الخاضعة للرقابة.

يقلل Kali Linux من الاحتكاك التشغيلي من خلال توحيد الأدوات عبر الفرق. تعمل البيئات المتسقة على تحسين التكرار والتعاون.

تتعامل OWASP ZAP مع اختبار أمان الويب من منظور الأتمتة أولاً مع السماح بالتحكم اليدوي عند الحاجة. تراقب الأداة سلوك التطبيق من خلال طبقة الوكيل، مما يجعل اكتشاف الثغرات الأمنية مرئيًا وقابل للتكرار.

يؤدي المسح السلبي إلى ظهور المشكلات دون تعديل حركة المرور، وهو ما يناسب الاختبار المبكر وبيئات التكامل المستمر. ثم يتحقق المسح النشط مما إذا كانت هذه الإشارات تمثل ظروفًا قابلة للاستغلال بدلاً من نقاط ضعف نظرية.

غالبًا ما يناسب ZAP البيئات حيث يجب إجراء فحوصات الأمان بشكل متكرر دون عبء تشغيلي ثقيل. توفر مخرجاتها إشارات الإنذار المبكر التي توجه التحقيق اليدوي الأعمق لاحقًا.

يتم تحديد OWASP ZAP عندما يجب دمج الأدوات مفتوحة المصدر في عمليات سير عمل التطوير. تدعم مرونة الأتمتة الاختبار المستمر دون قيود الترخيص.

تركز Acunetix على الاختبار الديناميكي الآلي لتطبيقات الويب على نطاق واسع. يعطي الماسح الضوئي الأولوية للاتساع والاتساق عبر قوائم جرد التطبيقات الكبيرة.

يقوم برنامج الزحف الخاص به بإنشاء خريطة داخلية لبنية التطبيق قبل بدء اختبارات الثغرات الأمنية المستهدفة. يعمل هذا التعيين على تقليل النقاط العمياء التي غالبًا ما تفوتها الماسحات الضوئية الأساسية.

تعمل Acunetix بشكل متكرر كطبقة تصفية تسلط الضوء على المكان الذي يجب أن يركز فيه الاختبار اليدوي الأعمق. تتفوق الأداة في تقليل الوقت المستغرق على الأسطح منخفضة المخاطر.

يناسب Acunetix المؤسسات التي تدير العديد من تطبيقات الويب في وقت واحد. تساعد التغطية الآلية في تحديد أولويات موارد الاختبار اليدوي.

تم تصميم Intruder حول الرؤية المستمرة للأنظمة التي تواجه الإنترنت بدلاً من التقييمات الدورية. يحافظ المسح المستند إلى السحابة على التعرض الخارجي تحت المراقبة المستمرة.

تؤكد المنصة على تحديد الأولويات حتى يظل الاهتمام بنقاط الضعف التي تؤثر ماديًا على مخاطر سطح الهجوم. يتجنب هذا النهج إرباك المستخدمين بنتائج منخفضة التأثير.

غالبًا ما يكمل Intruder الماسحات الضوئية الداخلية من خلال التركيز حصريًا على الأصول المحيطة. يصبح تتبع التغييرات في التعرض أسهل بمرور الوقت.

يتم استخدام Intruder للحفاظ على الوعي بالتعرض للإنترنت بين التقييمات الرسمية. المراقبة المستمرة تسلط الضوء على انحراف المخاطر.

يوجد SqlMap للتحقق من صحة واحدة من أكثر فئات الثغرات الأمنية ضررًا في التطبيق: حقن SQL. يتيح توليد الحمولة الآلية التفاعل المباشر مع قواعد البيانات الخلفية بمجرد العثور على نقاط الحقن.

يعمل منطق التلاعب التكيفي على ضبط الهجمات لتجاوز الفلاتر وعناصر التحكم الدفاعية. هذه الإمكانية تجعل SqlMap فعالاً حتى ضد التطبيقات المحمية جزئيًا.

عادةً ما يدخل SqlMap سير العمل بعد أن يؤكد الاكتشاف إمكانية الحقن. يُظهر الوصول إلى قاعدة البيانات الناتج التأثير بوضوح لا لبس فيه.

يتم تحديد SqlMap فقط بعد ظهور مؤشرات الحقن ذات مصداقية. يؤكد الاستغلال الخاضع للرقابة مخاطر قاعدة البيانات الحقيقية.

يوفر Wireshark رؤية على مستوى الحزمة لكيفية اتصال الأنظمة عبر الشبكة. تكشف حركة المرور الملتقطة عن سوء استخدام البروتوكول والتشفير الضعيف وتدفقات البيانات غير المتوقعة.

تسمح إعادة بناء البث بفحص المحادثات في السياق الكامل بدلاً من الحزم المعزولة. يصبح من السهل تأكيد التشوهات الدقيقة من خلال هذه العدسة.

غالبًا ما يعمل Wireshark كطبقة تحقق أثناء التقييمات، مما يؤكد ما إذا كان السلوك المشتبه به يحدث بالفعل على السلك. تضيف أدلة الحزم المصداقية إلى النتائج الفنية.

يوفر Wireshark تأكيدًا على مستوى الحزمة يزيل الغموض من النتائج. تعزز أدلة الشبكة الاستنتاجات الفنية.

يركز Aircrack-ng على تقييم الوضع الأمني الحقيقي لشبكات Wi-Fi بدلاً من التصميم اللاسلكي النظري. يُظهر التقاط الحزم ومراقبتها كيفية تصرف نقاط الوصول والعملاء في ظل المراقبة النشطة.

يكشف تحليل المصافحة ما إذا كانت قوة التشفير تعتمد بشكل أكبر على اختيار البروتوكول أو جودة كلمة المرور. تسلط تقنيات الحقن وإعادة التشغيل الضوء على نقاط الضعف التي تظهر فقط أثناء التفاعل اللاسلكي المباشر.

غالبًا ما تعتمد التقييمات اللاسلكية على Aircrack-ng للتحقق من صحة الافتراضات حول WPA وعزل العميل. عادةً ما تؤثر النتائج على تكوين نقطة الوصول وسياسة الاعتماد وعناصر التحكم في الأمان المادي.

يتم اختيار Aircrack-ng عندما تتطلب افتراضات الأمان اللاسلكي التحقق من الصحة. يكشف الاختبار المستند إلى الحزم عن التعرض العملي.

تم تصميم Hydra لاختبار آليات المصادقة المباشرة عبر مجموعة واسعة من خدمات الشبكة. تحاكي محاولات تسجيل الدخول الموازية ضغط الهجوم الواقعي ضد نقاط نهاية المصادقة المكشوفة.

يسمح دعم البروتوكول بإجراء اختبار يتجاوز نماذج الويب، بما في ذلك خدمات مثل SSH و FTP وقواعد البيانات. تتيح خيارات معالجة الأسعار ملاحظة كيفية استجابة عناصر التحكم في الإغلاق والاختناق.

غالبًا ما يكشف اختبار بيانات الاعتماد مع Hydra عن ثغرات في حماية الحساب بدلاً من كلمات المرور الضعيفة وحدها. توضح النتائج ما إذا كانت الضوابط الدفاعية تبطئ الهجمات أو تسجل حالات الفشل ببساطة.

تدعم Hydra اختبار ضغط الاعتماد الواقعي في ظل ظروف خاضعة للرقابة. تسلط النتائج الضوء على نقاط الضعف في عناصر التحكم في المصادقة.

يوفر OpenVas مسحًا للثغرات الأمنية من خلال منطق الكشف القابل للتفتيش علنًا بدلاً من قواعد الملكية. تعمل الشفافية على تسهيل فهم سلوك الفحص وضبطه.

تعمل التحديثات المستندة إلى التغذية على إبقاء عمليات التحقق من الثغرات الأمنية متوافقة مع الإفصاحات الحالية. يدعم التنفيذ المجدول التقييمات المتكررة بدون جهد يدوي.

تعتمد البيئات المستضافة ذاتيًا بشكل متكرر على OpenVAS للحفاظ على التحكم في المسح مع الحفاظ على العمق. غالبًا ما تشكل النتائج الأساس لتقييم المخاطر على نطاق أوسع.

يناسب OpenVas المؤسسات التي تتطلب شفافية المسح المستضافة ذاتيًا. التحكم التشغيلي يفوق الاعتماد على البائع.

ينقل Beef التركيز بعيدًا عن الخوادم ويضع المتصفح في مركز اختبار الأمان. يصبح السلوك من جانب العميل ملحوظًا بمجرد التحكم في سياق المتصفح.

تسمح جلسات Hooked بالتفاعل مع المستخدمين النشطين والنصوص وميزات المتصفح في الوقت الفعلي. تظهر نقاط الضعف في حدود الثقة ومعالجة الجلسة بسرعة.

يدعم BeeF عادةً السيناريوهات التي تتضمن التصيد الاحتيالي أو البرامج النصية الضارة أو ملحقات المتصفح غير الآمنة. تسلط العروض التوضيحية الضوء على كيفية تجاوز التسوية من جانب العميل للبنية التحتية القوية.

تم تحديد BeEF لتوضيح التعرض من جانب العميل بدلاً من اختراق الخادم. يكشف سلوك المتصفح عن نقاط ضعف الثقة.

يقوم John the Ripper بتقييم قوة كلمة المرور من خلال اختراق بيانات الاعتماد الملتقطة دون اتصال بالإنترنت. يزيل التحليل دون اتصال حدود المعدل والمراقبة من المعادلة.

تكشف الهجمات المستندة إلى القواعد كيف تؤدي أنماط كلمات المرور التي يمكن التنبؤ بها إلى تقويض متطلبات السياسة. تظهر بيانات الاعتماد الضعيفة بسرعة حتى في ظل ظروف الهجوم المعتدلة.

غالبًا ما تعتمد عمليات تدقيق كلمات المرور على جون لإثبات جدوى الاختراق العملية. توفر النتائج أدلة مباشرة لتحسين سياسات الاعتماد وممارسات التخزين.

يتجنب John the Ripper تأثير الإنتاج أثناء قياس مرونة بيانات الاعتماد. ينتج التحليل دون اتصال بالإنترنت أدلة أكثر أمانًا.

يركز Nikto على كشف نقاط الضعف في طبقة خادم الويب بدلاً من منطق التطبيق. تصبح المكونات القديمة والافتراضيات غير الآمنة والمسارات الإدارية المكشوفة مرئية بسرعة كبيرة.

تركز عمليات التحقق المستندة إلى التوقيع على الظروف التي غالبًا ما يتم تجاهلها في البيئات القديمة أو التي يتم نشرها بسرعة. غالبًا ما تكشف هذه النتائج عن فرص هجوم منخفضة الجهد قبل بدء الاختبار الأعمق.

وهي عادةً ما تحدد الاتجاه المبكر للتقييم من خلال تحديد الخوادم التي تتطلب اهتمامًا فوريًا. تساعد النتائج في تحديد ما إذا كانت المشكلة تكمن في نظافة التكوين أو مخاطر التطبيق الأعمق.

يتم تطبيق Nikto مبكرًا للكشف عن التكوينات الخاطئة الواضحة. توجه المكاسب السريعة أولويات الاختبار الأعمق.

يقوم BloodHound بتحليل علاقات الهوية داخل Active Directory للكشف عن مسارات تصعيد الامتيازات المخفية. يستبدل التصور القائم على الرسم البياني تحليل الثقة اليدوي بمسارات هجوم واضحة وقابلة للتنقل.

تكشف البيانات التي تم جمعها من بيئات الدليل عن كيفية تفاعل الأذونات وعضويات المجموعة والتفويض عمليًا. غالبًا ما تتحد التكوينات الخاطئة البسيطة على ما يبدو في مسارات وصول عالية التأثير.

تعتمد مراجعات هوية المؤسسة بشكل متكرر على BloodHound لشرح سيناريوهات التصعيد المعقدة. تعمل مسارات الهجوم المرئي على تسهيل تبرير أولويات المعالجة.

تم اختيار BloodHound لتصور تصعيد الامتيازات بدلاً من أذونات القائمة. تتيح الرؤية المستندة إلى الرسم البياني المعالجة المستهدفة.

تم تصميم Cobalt Strike لمحاكاة سلوك ما بعد التسوية بدلاً من اكتشاف نقاط الضعف. تكشف العمليات ذات النمط العدائي كيف تستجيب الضوابط الدفاعية تحت ضغط مستمر.

توفر حمولات المنارة تنفيذًا تفاعليًا للأوامر والحركة الجانبية ومحاكاة الثبات عبر البيئات. تحكم مركزي يحافظ على تنسيق العمليات المعقدة وإمكانية تتبعها.

غالبًا ما تعتمد تمارين الفريق الأحمر على Cobalt Strike لاختبار نضج الاكتشاف والاستجابة. تبرز الفجوات الدفاعية المرصودة أين تفشل المراقبة والاحتواء في ظل ظروف واقعية.

Cobalt Strike مخصص للبيئات الناضجة التي تختبر الكشف والاستجابة. يمنع الاستخدام المتحكم فيه زحف النطاق.

يركز MobSF على تحديد نقاط الضعف الأمنية داخل تطبيقات الهاتف المحمول من خلال التحليل الآلي. يكشف الفحص الثابت الأذونات الخطرة والأسرار المضمنة والتكوينات غير الآمنة.

يعمل الاختبار الديناميكي على توسيع الرؤية في سلوك وقت التشغيل مثل اتصال API وتخزين البيانات. يكشف التحليل المجمع عن المشكلات التي تظل مخفية أثناء مراجعة التعليمات البرمجية وحدها.

غالبًا ما تستخدم تقييمات أمان الأجهزة المحمولة MobSF لفرز الإصدارات قبل الاختبار اليدوي الأعمق. تساعد النتائج الواضحة في تحديد أولويات المعالجة قبل دورات الإصدار.

يدعم MobSF التقييم الأمني السريع أثناء دورات إصدار الهاتف المحمول. تعمل الأتمتة على تحسين الاتساق عبر البنيات.

يتطلب اختيار أداة اختبار الاختراق في عام 2026 التركيز على القدرات التي تدعم أسطح الهجوم الحديثة وسير العمل الأمني المتطور.

تعمل الأتمتة على تسريع الاكتشاف من خلال تقليل الجهد اليدوي أثناء خطوات الاستطلاع والاستغلال. يعمل التحليل القائم على الذكاء الاصطناعي على تعزيز الدقة من خلال تفسير الأنماط المعقدة المفقودة أثناء المراجعات اليدوية.

يتيح تكامل خطوط الأنابيب الاختبار المستمر داخل بيئات CI/CD و DevSecOps. الاتصال القوي يمنع التعليمات البرمجية الضعيفة من الوصول إلى مراحل الإنتاج.

يضمن عمق التغطية تقييم الشبكات والتطبيقات والموارد السحابية وأنظمة الهوية بنفس الدقة. يقلل نطاق التقييم الأوسع من النقاط العمياء عبر البنى التحتية الكبيرة.

تؤثر عوامل قابلية الاستخدام على سرعة تنفيذ الفرق للاختبارات وتفسير النتائج. تدعم التخطيطات الواضحة وعمليات سير العمل البديهية العمل السريع أثناء الارتباطات ذات الضغط العالي.

يوفر دعم إعداد التقارير مخرجات منظمة لعمليات التدقيق وخطط المعالجة ومتطلبات الامتثال. تساعد التنسيقات القابلة للتصدير على توصيل النتائج إلى أصحاب المصلحة التقنيين والإداريين.

توفر أدوات اختبار الاختراق الملائمة للمبتدئين واجهات بسيطة وسير عمل يمكن التنبؤ به والحد الأدنى من متطلبات الإعداد.

يوفر OWASP ZAP نهجًا مباشرًا لاختبار الويب من خلال المسح الآلي والتنقل الواضح. يدعم التوجيه المدمج التعلم مع الحفاظ على عمق الاختبار العملي.

تقدم Nmap تقنيات تعداد الشبكة التأسيسية من خلال أوامر بسيطة ومخرجات قابلة للقراءة. إن الإلمام المبكر بـ Nmap يبني أساسيات قوية للتقييمات الأكثر تقدمًا.

يقوم Nikto بإجراء فحوصات سريعة لخادم الويب بدون خطوات تكوين معقدة. تسلط الأداة الضوء على المكونات القديمة والتكوينات الأساسية الخاطئة بتنسيق سهل الفهم.

تقدم Kali Linux مجموعة منسقة من أدوات الأمان داخل بيئة منظمة. تسمح الموارد المثبتة مسبقًا للمبتدئين بالتجربة بدون إعداد يدوي أو إدارة التبعية.

يتطلب اختبار الاختراق في عام 2026 أدوات توفر دليلًا قابلاً للقياس للمخاطر بدلاً من التنبيهات النظرية. توفر مجموعة الأدوات المختارة جيدًا لفرق الأمان الوضوح اللازم لتأكيد التعرض الحقيقي عبر الويب والشبكة والهوية والأسطح السحابية.

تبرز الأدوات الفعالة من خلال تحقيق نتائج متسقة والحفاظ على صيانتها جيدًا والاندماج بسلاسة في عمليات سير العمل الحديثة. تعد الدقة والموثوقية والمخرجات القابلة للتنفيذ أكثر أهمية بكثير من قوائم الميزات الطويلة.

تكتسب الفرق التي تستثمر في مزيج متوازن من الأتمتة والتحكم اليدوي وقدرة ما بعد التسوية وعيًا أقوى بالحالة. يعمل هذا المزيج على تسريع المعالجة وتقوية الوضع الأمني ودعم اتخاذ قرارات أكثر ثقة.

توفر أدوات اختبار الاختراق أدلة تم التحقق منها على الأماكن التي يمكن فيها اختراق الأنظمة. توجه المخرجات الواضحة المعالجة من خلال إظهار نقاط الضعف المهمة بالضبط.

تساعد الماسحات الضوئية الآلية في الاكتشاف الواسع، ولكن الاختبار اليدوي يؤكد إمكانية الاستغلال الفعلي. هناك حاجة إلى كلتا الطريقتين للحصول على نتائج موثوقة.

تقدم OWASP ZAP و Nmap عمليات سير عمل بسيطة تساعد المختبرين الجدد على بناء المهارات الأساسية. توفر كلتا الأداتين مخرجات يمكن التنبؤ بها بدون منحنيات تعليمية حادة.

تركز معظم الأدوات على نقاط الضعف المعروفة، لكن أطر الاستغلال يمكن أن تساعد في اختبار أنماط السلوك غير المعروفة. لا يزال اكتشاف يوم الصفر يعتمد بشكل أساسي على التحليل اليدوي الماهر.

تعتمد التقييمات اللاسلكية عادةً على أدوات مثل Aircrack-ng لالتقاط المصافحات وتحليل قوة التشفير. تكشف الأدلة على مستوى الحزمة عن التعرض العملي.

تقوم الأدوات المتوافقة مع السحابة بتقييم إعدادات الهوية والخدمات المكشوفة والأذونات التي تمت تهيئتها بشكل خاطئ. تساعد النتائج في التحقق من وضع الأمان عبر أحمال العمل السحابية الديناميكية.

تحاكي Cobalt Strike والمنصات المماثلة سلوك الخصم بعد الحصول على الوصول الأولي. تقيس هذه الأدوات نضج الاكتشاف والاستجابة في ظل ظروف واقعية.

تتكامل الأدوات التي تدعم التشغيل الآلي، مثل OWASP ZAP أو Acunetix، مباشرةً في عمليات سير عمل التطوير. يمنع مسح خطوط الأنابيب الشفرة الضعيفة من الوصول إلى الإنتاج.

يساعد المسح المستمر في الحفاظ على الرؤية، بينما يتم إجراء اختبارات الاختراق الكاملة على فترات زمنية محددة. كلا النهجين يعززان الوضع الأمني على المدى الطويل.

تتطلب Metasploit الإلمام بسير عمل الاستغلال وسلوك الحمولة. يكتسب المشغلون المهرة قيمة أعمق من خلال التحقق من مسارات الهجوم الحقيقية.