🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

الوجبات السريعة الرئيسية:

تمثل مجموعات التهديد المستمر المتقدم (APT) جهات فاعلة إلكترونية استراتيجية للغاية تركز على التسلل طويل المدى بدلاً من الهجمات السريعة. وتنزلق هذه المجموعات إلى الشبكات بهدوء وتظل نشطة لفترات طويلة لجمع المعلومات الاستخبارية أو التحضير للاضطراب.

يمنح دعم الدولة القومية مشغلي APT موارد عميقة وأدوات متخصصة تدعم المهام المستهدفة. يسمح التخطيط الدقيق والتقنيات المصممة بالوصول المستدام دون تشغيل التنبيهات.

بمجرد إنشاء الوصول، يتوسع النشاط إلى الاستطلاع أو جمع البيانات أو الحركة الخاضعة للرقابة داخل البيئة. التواجد المطول هو ما يجعل عمليات APT صعبة للغاية للكشف عنها والقضاء عليها.

تستند المراجعة إلى الإرشادات الحكومية المنشورة علنًا وتقارير CERT الوطنية وإفصاحات إنفاذ القانون المنشورة خلال الفترة 2024-2025. تم تضمين الحوادث ذات الإسناد المؤكد أو التقييم الاستخباراتي عالي الثقة فقط.

تم تقييم كل هجوم باستخدام معايير متسقة تغطي النطاق التشغيلي وأهمية القطاع المستهدف والمثابرة التي تمت ملاحظتها خلال عام 2025. تم التركيز على تكرار النشاط والوصول إلى البنية التحتية والحملات التي تظهر قيمة استخباراتية مستدامة بدلاً من الأحداث المعزولة.

تم التحقق من النتائج عبر مصادر حكومية متعددة لتجنب التحيز أحادي المصدر واستبعاد التقارير التخمينية. تضمنت مقاييس الأولوية المنظمات المتأثرة والنطاق الجغرافي والتأثير المبلغ عنه رسميًا للحفاظ على الدقة وقابلية المقارنة.

تم تعقب Salt Typhoon منذ عام 2019 على الأقل كممثل تجسس متحالف مع PRC يركز على البنية التحتية للاتصالات. تربط التقارير الاستخباراتية المجموعة بالوصول المطول داخل بيئات الناقل بدلاً من التدخلات قصيرة المدى.

تركز النشاط الذي تمت ملاحظته خلال عام 2025 على أجهزة التوجيه المتطورة واستخراج التكوين وجمع حركة المرور السرية داخل شبكات الاتصالات. أتاح التحكم في البنية التحتية للمزود الرؤية غير المباشرة للاتصالات الحكومية والسياسية والمؤسسية التي تعتمد على شركات النقل هذه.

في فبراير 2025، أكد مركز الإنترنت الكندي تسوية ثلاثة أجهزة شبكة في مزود اتصالات كندي، بما في ذلك تصفية التكوين وإنشاء نفق لمراقبة حركة المرور. وقد نُسب الحادث علنًا إلى نشاط مرتبط بـ PRC يستهدف البنية التحتية للناقل.

نشط Flax Typhoon منذ عام 2021 على الأقل، وهو مرتبط بأجهزة استخبارات جمهورية الصين الشعبية التي تجري عمليات الوصول على نطاق البنية التحتية. تتميز المجموعة باستخدامها لشبكات الروبوت الكبيرة كبنية تحتية للتجسس المستمر.

خلال الفترة المشمولة بالتقرير، استفادت العمليات من أجهزة التوجيه المخترقة وأجهزة إنترنت الأشياء والمعدات المكتبية الصغيرة لإخفاء نشاط القيادة والتحكم. سمحت هذه البنية التحتية بمتابعة الاختراقات أثناء دمج حركة المرور في التدفقات الروتينية لشبكة المستهلك والمؤسسة.

أفاد تقرير استشاري مشترك للحكومة الأمريكية عن سيطرة Flax Typhoon على أكثر من 260,000 جهاز مخترق في جميع أنحاء العالم، بما في ذلك أكثر من 385,000 جهاز أمريكي فريد تم تحديده أثناء جهود المعالجة. ذكرت السلطات أن الروبوتات كانت تستخدم بنشاط لدعم عمليات التجسس الإلكتروني.

كانت Mustang Panda نشطة منذ عام 2012 على الأقل ويتم تتبعها على نطاق واسع للتجسس المستهدف ضد المؤسسات الحكومية والدبلوماسية. يعكس اختيار الهدف باستمرار السياسة الخارجية لجمهورية الصين الشعبية وأولويات الاستخبارات الإقليمية.

اعتمد الوصول الأولي بشكل عام على التصيد الاحتيالي، يليه تسليم الحمولة على مراحل وإعادة استخدام بيانات الاعتماد للحفاظ على الثبات. وشملت بيئات الضحايا هيئات الإدارة العامة ووزارات الخارجية والمنظمات المجاورة للنقل.

في تقرير الإدارة العامة الصادر في نوفمبر 2025، وثقت ENISA 586 حادثة تم الإبلاغ عنها علنًا، مع تأكيد مجموعات التسلل المرتبطة بالدولة في حوالي 1.2٪ من الحالات. وسلطت الوكالة الضوء على التجسس الذي يركز على بيانات الاعتماد كتهديد مستمر، مشيرة إلى زيادة استخدام التصيد الاحتيالي واختطاف الجلسات لتجاوز الضوابط الأمنية.

تعمل APT17 منذ عام 2007 على الأقل، وهي مرتبطة بجمع معلومات جمهورية الصين الشعبية ضد الأهداف المجاورة للحكومة. تربط التقارير التاريخية المجموعة بسرقة بيانات الاعتماد والوصول المستمر إلى البريد الإلكتروني بدلاً من النشاط التخريبي.

أدى اختراق صندوق البريد وجمع الهوية إلى تحديد النشاط الملحوظ خلال عام 2025، مع استمرار الوصول إلى الأنظمة التي تدعم تدفقات عمل القطاع العام. أتاحت هذه التقنيات جمع المعلومات على المدى الطويل مع رؤية تشغيلية محدودة.

حدد تحليل تهديدات القطاع العام في ENISA مرة أخرى 77 حادثة مرتبطة بالدولة تؤثر على كيانات الإدارة العامة عبر الدول الأعضاء في الاتحاد الأوروبي. تم تسليط الضوء على نشاط التجسس الذي يركز على أوراق الاعتماد كنمط خطر مستمر.

يُنسب APT28 إلى وحدة GRU الروسية 26165 وتعمل منذ عام 2004 على الأقل. ترتبط المجموعة ارتباطًا وثيقًا بجمع الاستخبارات العسكرية والاستراتيجية.

ركز الاستهداف الذي تمت ملاحظته خلال عام 2025 على مزودي الخدمات اللوجستية وخدمات تكنولوجيا المعلومات والمنظمات التي تدعم تدفقات المساعدات إلى أوكرانيا. اعتمدت الاختراقات على التصيد الاحتيالي والوصول إلى بيانات الاعتماد والحركة الجانبية من خلال بيئات الشركاء الموثوق بها.

ذكرت استشارة مشتركة بقيادة الولايات المتحدة أن APT28 استهدفت عشرات الكيانات في قطاعات النقل والخدمات اللوجستية والتكنولوجيا. ربطت السلطات الحملة بجمع المعلومات الاستخباراتية التي تدعم الأهداف العسكرية الروسية.

تم ربط APT29 بجهاز المخابرات الخارجية الروسي (SVR) منذ عام 2008 على الأقل. تشتهر المجموعة بعمليات التجسس الطويلة التي تستهدف المؤسسات الدبلوماسية والحكومية.

سيطر الوصول المستند إلى الهوية على الحملات التي تمت ملاحظتها، بما في ذلك سرقة بيانات الاعتماد واختراق الحساب السحابي. تم الحفاظ على الثبات بشكل أساسي داخل منصات البريد الإلكتروني والتعاون بدلاً من التدخل الذي يركز على نقطة النهاية.

أبلغ المركز الوطني للأمن السيبراني في المملكة المتحدة عن معالجة 429 حادثة إلكترونية في أحدث مراجعة سنوية له، بما في ذلك 204 حالات ذات أهمية وطنية. وظل التجسس المرتبط بروسيا ضد المؤسسات العامة مكونًا متكررًا.

دودة الرمل، التي يتم تتبعها أيضًا باسم APT44، نشطة منذ عام 2009 على الأقل وتتماشى مع الأهداف العسكرية الروسية. تتميز المجموعة بتكاملها بين التجسس والعمليات السيبرانية المدمرة.

استمرت العمليات في مزج جمع المعلومات مع التعطيل، لا سيما في بيئات الطاقة والبنية التحتية. تم اختيار الأنظمة المستهدفة لقدرتها على إحداث تأثير تشغيلي يتجاوز الضحايا الأفراد.

وفي عام 2025، استخدمت شركة Kimsuky المرتبطة بجمهورية كوريا الشعبية الديمقراطية التصيد الاحتيالي باستخدام رمز QR لاختطاف الهويات السحابية، وعزا مكتب التحقيقات الفيدرالي (FBI) سرقة قياسية بقيمة 1.5 مليار دولار من عملة Bybit إلى مجموعة TraderTraitor في كوريا الشمالية. وفي الوقت نفسه، قامت شركة Sandworm (APT44) الروسية بتصعيد الهجمات عبر الحدود من خلال نشر برامج ضارة جديدة للمسح الضوئي، بما في ذلك ZEROLOT، ضد البنية التحتية للطاقة والخدمات اللوجستية.

تعمل مجموعة Lazarus Group منذ عام 2009 على الأقل وتلعب دورًا مركزيًا في العمليات الإلكترونية لجمهورية كوريا الديمقراطية الشعبية لتوليد الإيرادات. لا تزال السرقة المالية مهمة أساسية تحت ضغط العقوبات المستمر.

شكلت منصات العملات المشفرة المحور الأساسي للعمليات، حيث جمعت بين الهندسة الاجتماعية والتلاعب بالمعاملات وتدفقات غسيل الأموال السريعة. تم توزيع الأصول المسروقة من خلال شبكات بلوكتشين المعقدة.

عزا مكتب التحقيقات الفيدرالي الأمريكي سرقة Bybit في 21 فبراير 2025، والتي تقدر قيمتها بنحو 1.5 مليار دولار، إلى الجهات الفاعلة في جمهورية كوريا الديمقراطية الشعبية العاملة في إطار مجموعة أنشطة TraderTraitor. أكدت السلطات اليابانية علنًا حجم الخسارة.

تنشط Kimsuky منذ عام 2012 على الأقل وترتبط بجمع معلومات كوريا الديمقراطية التي تستهدف السياسة الخارجية والمواضيع المتعلقة بالدفاع. تستهدف المجموعة بشكل متكرر الباحثين والمحللين والخبراء المرتبطين بالحكومة.

أصبح التصيد الاحتيالي المستند إلى رمز QR أسلوبًا محددًا، مما يسمح للمشغلين بتجاوز عناصر التحكم في أمان البريد الإلكتروني وجمع بيانات الاعتماد. تم تنفيذ الإغراء بنجاح بعد الوصول إلى الهويات السحابية وبيئات التعاون.

وثق تنبيه FBI FLASH العديد من حملات التصيد الاحتيالي التي تمت ملاحظتها من Kimsuky QR-code في مايو ويونيو 2025، مع تفصيل أربعة سيناريوهات إغراء متميزة. وحذرت السلطات من إعادة استخدام هذه التقنية بنشاط.

كانت APT42 نشطة منذ عام 2015 على الأقل وهي مرتبطة بأجهزة المخابرات الإيرانية. ترتبط العمليات بالتجسس القائم على المراقبة الذي يستهدف الأفراد بدلاً من البنية التحتية.

ركزت الحملات التي تمت ملاحظتها على التصيد الاحتيالي واختراق الحسابات التي تستهدف أعضاء الشتات والصحفيين والأكاديميين والمتخصصين في السياسة. وظل الوصول إلى الاتصالات الشخصية والمواد البحثية هو الهدف الأساسي.

أبلغت وكالة الأمن السيبراني الوطنية الفرنسية عن 162 حادثة تم نقلها إلى مؤسسات الدولة في أحدث تقييم سنوي لها. تم الاستشهاد بنشاط التسلل المرتبط بإيران ضمن التهديدات المستمرة التي تؤثر على المجتمع المدني وبيئات السياسة.

تظل مجموعات APT واحدة من أكثر القوى اضطرابًا في الأمن السيبراني الحديث نظرًا لمثابرتها ومهارتها وأهدافها طويلة المدى.

تتكشف الاختراقات ببطء، مما يسمح للمهاجمين بالاندماج في نشاط الشبكة العادي دون إثارة الشكوك. تخلق الحركة المخفية نوافذ طويلة لجمع المعلومات الاستخباراتية أو التلاعب بالبنية التحتية.

يمنح دعم الدولة القومية الوصول إلى أيام الصفر والأدوات المتخصصة والفرق التشغيلية الكبيرة. هذه المزايا تطغى على القدرات الدفاعية لمعظم المنظمات.

غالبًا ما يقع التركيز على الحكومات وأنظمة الاتصالات والبنية التحتية الحيوية والمؤسسات الكبرى. تؤدي التسوية في أي من هذه البيئات إلى عواقب تشغيلية وجيوسياسية واسعة النطاق.

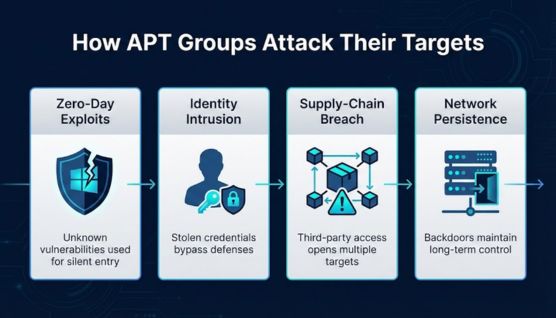

تعتمد هجمات APT على تقنيات متعددة الطبقات تتيح الدخول الصامت والتوسع المتحكم فيه والمثابرة طويلة المدى داخل البيئات عالية القيمة.

توفر الثغرات غير المعروفة مسارات وصول مباشرة إلى الأنظمة قبل توفر أي تصحيح أو دفاع. استخدام هذه العيوب يمنح المهاجمين نفوذًا فوريًا على الأصول الهامة مع الحد الأدنى من مخاطر الاكتشاف.

تسمح بيانات الاعتماد المخترقة للخصوم بانتحال شخصية المستخدمين الشرعيين وتجاوز عناصر التحكم في المحيط. يصبح هذا النهج قويًا بشكل خاص عندما يتعلق الأمر بالمنصات السحابية ورموز المصادقة.

توفر الثغرات الأمنية في موردي الجهات الخارجية أو تحديثات البرامج وصولاً غير مباشر إلى مؤسسات متعددة في وقت واحد. يعمل هذا التكتيك على توسيع سطح الهجوم وزيادة التأثير على مستوى النظام.

تحافظ الأبواب الخلفية والخدمات المخفية والمهام المجدولة على التحكم في البيئات المعرضة للخطر لفترات طويلة. هذا الإصرار يدعم التجسس المستمر ويمهد الطريق للعمليات المستقبلية.

تتطلب استراتيجيات الكشف والاستجابة القوية الرؤية والسياق والتحليل المستمر عبر كل طبقة من طبقات البيئة.

غالبًا ما تشير أنماط المصادقة غير العادية أو نشاط العملية أو الحركة الجانبية إلى المراحل المبكرة من الاختراق. تساعد المراقبة المستمرة على الكشف عن الانحرافات الدقيقة التي تغفلها الأدوات التقليدية.

تعمل سياسات الوصول الصارمة على الحد من التعرض لبيانات الاعتماد المسروقة ومحاولات تصعيد الامتيازات. توفر سجلات الهوية السحابية السياق المطلوب لتتبع تغييرات الأدوار غير المصرح بها أو إساءة استخدام الرمز المميز.

يكشف التحقيق الاستباقي عن نقاط الضعف المخفية التي تفوتها الأنظمة الآلية. تكشف عمليات البحث المركزة عبر نقاط النهاية والسجلات وأحداث المصادقة عن نشاط طويل الأجل مرتبط بعمليات APT.

تعمل محاذاة السلوك المرصود مع تقنيات MITRE ATT&CK على تعزيز دقة الكشف. يعمل التعرف على الأنماط عبر التكتيكات والإجراءات على تحسين الثقة في تحديد التهديدات المستمرة.

تضمن كتيبات اللعب الواضحة أن تعمل الفرق بسرعة أثناء الاختراقات المؤكدة. يؤدي الاحتواء والعزل ومراجعة الطب الشرعي إلى تقليل وقت المكوث والحد من التأثير التشغيلي.

ستتطور العمليات الإلكترونية في عام 2026 نحو مزيد من الأتمتة واستهداف أعمق للبنية التحتية واستغلال أكثر تعقيدًا للهوية.

سيستخدم الخصوم الاستطلاع الآلي واتخاذ القرار لتسريع مراحل التدخل المبكر. سيؤدي التكيف الأسرع داخل الشبكات إلى زيادة صعوبة الاكتشاف اليدوي.

ستواجه أنظمة الهوية السحابية ضغوطًا متزايدة حيث يقوم المهاجمون بتحسين تقنيات سرقة الرموز وإساءة استخدام الامتيازات. سيؤدي الاعتماد الموسع على نماذج الوصول الموحدة إلى توسيع سطح الهجوم.

ستبقى شبكات الطاقة وأنظمة النقل وشبكات المياه أهدافًا ذات أولوية عالية. تؤدي الرقمنة المتزايدة عبر هذه القطاعات إلى إنشاء نقاط دخول جديدة للاستطلاع السري.

سيؤدي محتوى الصوت والفيديو الذي تم التلاعب به إلى جعل محاولات التصيد أكثر إقناعًا. سيصبح التحقق من الهندسة الاجتماعية أكثر صعوبة حيث يقوم المهاجمون بتقليد الأصوات والشخصيات الموثوقة.

سيستمر البائعون ومقدمو الخدمات المُدارة في العمل كنقاط وصول غير مباشرة للأهداف عالية القيمة. يؤدي الاعتماد الأوسع على عمليات تكامل الطرف الثالث إلى زيادة التعرض النظامي.

شكلت مجموعات APT عام 2025 من خلال التجسس المستهدف والوصول إلى البنية التحتية والتدخلات القائمة على الهوية والتي تركت تأثيرًا تشغيليًا دائمًا. أكدت دقتها ومثابرتها أن النشاط السيبراني للدولة القومية لا يزال أحد أهم تحديات الأمن العالمي.

يواجه المدافعون الآن مشهدًا تتطلب فيه التسوية السحابية والتعرض لسلسلة التوريد والتقنيات المحسنة بالذكاء الاصطناعي اكتشافًا أسرع وضوابط أقوى للهوية. مع دخول عام 2026، يجب على المؤسسات تحسين الرؤية وسير عمل الاستجابة ومواءمة الذكاء للبقاء في صدارة الخصوم المتغيرين.