🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

موقع تسريب الويب المظلم عبارة عن منصة قائمة على Tor تستخدمها مجموعات برامج الفدية والابتزاز الإلكتروني لفضح البيانات التنظيمية أو الشخصية المسروقة علنًا. يهدف النشر إلى الضغط على الضحايا لدفع الفدية من خلال إظهار دليل على التسوية.

تعمل هذه المواقع على شبكات إخفاء الهوية مثل TOR، مما يجعل الإحالة والإزالة أمرًا صعبًا. عادةً ما تعرض صفحات التسرب عينات البيانات وأسماء الضحايا والجداول الزمنية لإضفاء الشرعية على التهديدات وتصعيد المفاوضات.

غالبًا ما تتضمن البيانات المنشورة على مواقع التسرب معلومات تحديد الهوية الشخصية والسجلات المالية وبيانات الاعتماد والملكية الفكرية للشركات. يعمل الاكتشاف المبكر والضوابط الوقائية والاستجابة المنظمة للحوادث على تقليل الضرر المالي والقانوني والسمعة الناجم عن التعرض العام.

بدأ تطوير الويب المظلم مع الأبحاث العسكرية الأمريكية التي تركز على الاتصالات المجهولة. أدى هذا الجهد إلى إنشاء شبكة TOR، التي تستخدم التشفير متعدد الطبقات لإخفاء هويات المستخدمين ومسارات حركة المرور.

استغلت الجماعات الإجرامية لاحقًا إخفاء الهوية هذا لاستضافة الأسواق السرية والمنتديات ومواقع التسرب. أدت عمليات برامج الفدية إلى تسريع الحركة من مقالب البيانات المعزولة إلى منصات الابتزاز المنظمة المصممة للتعرض العام.

اعتبارًا من عام 2025، قامت وزارة الصحة والخدمات الإنسانية الأمريكية تم الإبلاغ عن 364 حادثة قرصنة للرعاية الصحية تؤثر على أكثر من 33 مليون أمريكي، مما يسلط الضوء على حجم التعرض للبيانات الحديثة. يظهر جزء من المعلومات المسروقة في نهاية المطاف على شكل بيانات مسربة عبر الويب المظلم، مما يعزز دور مواقع التسرب في البنية التحتية للجرائم الإلكترونية.

مواقع تسريب الويب المظلمة عبارة عن منصات منظمة حيث يقوم المهاجمون بتحميل البيانات المسروقة وعرضها للضغط على الضحايا أو لبيع المعلومات لمجرمين آخرين. تعمل هذه المواقع خلف شبكات إخفاء الهوية، مما يجعل من الصعب اكتشافها أو تفكيكها.

يقوم المهاجمون باختراق الشبكات باستخدام التصيد الاحتيالي أو سرقة بيانات الاعتماد أو نقاط الضعف وسرقة كميات كبيرة من البيانات. يتم فرز المعلومات المسروقة لتحديد السجلات عالية القيمة التي تعزز ضغط الابتزاز.

تقوم الجهات الفاعلة في مجال التهديد بنشر «حزم إثبات» صغيرة لإثبات صحة البيانات المسروقة. يتم اختيار هذه العينات عن عمد لتنبيه الضحايا والإشارة إلى المصداقية للمشترين المجرمين.

بمجرد التحقق من العينات، ينشر المهاجمون صفحات منظمة تسرد أنواع البيانات المتأثرة وطلبات الفدية ومؤقتات العد التنازلي. غالبًا ما يتم تضمين روابط التفاوض وقنوات الاتصال للمناقشات المضغوطة.

بعض مواقع التسرب عامة بالكامل بينما يتطلب البعض الآخر دعوات أو دفع لعرض عمليات التفريغ الكاملة. تسمح النماذج المقيدة للمشغلين بتحقيق الدخل من الوصول والحفاظ على الرؤية الانتقائية.

يؤدي التسرب المستمر للبيانات عالية القيمة إلى زيادة مكانة المجموعة داخل النظم البيئية الإجرامية. السمعة القوية تجذب الشركات التابعة وتزيد من التأثير النفسي على الضحايا.

يعتمد مجرمو الإنترنت على مواقع التسرب لزيادة نفوذ التفاوض أثناء الابتزاز. غالبًا ما يجبر الكشف العام للبيانات الحساسة الضحايا على إعادة النظر في الدفع.

تعمل مواقع التسرب أيضًا كأدوات سمعة للجهات الفاعلة في مجال التهديد التي تسعى إلى المصداقية داخل المجتمعات الإجرامية. يساعد السجل المرئي للتسريبات الناجحة في جذب الشركات التابعة والشركاء.

بالإضافة إلى ذلك، يُظهر نشر البيانات القدرة التقنية، مما يعزز مكانة المجموعة في النظام البيئي لبرامج الفدية.

يُظهر نشاط تسريب الويب المظلم تركيزًا جغرافيًا واضحًا، مع ظهور بعض البلدان في كثير من الأحيان بسبب كثافة البنية التحتية والنطاق الرقمي ووجود أهداف تنظيمية عالية القيمة.

نشاط تسرب الويب المظلم المرصود حسب البلد:

تمثل هذه الأرقام الارتباطات الملحوظة بمواقع تسريب الويب المظلمة بدلاً من جنسية المهاجم أو مشاركة الحكومة. غالبًا ما تعكس الرؤية العالية آثار السحابة الكبيرة وبيئات الاستضافة الكثيفة والاستهداف المتكرر للصناعات المنظمة.

تواجه المؤسسات العاملة في المناطق ذات التعرض العالي احتمالية متزايدة لتسرب البيانات العامة بسبب تركيز المهاجم ورؤية البنية التحتية. كما تعاني البلدان ذات الاقتصادات الرقمية الناضجة من ضغوط تنظيمية وضغوط أعلى تتعلق بالسمعة، مما يزيد من تأثير الابتزاز.

بالنسبة للشركات متعددة الجنسيات، فإن التعرض الجغرافي يضاعف المخاطر من خلال إدخال التزامات قانونية خاصة بالولاية القضائية وجداول زمنية للتنفيذ. هذا يجعل الوعي الإقليمي أمرًا بالغ الأهمية للمراقبة الفعالة للويب المظلم والتخطيط للاستجابة للحوادث.

يقوم المهاجمون بنشر البيانات التي تزيد من النفوذ والقيمة المالية والضرر طويل الأجل للضحايا. تمثل الفئات التالية مجموعات البيانات الأكثر تعرضًا.

تتيح الأسماء والعناوين والمعرفات ومعلومات الاتصال سرقة الهوية والتصيد الاحتيالي المستهدف. تظل معلومات تحديد الهوية الشخصية واحدة من أكثر الأصول سيولة في أسواق الجرائم الإلكترونية.

تدعم المستندات المصرفية والفواتير وتفاصيل الدفع مخططات الاحتيال وحركة الأموال. غالبًا ما تتبع الإجراءات التنظيمية تسريبات البيانات المالية.

عادةً ما يتم الكشف عن كلمات مرور المستخدم وبيانات اعتماد المسؤول ومفاتيح API ورموز الوصول. وهي تتيح تسوية أعمق للنظام والحركة الجانبية.

يتم نشر الكود المصدري وملفات البحث والتطوير والتصاميم ووثائق الأعمال الخاصة للإضرار بالمكانة التنافسية. يمكن أن يكون للملكية الفكرية المسربة عواقب استراتيجية طويلة الأجل.

تتسبب رسائل البريد الإلكتروني وملفات الموارد البشرية والعقود وتقارير الحوادث في الإضرار بالسمعة والمخاطر التشغيلية. غالبًا ما تكشف السجلات الداخلية عن السياق الحساس الذي يستغله المهاجمون.

يقوم المهاجمون بدمج أنواع بيانات متعددة (مثل بيانات الاعتماد ومعلومات تحديد الهوية الشخصية) لزيادة الفعالية في حملات الاحتيال. تعمل هذه المجموعات على تصعيد المخاطر النهائية للأفراد والشركات.

يتم استخدام البيانات المسربة من الويب المظلم من قبل مجرمي الإنترنت للاحتيال وسرقة الهوية والهجمات الآلية. بمجرد كشفها، يمكن إعادة استخدامها بشكل متكرر، مما يؤدي إلى توسيع نطاق الاستغلال إلى ما هو أبعد من الاختراق الأولي.

تتيح البيانات الشخصية المظلمة المسربة من الويب إنشاء حسابات احتيالية أو محاولات انتحال الشخصية. غالبًا ما يواجه الضحايا فترات تعافي طويلة.

تسمح بيانات الاعتماد المسروقة للمهاجمين بالتسلل إلى أنظمة وخدمات إضافية. يؤدي هذا إلى حدوث انتهاكات متتالية ومخاطر النظام البيئي الشريك.

تعد المعاملات الاحتيالية والتلاعب بالفواتير من النتائج الشائعة للبيانات المالية المسربة عبر الويب المظلم. تتحمل المنظمات أيضًا تكاليف كبيرة بعد وقوع الحادث.

يمكن أن يؤدي تسرب البيانات إلى التزامات الإخطار والغرامات والتحقيقات بموجب قوانين مثل GDPR أو HIPAA. يؤدي سوء التعامل مع الإفصاحات إلى تفاقم العقوبات.

تعمل جهود الاستجابة للحوادث على تحويل الموارد وتعطيل استمرارية الأعمال. يمكن أن تؤثر تداعيات الاختراق على الموردين والعملاء.

تقلل التسريبات البارزة ثقة العملاء وتؤثر سلبًا على الإيرادات. غالبًا ما تتطلب استعادة السمعة جهود اتصال كبيرة طويلة الأجل.

نادرًا ما تختفي البيانات المسربة بمجرد وصولها إلى الويب المظلم، حيث يتم نسخها وإعادة توزيعها وإعادة تجميعها بشكل متكرر من قبل جهات تهديد مختلفة. حتى في حالة إزالة موقع التسرب الأصلي، غالبًا ما تستمر البيانات في التداول لأشهر أو سنوات.

تقوم مواقع النسخ المتطابق بنسخ البيانات المسربة عبر نطاقات الويب المظلمة المتعددة لضمان استمرار التوفر. تعمل هذه المرايا على جعل عمليات الإزالة غير فعالة من خلال الحفاظ على الوصول حتى عند إزالة المصدر الأصلي.

كثيرًا ما تعيد الجهات الفاعلة في مجال التهديد تحميل البيانات المسربة إلى المنتديات الجديدة أو الأسواق أو مواقع التسرب بمرور الوقت. تعيد هذه الممارسة تقديم البيانات القديمة إلى جماهير جديدة وتحافظ على ملاءمتها للإساءة المستمرة.

عادةً ما يتم دمج السجلات الفردية مع بيانات الاختراق الأخرى لزيادة الحجم والقيمة. التجميع يجعل البيانات المسربة أكثر فعالية للاحتيال واسع النطاق والهجمات الآلية.

يتم شراء البيانات المسربة وإعادة بيعها عدة مرات عبر الأسواق السرية. تعمل كل دورة إعادة بيع على إطالة عمر البيانات وزيادة عدد الجهات الفاعلة القادرة على استغلالها.

نظرًا لأن البيانات المسربة تظل متاحة لفترات طويلة، فمن المهم التمييز بين مواقع التسرب وأشكال التعرض الأخرى للبيانات.

يساعد فهم هذه الاختلافات المؤسسات على اختيار استراتيجية الاستجابة الصحيحة وتجنب سوء تفسير التعرض.

الاختراق هو الوصول غير المصرح به؛ التسرب هو التعرض العام التالي. يمكن أن تحدث الاختراقات بصمت، بينما تجعل التسريبات الحادث مرئيًا.

مواقع اللصق هي منصات مشاركة نصية عابرة، في حين أن مواقع التسرب هي مراكز ابتزاز منظمة. تفتقر مواقع اللصق إلى ميزات التفاوض أو آليات البيع.

تم تصميم مواقع التسرب لتحقيق الدخل والإكراه. قد تكون الانتهاكات وحدها عبارة عن استطلاع أو تجسس دون نشر فوري.

غالبًا ما تستمر مواقع التسرب من خلال نطاقات المرآة وتتطلب العضوية أو الوصول إلى TOR. من السهل إزالة مواقع اللصق وليس تنسيقها.

تقلل الضوابط الوقائية القوية من احتمالية حدوث خرق يؤدي إلى تسرب عام. توفر المجالات التالية مرونة عالية التأثير.

قم بتطبيق MFA والأقل امتيازًا والوصول الصارم المستند إلى الأدوار. قم بمراجعة الحسابات المميزة بانتظام بحثًا عن سوء الاستخدام.

حدد أولويات تصحيح الأنظمة عالية المخاطر وتقليل وقت التعرض من خلال عمليات سير العمل الآلية. يستغل المهاجمون بشكل متكرر نقاط الضعف غير المصححة.

قم بتشفير البيانات الحساسة أثناء الراحة وأثناء النقل لتقليل قيمتها في حالة تسريبها. استخدم الترميز للحقول عالية المخاطر.

الحد من الحركة الجانبية باستخدام التجزئة الدقيقة ومبادئ انعدام الثقة. تعمل البيئات المجزأة على تقليص نصف قطر انفجار الاختراق.

قم بتطبيق ممارسات الترميز الآمنة ومسح التبعية وتقوية خطوط الأنابيب. تعمل مراجعات مخاطر البائعين على تعزيز سلامة سلسلة التوريد.

تثقيف الموظفين بشأن مخاطر التصيد الاحتيالي وانتحال الهوية ومعالجة البيانات. تعزز الحملات المحاكاة الوعي.

احتفظ بنسخ احتياطية غير قابلة للتغيير من خلال اختبار الاسترداد المنتظم. هذا يقلل من الرافعة المالية أثناء مفاوضات برامج الفدية.

يوفر الاكتشاف المبكر مهلة حرجة لاحتواء الحوادث قبل أن يؤدي التعرض العام إلى تصعيد الضرر.

يجب أن تفحص الأدوات الفعالة TOR و I2P والمنتديات الخاصة والأسواق ومصادر اللغات الأجنبية. التغطية الشاملة تزيد من دقة الكشف.

يحدد الفحص المستمر أسماء المستخدمين وكلمات المرور والرموز المميزة المكشوفة. تمنع عمليات إعادة الضبط السريعة التسوية الثانوية.

يؤدي ربط مؤشرات التسرب بالسجلات الداخلية إلى تحسين تحديد الأولويات. تعمل معلومات التهديدات السياقية على تحسين جودة الفرز.

تكشف ملفات الخداع والرموز المضمنة عن محاولات الوصول غير المصرح بها. تنبه هذه الإشارات المبكرة الفرق إلى أحداث التسلل.

يقلل التحقق البشري من الإيجابيات الكاذبة ويكشف السياق المخفي. التحليل الماهر يعزز عملية صنع القرار.

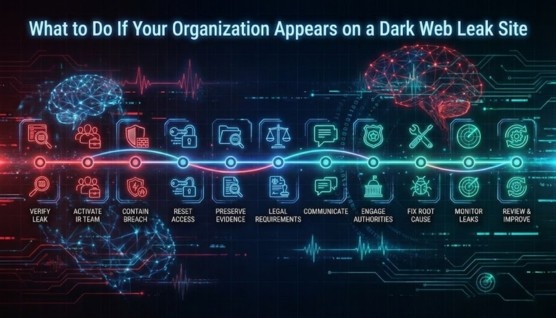

إذا كانت مؤسستك مدرجة في موقع ويب مظلم لتسرب الويب، فإن الاستجابة المنظمة والفورية أمر بالغ الأهمية. اتبع الخطوات أدناه لاحتواء التأثير وتلبية الالتزامات التنظيمية والتشغيلية.

تأكد من تطابق العينات المنشورة مع بياناتك وأنظمتك. يساعد هذا في تحديد النطاق الحقيقي ويمنع التصعيد غير الضروري.

اجمع بين فرق الأمن والقانون والاتصالات لتنسيق الاستجابة. النهج الموحد يتجنب الأخطاء ويضمن الامتثال.

قم بعزل الأنظمة المتأثرة وقتل الجلسات الضارة وإلغاء رموز الوصول المشبوهة. يؤدي الاحتواء السريع إلى إيقاف المزيد من فقدان البيانات.

فرض إعادة تعيين كلمة المرور للحسابات المتأثرة وفرض MFA عبر الأنظمة الهامة. يجب إعطاء الأولوية للحسابات المميزة أولاً.

اجمع السجلات وصور النظام والتحف الجنائية للتحقيق. يدعم الحفظ المناسب تحليل الأسباب الجذرية ومطالبات التأمين.

حدد ما إذا كانت البيانات المسربة تؤدي إلى إشعارات تنظيمية أو تعاقدية. يقلل الإبلاغ في الوقت المناسب من العقوبات ومخاطر الامتثال.

أرسل تحديثات دقيقة للعملاء والشركاء والمنظمين. يساعد التواصل الشفاف في الحفاظ على الثقة وتقليل المضاربة.

قم بإخطار سلطات إنفاذ القانون وأشرك شركائك في الاستجابة لحوادث التأمين الإلكتروني. الدعم الخارجي يعزز التحقيقات والعلاج.

استغل التصحيح الثغرات الأمنية وأغلق التكوينات الخاطئة وقم بتدوير المفاتيح وإزالة آليات الثبات. اختبر فعالية العلاج.

تتبع موقع التسرب للحصول على انخفاضات أو تصعيد إضافي للبيانات. تساعدك المراقبة المستمرة على الاستجابة للتغييرات بسرعة.

قم بإجراء مراجعة ما بعد الحادث لفهم ما فشل وما نجح. قم بتحديث السياسات وعناصر التحكم وكتب التشغيل لمنع التكرار.

يحدد تحديد الأداة الصحيحة مدى سرعة ودقة المؤسسة في تحديد نشاط التسرب.

تشمل الأدوات القوية تغطية عميقة ومتعددة اللغات لمواقع التسرب والمنتديات والأسواق. تزيد التغطية الأوسع من احتمالية الاكتشاف.

تسمح التنبيهات في الوقت المناسب للفرق باتخاذ إجراءات فورية. تعمل الإشعارات ذات الأولوية على تقليل الضوضاء وتسريع الاستجابة.

تقوم المطابقة الدقيقة باكتشاف بيانات الاعتماد المسربة ومعلومات تحديد الهوية الشخصية والملفات الحساسة. تساعد المطابقة الضبابية في تحديد التسربات الجزئية أو الغامضة.

يجب أن تتكامل الأدوات مع أنظمة SIEM و SOAR وأنظمة التذاكر. تعمل عمليات سير العمل السلسة على تبسيط الاستجابة للحوادث.

تساعد لوحات المعلومات وأدوات الإثراء وإحصاءات الممثلين في التحقق من صحة النتائج بسرعة. أدوات التحقيق القوية تقلل الجهد اليدوي.

تعمل عمليات تصدير الأدلة ونماذج التقارير ودعم سلسلة الوصاية على تبسيط الالتزامات التنظيمية. توفر هذه الإمكانات الوقت أثناء عمليات التدقيق.

تعمل أدوات المراقبة على تقليل المخاطر من خلال تمكين الرؤى المبكرة والقابلة للتنفيذ وتحسين الجدول الزمني للاستجابة.

التعرف السريع على التسريبات يحد من وقت الاستغلال. يعمل الوعي الأسرع على تحسين نتائج الاحتواء.

تساعد المعلومات الغنية بالسياق المحللين على التركيز على التهديدات الحقيقية. يعمل ذلك على تحسين عمق المعالجة وسرعتها.

توفر أدوات المراقبة الوثائق اللازمة للمواعيد النهائية التنظيمية. السجلات المناسبة تقلل من التعرض القانوني.

تكشف الرؤى عن نقاط الضعف المتكررة وتؤثر على الاستثمار الأمني. تساعد الأنماط طويلة المدى على تقليل تكرار الحوادث.

تعمل الأتمتة والبيانات المعززة على تقليل عبء العمل اليدوي. مكاسب الكفاءة تقلل التكاليف التشغيلية.

زيارة الويب المظلم ليست غير قانونية، ولكن الوصول إلى البيانات المسروقة قد ينتهك قوانين الخصوصية أو حماية البيانات. يجب أن تعتمد المنظمات على أدوات المراقبة المعتمدة.

قد تظهر البيانات في غضون ساعات أو أسابيع وفقًا للجدول الزمني للمهاجم. تقوم بعض المجموعات بتسريب العينات على الفور لزيادة الضغط.

نعم، ولكن ليس دائمًا بسرعة بسبب شبكات إخفاء الهوية. تظهر بعض المواقع مرة أخرى ضمن نطاقات جديدة بعد عمليات الإزالة.

معظم المجموعات الرئيسية تفعل ذلك، لكن بعضها يعتمد فقط على التشفير والتفاوض. أصبحت مواقع التسرب هي القاعدة الصناعية للابتزاز.

نعم، ولكن أدوات المراقبة على مستوى المستهلك أكثر أمانًا من التصفح اليدوي. الوصول اليدوي يعرض المستخدمين للمخاطر.

أصبحت مواقع تسرب الويب المظلمة أداة قوية في حملات الفدية والابتزاز. إن فهم كيفية عملها يساعد المؤسسات على الاستعداد والكشف والاستجابة بشكل أكثر فعالية.

من خلال التدابير الوقائية القوية وأدوات المراقبة الموثوقة، يمكن للشركات تقليل التعرض وحماية البيانات الحساسة في مشهد التهديدات العدائية المتزايدة.