🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

الوجبات السريعة الرئيسية:

يمثل هجوم الخصم في الوسط (AiTM) فئة من التهديدات الإلكترونية التي تركز على إساءة استخدام هوية المستخدم المصادق عليها بدلاً من المساس بالبنية التحتية للشبكة. تعمل أنظمة المصادقة الحديثة على جعل الثقة في الجلسة هدفًا أساسيًا، مما يضع هجمات AiTM بقوة في مشهد تهديدات الهوية.

تتوافق هجمات AiTM بشكل وثيق مع البيئات السحابية الأولى حيث تهيمن المتصفحات وموفرو الهوية والتحكم في الوصول المستند إلى الرموز على تصميم المصادقة. تتعرض منصات تسجيل الدخول الأحادي وتطبيقات الويب بشكل خاص بسبب اعتمادها على جلسات تسجيل الدخول المستمرة.

تعمل العملية ضمن تدفقات المصادقة الشرعية على فصل هجمات AiTM عن تقنيات الاعتراض القديمة. إن الوضوح المفاهيمي في هذا المستوى يجعل من السهل التمييز بين هجمات AiTM وهجمات Man-in-the-Middle التقليدية، التي تستهدف نقل البيانات بدلاً من الثقة بالهوية.

يتضمن كلا الهجومين الاعتراض، لكن هجوم الخصم في الوسط (AiTM) وهجوم Man-in-the-Middle (MiTM) يختلفان في سطح الهجوم وسياق التنفيذ والتأثير على أنظمة المصادقة الحديثة.

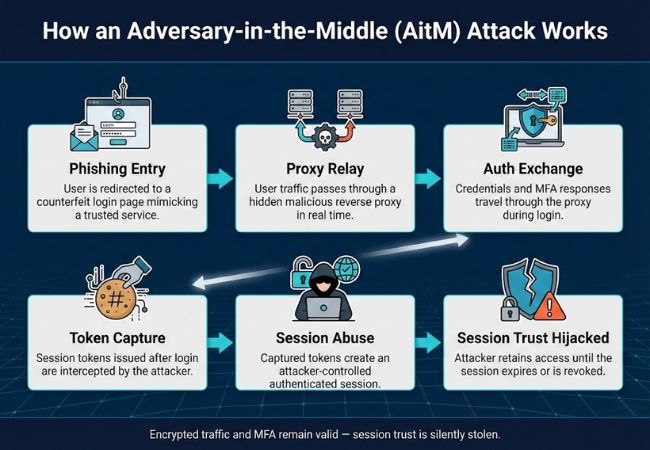

يعمل هجوم الخصم في الوسط (AiTM) عن طريق وضع وسيط مخفي داخل تدفق المصادقة بحيث يمكن اختراق جلسات المستخدم النشطة دون تعطيل عملية تسجيل الدخول.

يبدأ تنفيذ الهجوم بإغراء المستخدم إلى صفحة تسجيل دخول مزيفة مصممة لتعكس خدمة شرعية. تشجع المعرفة المرئية وسلوك تسجيل الدخول المتوقع المستخدمين على المصادقة بشكل طبيعي.

تتم إعادة توجيه حركة المرور بين المستخدم والتطبيق الحقيقي من خلال وكيل عكسي ضار في الوقت الفعلي. يظل الاتصال المشفر سليمًا، مما يمنع التحذيرات المرئية أو الوظائف المعطلة.

بيانات اعتماد تسجيل الدخول واستجابات MFA تعبر الوكيل أثناء المصادقة. يتم الكشف عن ملفات تعريف الارتباط الخاصة بالجلسة أو رموز الوصول الصادرة بعد التحقق في هذه المرحلة.

تمثل عناصر الجلسة الملتقطة الثقة المصادق عليها بدلاً من بيانات الاعتماد الأولية. تسمح حيازة هذه الرموز للمهاجمين بانتحال شخصية المستخدمين دون تكرار المصادقة.

يتم إعادة استخدام الرموز المسروقة لإنشاء جلسة مصادقة مستقلة يتحكم فيها المهاجم. يستمر الوصول حتى انتهاء الجلسة أو يتم إبطالها بشكل صريح.

تظل ثقة التطبيق مرتبطة بالجلسة المسروقة حتى انتهاء الصلاحية أو الإلغاء اليدوي. يظل النقل المشفر والتحقق من صحة MFA سليمين بينما ينتقل التحكم في الجلسة بصمت إلى المهاجم.

يحدث تجاوز MFA في سيناريوهات AiTM بعد نجاح المصادقة، عند إعادة استخدام ثقة الجلسة دون التحقق المستمر من الهوية.

يركز استهداف الرمز المميز في هجمات AiTM على عناصر الجلسة التي تمثل الثقة المصادق عليها بدلاً من بيانات الاعتماد المستخدمة أثناء تسجيل الدخول.

تحافظ ملفات تعريف الارتباط الخاصة بالجلسة على حالة تسجيل الدخول داخل المتصفح بعد نجاح المصادقة. يتيح التحكم في ملفات تعريف الارتباط هذه للمهاجمين انتحال شخصية المستخدمين على الفور دون الحاجة إلى إعادة المصادقة.

تمنح رموز الوصول أذونات محددة النطاق للتطبيقات وواجهات برمجة التطبيقات نيابة عن المستخدم. تتيح السرقة التفاعل المباشر مع الموارد المحمية باستخدام هوية الضحية وامتيازاتها.

تعمل رموز التحديث على تمديد مدة الجلسة عن طريق إصدار رموز وصول جديدة دون تدخل المستخدم. تزيد التسوية من الثبات وتسمح للمهاجمين بالحفاظ على الوصول لفترة طويلة بعد تسجيل الدخول الأولي.

تتيح رموز الدخول الأحادي الوصول إلى تطبيقات متعددة من خلال حدث مصادقة واحد. تؤدي إساءة الاستخدام إلى إنشاء وصول جانبي واسع عبر الخدمات المرتبطة بموفر الهوية نفسه.

تمنح OAuth الإذن بالوصول المفوض بين الخدمات بمجرد إنشاء موافقة المستخدم. تسمح إساءة الاستخدام للمهاجمين بالعمل عبر التطبيقات المتصلة دون عمليات التحقق المتكررة من الهوية.

ينبع التعرض للمخاطر من هجمات AiTM من إساءة استخدام الثقة المشروعة في الجلسة بدلاً من استغلال الثغرات التقنية.

تسمح سرقة رمز الجلسة للمهاجمين بالتحكم الكامل في حسابات المستخدمين دون إثارة تحديات المصادقة. الوصول الشرعي يجعل من الصعب تمييز النشاط الضار عن السلوك العادي.

يمكن استخدام الجلسات المخترقة للوصول إلى الميزات الإدارية أو الأدوار الحساسة الممنوحة للضحية. تزيد الأذونات المرتفعة من نطاق وشدة الاختراق.

غالبًا ما توفر الجلسات المصدقة الفردية الوصول إلى العديد من التطبيقات والخدمات المتصلة. يستفيد المهاجمون من الثقة الموروثة للتنقل عبر البيئات دون مصادقة إضافية.

يتيح الوصول المصرح به التفاعل المباشر مع البيانات السرية والأنظمة الداخلية وموارد السحابة. غالبًا ما تفشل عناصر التحكم التقليدية في الوصول إلى البيانات لأن الطلبات تبدو شرعية.

تسمح رموز التحديث والجلسات طويلة الأمد للمهاجمين بالحفاظ على الوصول إلى ما بعد التسوية الأولية. يزيد الثبات الممتد من وقت المكوث واحتمال وقوع هجمات ثانوية.

يمكن أن يؤدي الوصول غير المصرح به إلى الأنظمة المنظمة إلى انتهاكات لحماية البيانات ومتطلبات الامتثال الأمني. غالبًا ما تُظهر مسارات التدقيق نشاطًا صالحًا للمستخدم، مما يعقد الإبلاغ عن الحوادث والتحقيقات.

تقلل إساءة استخدام المصادقة اللاحقة من فعالية تنبيهات الأمان التقليدية وأدوات المراقبة. يؤدي الاكتشاف المتأخر إلى زيادة وقت بقاء المهاجم وتضخيم الضرر العام.

يتطلب الدفاع ضد هجمات AiTM عناصر تحكم تحمي ثقة الجلسة قبل المصادقة وأثناءها وبعدها بدلاً من الاعتماد على بيانات الاعتماد وحدها.

تمنع أساليب المصادقة المقاومة للتصيد الاحتيالي إعادة بيانات الاعتماد والرمز حتى عند انتحال شخصية صفحات تسجيل الدخول. تعمل المصادقة المدعومة بالأجهزة والتشفير على إزالة قدرة المهاجم على إعادة استخدام الجلسات الملتقطة.

يؤدي ربط الجلسات بجهاز أو متصفح أو سياق تشفير معين إلى الحد من قابلية نقل الرمز المميز. تفقد عناصر الجلسة المسروقة قيمتها عند إعادة تشغيلها من بيئة مختلفة.

تقوم سياسات الوصول المدركة للسياق بتقييم وضع الجهاز وموقعه وإشارات المخاطر قبل منح الوصول أو الحفاظ عليه. يمكن أن يؤدي سياق الجلسة المريب إلى إعادة المصادقة أو رفض الوصول.

تكتشف مراقبة سلوك جلسة ما بعد تسجيل الدخول الحالات الشاذة التي تحدث بعد نجاح المصادقة. يمكن أن تشير أنماط الوصول غير العادية أو تغييرات الموقع أو استخدام API إلى إساءة استخدام الجلسة.

تعمل رموز الوصول قصيرة الأجل على تقليل فرصة المهاجمين. يؤدي التدوير المتكرر للرموز إلى الحد من الثبات حتى في حالة تعرض عناصر الجلسة للخطر.

توفر مراقبة الهوية المركزية نظرة ثاقبة لأحداث المصادقة عبر التطبيقات والخدمات. يعمل نشاط الجلسة المرتبط على تحسين اكتشاف الحركة الجانبية وسوء المعاملة.

تعمل هجمات AiTM على تقويض نماذج الأمان التي تعتمد على الهوية كنقطة تحكم أساسية بدلاً من حدود الثقة القائمة على الشبكة.

تتعامل بنيات Zero Trust مع الهوية على أنها المحيط الجديد لقرارات الوصول. تستغل هجمات AiTM هذا التحول من خلال إساءة استخدام الجلسات الموثوقة بدلاً من اختراق البنية التحتية.

غالبًا ما ترث التطبيقات السحابية قرارات المصادقة من موفري الهوية دون إعادة التحقق المستمر. تظل الجلسات المخترقة موثوقة عبر الخدمات بمجرد منح الوصول.

تعتمد المنصات السحابية الحديثة بشكل كبير على جلسات المتصفح والوصول القائم على الرموز. يتيح التحكم في عناصر الجلسة للمهاجمين تجاوز عناصر التحكم في المحيط تمامًا.

غالبًا ما تمتد الهويات الفردية إلى خدمات وبيئات ومستويات امتياز متعددة. تستغل هجمات AiTM هذا الامتداد لتوسيع التأثير بدون أحداث مصادقة إضافية.

تطبيقات Zero Trust التي تركز فقط على تقوية تسجيل الدخول تترك نشاط ما بعد المصادقة محميًا بشكل غير كافٍ. تحدث إساءة استخدام الجلسة بعد إنشاء الثقة بالفعل.

تعمل البيئات السحابية على تضخيم تأثير اختراق الجلسة بسبب الهوية المركزية ونماذج الوصول المشترك. يمكن لجلسة واحدة مسروقة أن تعرض أجزاء كبيرة من السطح الرقمي للمؤسسة.

تسلط هجمات الخصم في الوسط الضوء على التحول في كيفية حدوث اختراق في الحساب، والابتعاد عن سرقة كلمة المرور نحو إساءة استخدام الثقة في الجلسة المصادق عليها. يظل التشفير و MFA التقليدي مهمين ولكنهما لم يعودا كافيين بمفردهما.

تضع أنظمة المصادقة الحديثة ثقة كبيرة في رموز الجلسة الصادرة بعد تسجيل الدخول. وبمجرد نقل هذه الثقة، يمكن للمهاجمين العمل مع الوصول الشرعي ما لم يتم وضع ضوابط إضافية.

يتطلب الحد من التعرض لهجمات AiTM التعامل مع سلامة الجلسة باعتبارها مصدر قلق أمني أساسي بدلاً من عنصر تحكم ثانوي. يجب أن تمتد استراتيجيات أمان الهوية إلى ما بعد التحقق من تسجيل الدخول لحماية الوصول طوال دورة حياة الجلسة بأكملها.

يهدف التصيد الاحتيالي التقليدي إلى سرقة بيانات الاعتماد لإعادة استخدامها لاحقًا، بينما تعترض هجمات AiTM جلسات المصادقة المباشرة في الوقت الفعلي. يتم الحصول على الوصول فورًا بعد تسجيل الدخول عن طريق إساءة استخدام ثقة الجلسة بدلاً من كلمات المرور المخزنة.

يقوم HTTPS بتشفير البيانات أثناء النقل ولكنه لا يمنع المهاجمين من ترحيل حركة المرور من خلال وسيط ضار. تظل الجلسات المشفرة عرضة للخطر عندما يتم إنشاء ثقة المصادقة من خلال وكيل مخترق.

يحمي MFA القياسي حدث تسجيل الدخول ولكنه لا يؤمن الجلسة بعد نجاح المصادقة. تظل إعادة تشغيل الجلسة ممكنة ما لم تكن المصادقة مقاومة للتصيد الاحتيالي ومرتبطة بجهاز المستخدم أو السياق.

يمكن أن تكشف مراقبة ما بعد المصادقة عن حالات شاذة مثل أنماط الوصول غير العادية أو تغييرات السياق. يعتمد الاكتشاف على رؤية سلوك الجلسة بدلاً من حالات فشل تسجيل الدخول.

يواجه المستخدمون والمؤسسات القائمة على السحابة التي تعتمد على SSO والمصادقة المستندة إلى المتصفح تعرضًا أعلى. يمكن أن توفر هوية واحدة مخترقة الوصول عبر تطبيقات وخدمات متعددة.