🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

ماذا يحدث عندما تُترك لوحات المعلومات المالية الحساسة مفتوحة على مصراعيها للإنترنت؟ كشفت Svigil من CloudSek، منصة مراقبة سلسلة التوريد الرقمية الرائدة في الصناعة، مؤخرًا عن مجموعة أباتشي سوبيرسيت غير مصدقة لوحة معلومات تابعة لبائع مؤسسة مالية كبرى.

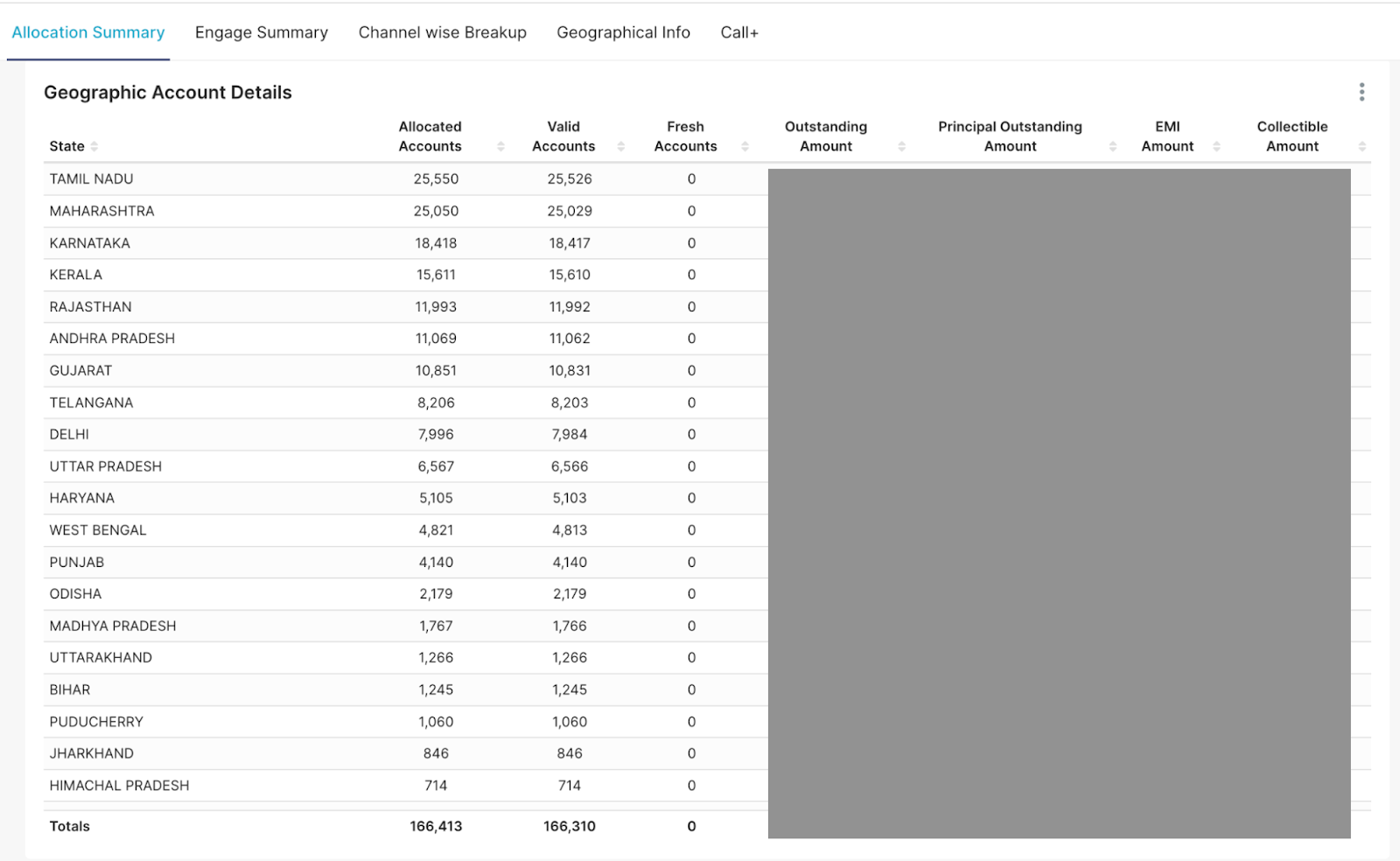

أعطى هذا التكوين الخاطئ أكثر بكثير من مجرد الرسوم البيانية والمخططات. من سجلات اتصالات المقترض إلى تخصيص الديون على مستوى الدولة والقروض المستحقة التي تزيد قيمتها عن 110 مليون دولار أمريكي، رسمت البيانات المكشوفة صورة كاملة لاستراتيجيات الإقراض الداخلية. بدون تدخل Svigil، كان من الممكن أن يتصاعد هذا التسرب الصامت إلى كارثة مالية متعددة المخاطر.

تابع القراءة لاكتشاف كيف كشفت لوحة تحكم واحدة مكشوفة تقريبًا عن حصن بيانات أحد البنوك الكبرى - وكيف أنقذت يقظة Svigil الموقف.

أثناء عمليات الفحص الروتينية للأصول الرقمية التابعة لجهات خارجية، حدد Svigil حالة شاذة غير عادية - مثيل Apache Superset مفتوح. لا توجد مطالبة بتسجيل الدخول. لا يوجد حاجز مصادقة. مجرد وصول خالص إلى أحد أنظمة البيانات الأكثر أهمية التي تدعم عمليات الإقراض المشترك لمؤسسة مالية كبرى.

عند التحقيق، أكدت Svigil أن لوحة التحكم هذه تعمل على تسريب بيانات القروض الحساسة، وسير عمل الإقراض الداخلي، ومقاييس التواصل مع المقترض، وتفاصيل التخصيص المالي. أكثر إثارة للقلق؟ يلعب هذا البائع دورًا رئيسيًا في إدارة الإقراض الرقمي للبنك والذكاء الائتماني.

لم يكن هذا مجرد عرض للبيانات - بل كان دعوة للجهات الفاعلة في مجال التهديد للدخول عبر الباب الأمامي لخزينة بيانات أحد البنوك الكبرى.

يؤكد هذا الحادث على قيمة المراقبة المستمرة للمخاطر من قبل البائع والطرف الثالث. اكتشفت Svigil ما كان يمكن أن يكون أحد أهم التسريبات في النظام البيئي التكنولوجي الهندي BFSI - كل ذلك بفضل مسح سلسلة التوريد الرقمية في الوقت الفعلي.

من خلال اكتشاف الثغرة الأمنية قبل الجهات الخبيثة، أعطت Svigil المؤسسة المالية الكبرى اليد العليا للتصرف بسرعة وتأمين بياناتها.

في عالم الثقة الرقمية، الوقاية ليست فقط أفضل - إنها لا تقدر بثمن.

لمحة عن «كلاودسك»

CloudSek عبارة عن منصة موحدة لإدارة المخاطر الرقمية تستفيد من الذكاء الاصطناعي والتعلم الآلي لتقديم معلومات التهديدات في الوقت الفعلي ومراقبة سطح الهجوم وأمن سلسلة التوريد عبر المؤسسات على مستوى العالم.