🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

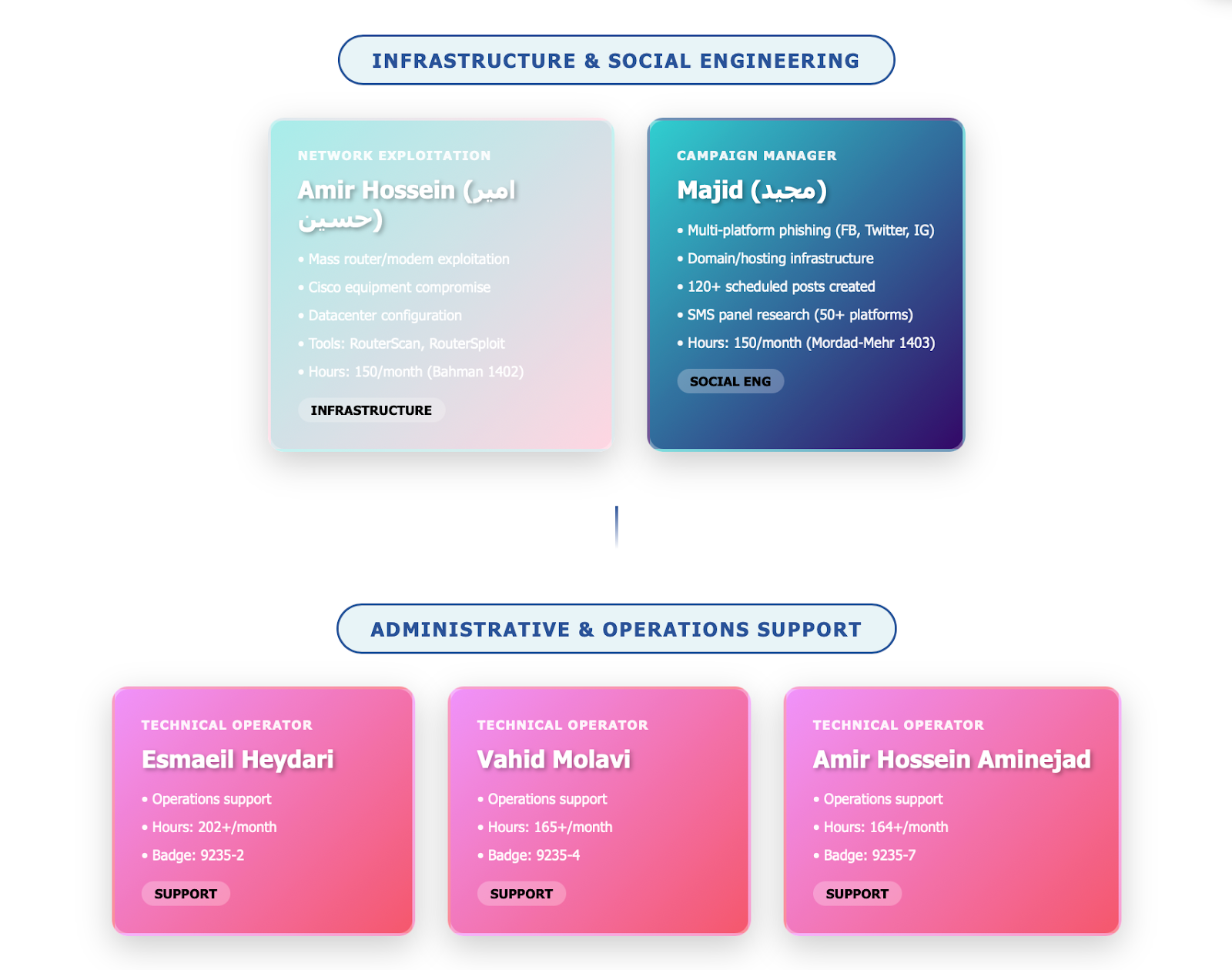

قامت CloudSek بتحليل مجموعة بيانات يبدو أنها تسرب موثوق للمواد التشغيلية لـ Charming Kitten (APT35)، والتي تحتوي على وثائق داخلية باللغة الفارسية، وقوائم الموظفين، وتفاصيل الأدوات، وتقارير الحملة. وهو يوثق الفرق المنسقة للاختراق وتطوير البرامج الضارة والهندسة الاجتماعية واختراق البنية التحتية، بما في ذلك الاستغلال السريع لـ CVE-2024-1709 والتلاعب بنظام DNS لجهاز التوجيه الشامل. يشمل الضحايا القطاعات الحكومية والقانونية والأكاديمية والطيران والطاقة والمالية في جميع أنحاء الشرق الأوسط، لكن المناطق ذات الاهتمام تشمل الولايات المتحدة وآسيا أيضًا. تتيح العمليات المنهجية الثبات على المدى الطويل وهيمنة Active Directory والتسلل الشامل. تعرض Tradecraft أجهزة الصراف الآلي المخصصة والتهرب من EDR ومحاور سلسلة التوريد والبنية التحتية المتطورة للتصيد الاحتيالي. ويسلط الكشف الضوء على قدرة التجسس الإقليمية المنظمة لإيران والمخاطر الحادة لسلسلة التوريد والأمن القومي من الجهات الفاعلة التابعة للحرس الثوري الإيراني.

لتسهيل الأمر على المتحدثين باللغة الإنجليزية، قمنا بتقييم شرعية التسرب والهيكل التنظيمي لمجموعة APT وتفاصيلها التشغيلية من التسرب.

ملاحظة: سيتم تحديث هذه المدونة عندما تتوفر المزيد من المعلومات، حيث ذكر ممثل التهديد أنه يخطط لتسريب المزيد من المعلومات في الأيام المقبلة.

بهمان 1402 (يناير - فبراير 2024):

إيسفاند 1402 (فبراير-مارس 2024):

مهر أبان 1403 (سبتمبر - نوفمبر 2024):

داي 1403 (ديسمبر 2024 - يناير 2025):

مصالح الاستخبارات الإيرانية:

ابتدائي: الأردن، الإمارات العربية المتحدة، المملكة العربية السعودية، إسرائيل ثانوي: تركيا، عمان، قطر، أذربيجان التعليم العالي: الولايات المتحدة الأمريكية وسنغافورة والهند

معلومات التعريف الشخصية (PII):

أوراق اعتماد:

المستندات المصنفة/الحساسة:

الذكاء التشغيلي:

المنصات المستهدفة:

التحديات التشغيلية:

البنية التحتية الداعمة:

تطوير القالب:

الأدوات والتقنيات:

مضاد لـ EDR:

الأمن التشغيلي:

الأساليب:

تنظيم البيانات:

تمثل مجموعة البيانات هذه واحدة من أكثر الإفصاحات التشغيلية لـ APT35/Charming Kitten شمولاً حتى الآن. يوضح ممثل التهديد:

إن التسوية بين كيانات مثل Qistas (الخدمات القانونية) و iBlaw توفر لإيران رؤية غير مسبوقة في:

يوضح هذا أن العناصر داخل سلسلة التوريد الخاصة بالفرد يتم استخدامها بشكل متزايد للحصول على معلومات حول المنظمات ذات الاهتمام. يمثل هذا حملة تجسس مستمرة ونشطة وناجحة إلى حد ما مع آثار كبيرة على الأمن الإقليمي في الشرق الأوسط والمصالح الأمريكية والإجراءات القانونية الدولية.