🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

شهد عام 2021 اندلاع مجموعات برامج الفدية والهجمات التي أثرت على كل الصناعات الرئيسية في جميع أنحاء العالم. من المتوقع أن يستمر هذا الاتجاه بل ويتجاوز أرقام العام السابق بهامش كبير في عام 2022.

في مارس 2022، اكتشف الباحثون سلالة جديدة من برامج الفدية المعروفة باسم Pandora والتي تستفيد من أساليب الابتزاز المزدوجة لاستخراج وتشفير كميات كبيرة من البيانات الشخصية. يقدم المشغلون مفتاح فك التشفير بمجرد أن تدفع الضحية الفدية المطلوبة. تعد Pandora ransomware عملية جديدة نسبيًا وبالتالي فإن تقنيات العدوى الخاصة بها غير معروفة.

ومع ذلك، بعد التسلل إلى النظام المستهدف، يقوم برنامج الفدية بإلحاق امتداد الملف «.pandora» بالملفات المشفرة ويترك مذكرة الفدية «Restore_My_Files.txt» مع تعليمات حول كيفية استرداد البيانات. يعتقد الباحثون أن برنامج Pandora ransomware هو نسخة معدلة من Rook ransomware، والتي بدورها هي نسخة من شفرة بابوك المسربة. تستكشف هذه المقالة التحليل الفني لبرنامج Pandora ransomware وتكتيكات التهرب وعملية التشفير والمزيد بالتفصيل.

تحليل عينة ملف Pandora الثنائي، 5b56c5d86347e164e571c86dbf5b 5b1535ae6b979 fed6 ed66b01e79e79a33b7b، يشير إلى أنه ملف ثنائي معبأ بـ UPX (Ultimate Packer for Executables). UPX هو ضاغط ملفات قابل للتنفيذ يستخدمه ممثلو التهديد لإضافة طبقة من التشويش (إنشاء كود يصعب على البشر فهمه) إلى برامجهم الضارة. يتم تشغيل رمز برنامج الفدية من نقطة الإدخال الأصلية بعد فك حزمه في الذاكرة.

يستخدم برنامج الفدية سلاسل غامضة ويزيل التشويش على أسماء المكتبات والوظائف الداخلية في وقت التشغيل. يتم تحميل وحدات المكتبة التي تستخدمها Pandora ديناميكيًا على أساس كل استخدام عبر واجهات برمجة التطبيقات التالية:

في البداية، يقوم برنامج الفدية بإنشاء mutex (كائن الاستبعاد المتبادل، والذي يمكّن سلاسل البرامج المتعددة من التناوب على مشاركة نفس المورد) للتأكد من تشغيل مثيل واحد فقط من البرامج الضارة على النظام. يتم إلغاء التشويش على سلسلة موتكس، «ThisisMutexa»، في الذاكرة. يقوم بالتحقق من أي موتكس موجود على النظام عبر أوبن موتيكسا، في حالة عدم وجودها، تنشئ البرامج الضارة واحدة جديدة بقيمة «ThisisMutexa» عبر قم بإنشاء تطبيق Mutexa.

تقوم البرامج الضارة بتنفيذ فحوصات مكافحة التصحيح لعرقلة التحليل.

تستخدم نقاط النهاية الأمنية (خاصة eTWTi) للجهاز عملية رد الاتصال بالأجهزة للتحقق من التشوهات السلوكية واكتشاف البرامج الضارة الجديدة على النظام. يتجاوز برنامج Pandora ransomware آلية رد الاتصال هذه عبر عملية معلومات ntset، مما يغير معلومات العملية.

إعادة الاتصال بأجهزة العمليات كجزء من فئة معلومات العملية.

إذا تم ربط العملية التي تم إنشاؤها للبرامج الضارة بواسطة خدمات الأمان عبر عضو رد الاتصال، واستدعاء عملية ntsetinformationprocess بالطريقة المذكورة أعلاه مع تعيين رد الاتصال على 0، فهذا يساعد البرامج الضارة على تجاوز مثل هذه الخطافات.

يعد Event Tracing لنظام التشغيل Windows (ETW) وسيلة تتبع قوية مدمجة في نظام التشغيل، لمراقبة الأنشطة المختلفة لكل من تطبيقات userland و kernel الأرضية التي تعمل على النظام. أصبحت هذه الميزة أداة حيوية لحلول أمان نقطة النهاية لاكتشاف السلوك الشاذ في البرامج قيد التشغيل. ونتيجة لذلك، بدأ مطورو البرامج الضارة في دمج الوظائف في برامجهم الضارة لتحييد قدرة التتبع. أحد هذه المتجهات هو تصحيح الوظائف ذات الصلة بـ ETW المحددة في ntdll.dll في الذاكرة.

كتابة الأحداث الإلكترونية».

قبل بدء التشفير، تقوم البرامج الضارة بتغيير معاملات إيقاف التشغيل للنظام عبر تعيين معاملات إيقاف تشغيل العملية API. تقوم هذه الوظيفة بتعيين ترتيب إيقاف التشغيل لعملية الاستدعاء بالنسبة للعمليات الأخرى في النظام. هنا، تستدعي البرامج الضارة واجهة برمجة التطبيقات بقيمة صفرية بحيث يكون برنامج الفدية هو آخر برنامج يتم إيقاف تشغيله بواسطة نظام التشغيل.

بعد تعيين معايير إيقاف التشغيل هذه، تقوم البرامج الضارة بإفراغ سلة المحذوفات عبر تقوم بتفريغ سلة المحذوفات API.

ترفع برامج الفدية أولوية عملية التشغيل إلى أعلى أولوية ممكنة وهي فئة الأولوية في الوقت الفعلي بواسطة تعيين فئة الأولوية API. الوسيطة الثانية هي المعلمة «DWPriorityClass» التي تبلغ قيمتها 0x100.

أخيرًا، يتم حذف النسخ الاحتياطية لوحدة التخزين عن طريق تنفيذ سلسلة من الأوامر عبر شل إكسيتيا. يستخدم vssadmin لتنفيذ مهمة حذف ملفات الظل.

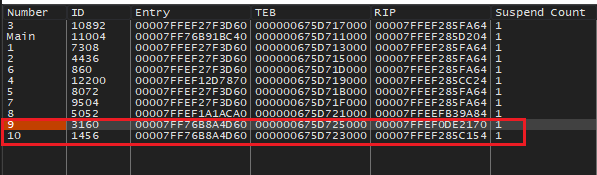

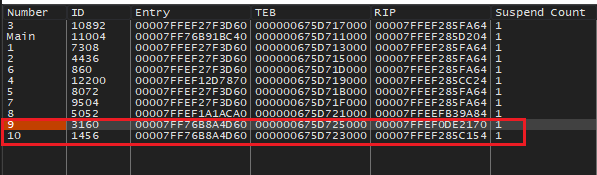

يقوم الخيط الرئيسي للبرامج الضارة بإنشاء سلسلتين جديدتين مسؤولتين عن تشفير بيانات المستخدم.

يتم استخدام واجهات برمجة التطبيقات التالية لإنشاء سلاسل الرسائل:

يتم إنشاء سلاسل المحادثات مع تعيين DwCreationFlags على تم إنشاء_معلّق، في وقت لاحق يتم استئناف تنفيذ المواضيع عبر موضوع السيرة الذاتية.

يبدأ مؤشر الترابط الرئيسي في تعداد محركات الأقراص الموجودة على النظام عبر واجهات برمجة التطبيقات التالية:

يستخدم Pandora منافذ إكمال الإدخال/الإخراج لـ Windows لتسريع عملية التشفير بكفاءة. تُستخدم واجهات برمجة التطبيقات التالية لتنظيم البحث عن بيانات المستخدم وقفلها:

في البداية، يقوم الخيط الرئيسي للبرامج الضارة بإنشاء منفذ إكمال الإدخال/الإخراج (I/O) عبر واجهة برمجة تطبيقات CreateIOCompletionPort.

بشكل عام، اعتمدت برامج الفدية في البرية نموذجًا لتحسين عملية التشفير. الهدف هنا هو الاستفادة بكفاءة من قوة المعالجات متعددة النواة لإجراء تعداد الملفات والتشفير بشكل متزامن. ستقوم مجموعة من سلاسل العمليات العاملة بجلب مسارات الملفات ونشرها في قائمة الانتظار عبر حالة إكمال النشر في قائمة الانتظار، ويمكن لمؤشر ترابط آخر استرداد الملفات المنشورة (المسارات) للتشفير عبر احصل على حالة الإكمال في قائمة الانتظار.

يستخدم Pandora خوارزمية RSA 4096 للتشفير، والمفتاح العام مضمن في البرامج الضارة.

كخطوة سابقة لعملية التشفير، تصل البرامج الضارة إلى الأدلة الموجودة في محركات أقراص الشبكة وتخلص من مذكرة الفدية (Restore_My_Files.txt). يتم إنشاء مذكرة الفدية باستخدام واجهات برمجة التطبيقات الثلاثة التالية:

يتم تنفيذ العملية الموضحة في هذا القسم من خلال سلاسل العمال الموضحة في الصورة أدناه. يمكن لهذه الخيوط تعداد البيانات وتشفيرها بشكل متزامن عبر منفذ إكمال Windows I/O.

ابحث عن الملف الأول W لفتح مقبض للملفات الموجودة على القرص.

يكتب برنامج الفدية Pandora قيمتين، خاص و الجمهور، تحت HKCU/البرمجيات مفتاح التسجيل. تحتوي القيمة العامة على المفتاح العام الذي تستخدمه برامج الفدية لتشفير ملفات المستخدم، بينما تحتوي القيمة الخاصة على المفتاح الخاص المحمي المخزن لفك التشفير. تستخدم أداة فك التشفير التي تتلقاها الضحية بعد دفع الفدية هذه المعلومات المخزنة في السجل لفك تشفير الملفات المقفلة.