🚀 أصبحت CloudSek أول شركة للأمن السيبراني من أصل هندي تتلقى استثمارات منها ولاية أمريكية صندوق

اقرأ المزيد

غالبًا ما تبدأ الثغرات الأمنية صغيرة ولكن يمكن أن يكون لها تداعيات هائلة إذا تركت دون رادع. تم الكشف مؤخرًا عن أحد هذه العيوب الخطيرة بواسطة BeVigil من CloudSek، حيث تم العثور على نقطة نهاية API غير المصادق عليها على تطبيق الويب الخاص بمزود خدمة التوظيف الرئيسي عرضة لحقن SQL، مما قد يؤدي إلى تنفيذ التعليمات البرمجية عن بُعد (RCE) والوصول غير المصرح به إلى كميات هائلة من البيانات الحساسة.

حدد ماسح API الخاص بـ BeVigil نقطة نهاية API التي يمكن الوصول إليها بشكل عام والمعرضة لحقن SQL

قد يسمح هذا للمهاجمين بما يلي:

كان من الممكن أن تؤدي ثغرة SQL Injection هذه إلى خرق واسع النطاق للبيانات، مما يعرض بيانات العملاء والشركات لخطر كبير.

قد تؤدي تفاصيل العملاء المكشوفة ومعلومات الرواتب والسجلات المالية إلى انتهاكات كبيرة للخصوصية ومخاطر مالية. بالإضافة إلى ذلك، فإن الوصول غير المصرح به إلى سجلات الأعمال الداخلية والاتفاقيات السرية يضر بالمعلومات الاستراتيجية وسلامة الأعمال.

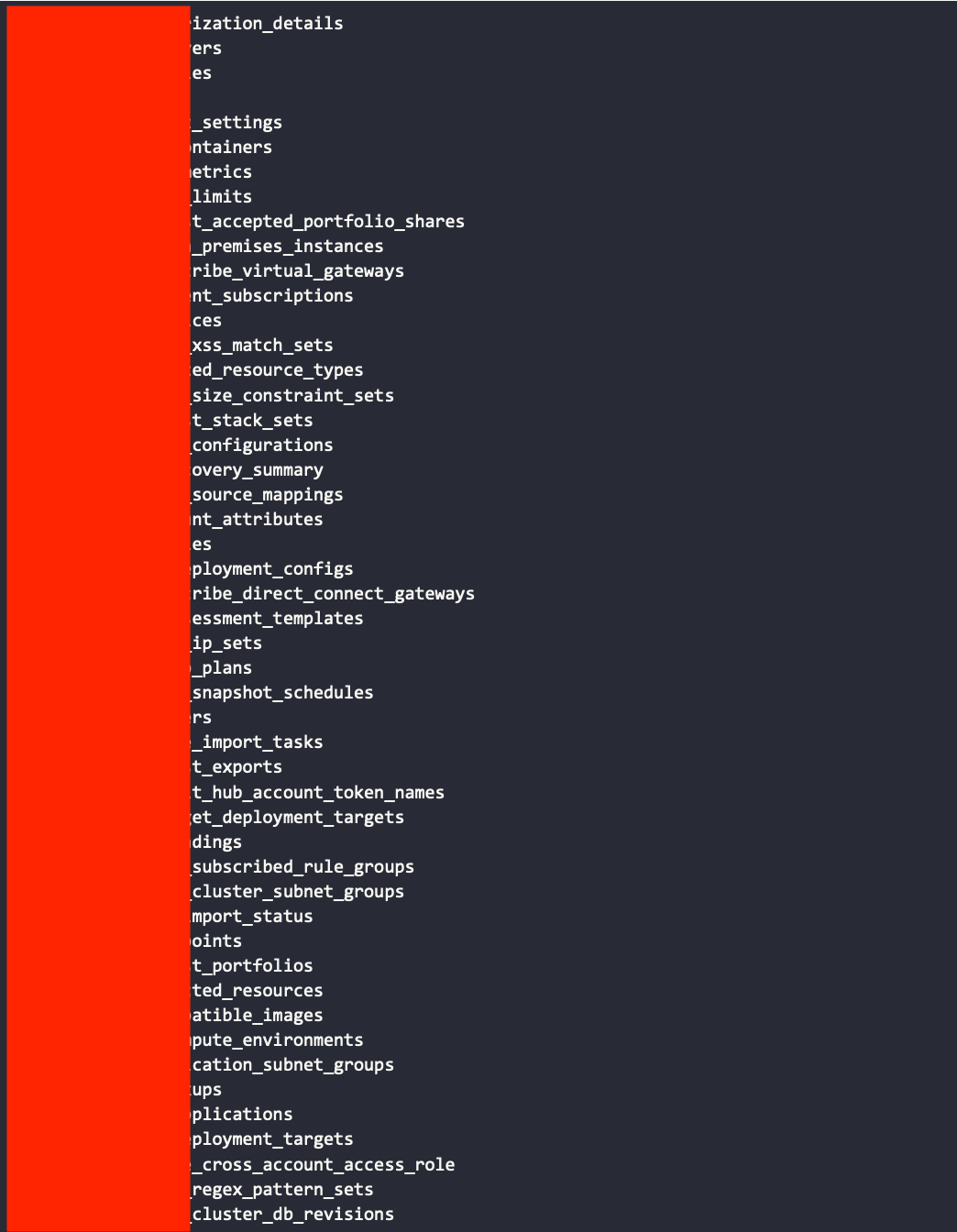

يمكن للمهاجمين تنفيذ أوامر النظام التعسفية، مما قد يؤدي إلى حل وسط كامل لبيئة سحابة AWS. علاوة على ذلك، كان من الممكن أن يؤدي الكشف عن بيانات اعتماد IAM إلى تمكين الحركة الجانبية داخل البنية التحتية، مما أدى إلى تصعيد تأثير الاختراق.

قد يؤدي الكشف عن بيانات الأعمال الهامة إلى عواقب وخيمة، بما في ذلك الاحتيال المالي والغرامات التنظيمية والدعاوى القضائية المحتملة. بالإضافة إلى ذلك، يمكن أن تؤدي مثل هذه الحوادث إلى فقدان كبير لثقة العملاء والتسبب في ضرر دائم بالسمعة.

عند الاكتشاف، يجب تنفيذ الإجراءات التالية لمنع المزيد من الاستغلال:

يؤكد هذا الحادث كيف يمكن لعيب SQL Injection البسيط أن يتصاعد إلى حل وسط سحابي واسع النطاق. يجب على المؤسسات تأمين واجهات برمجة التطبيقات وقواعد البيانات والبنية التحتية السحابية بشكل استباقي لتجنب الانتهاكات الكارثية. من خلال إمكانات BeVigil لمراقبة سطح الهجوم الخارجي، يمكن للشركات اكتشاف الثغرات الأمنية وتصحيحها قبل استغلالها. ابق يقظًا، ابق آمنًا.