نظرة عامة

يتطور مشهد الأمن السيبراني باستمرار، حيث أصبحت التهديدات أكثر تعقيدًا ويصعب اكتشافها. تحتاج المؤسسات إلى حلول قوية واستباقية للبقاء في صدارة المخاطر المحتملة. ال تطبيق Splunk لمعلومات التهديدات في CloudSek في قاعدة سبولنكبيس هو أحدث عروض التكامل التي نقدمها والتي تلبي هذه الحاجة من خلال توفير نهج شامل للكشف عن التهديدات والوقاية والاستجابة لها.

يجمع هذا التكامل بين قدرة CloudSek على جمع وتحليل بيانات التهديد من جميع أنحاء المشهد الرقمي مع قدرات Splunk القوية لمعالجة البيانات والارتباط. والنتيجة هي حل يمكّن المؤسسات من:

- تحديد التهديدات المحتملة في وقت مبكر من دورة حياتها

- ربط معلومات التهديدات الخارجية ببيانات الأمن الداخلي

- الاستجابة بسرعة وفعالية أكبر للحوادث الأمنية

تستكشف هذه المقالة الميزات الرئيسية لتكامل CloudSek-splunk، وتقدم حالات الاستخدام العملي، وتقدم إرشادات حول التنفيذ. سواء كنت محللًا أمنيًا يتطلع إلى تحسين وضعك الأمني الحالي أو مدير أمن معلومات يحاول بناء استراتيجية أمن إلكتروني أكثر مرونة، فإن هذا التكامل يوفر أدوات قيمة للتنقل في بيئة التهديدات المعقدة اليوم.

المكونات الرئيسية للتكامل

يتم دمج حلين الأمن السيبراني المتقدمين معًا في هذا التطبيق، ولكل منهما نقاط القوة الفريدة الخاصة به:

- إدارة المخاطر القائمة على الذكاء الاصطناعي وذكاء التهديدات من CloudSek

- يستخدم أكثر من 21 شاشة متخصصة من خلال xviGil (الحماية الرقمية من المخاطر) و BeVigil Enterprise (إدارة سطح الهجوم الخارجي).

- يوفر رؤى عميقة وسياقية للتهديدات عبر المناظر الطبيعية الرقمية المتنوعة.

- يوفر الاكتشاف المبكر للتهديدات ونقاط الضعف الناشئة.

- قدرات SIEM المتقدمة من Splunk

- يوفر استيعاب البيانات والارتباط والتحليل الرائد في الصناعة.

- يتيح الكشف السريع عن التهديدات والاستجابة لها

- يقدم معلومات أمنية شاملة من خلال واجهة موحدة

من خلال دمج هذه التقنيات، يمكن للمنظمات:

- اربط معلومات التهديدات الخارجية ببيانات السجل الداخلي لاكتشاف التهديدات بشكل أكثر دقة

- تشغيل عمليات سير عمل الاستجابة تلقائيًا استنادًا إلى مؤشرات التهديدات عالية الدقة

- احصل على رؤية أكثر شمولاً لوضعهم الأمني عبر نطاقات رقمية متعددة

نموذج الحماية من التهديدات بزاوية 360 درجة

يوفر تكامل CloudSek x Splunk حماية شاملة عبر بعض مجالات الأمان الرئيسية:

- أمان الويب والتطبيقات: اكتشاف الثغرات الأمنية في الوقت الفعلي في تطبيقات الويب وواجهات برمجة التطبيقات وتطبيقات الأجهزة المحمولة.

- البنية التحتية وأمن الشبكة: المراقبة المستمرة للشبكة والسحابة والبنية التحتية لـ DNS للتهديدات.

- الويب المظلم وذكاء الوسائط الاجتماعية: نظام إنذار مبكر للهجمات المخطط لها أو تسرب البيانات.

- منع تسرب التعليمات البرمجية والبيانات: الكشف عن تعرض البيانات الحساسة في المستودعات العامة والجرافات المفتوحة والتخزين السحابي.

- منع الاحتيال وانتحال الشخصية: الكشف السريع عن حملات التصيد الاحتيالي ومحاولات انتحال هوية العلامة التجارية.

- معلومات الضعف والاستغلال: التتبع في الوقت الحقيقي للCVEs الجديدة والأصول المخترقة.

- الأمن المصرفي والمالي: مراقبة المعلومات المالية المسربة (بطاقات الائتمان/الخصم) ومحاولات الاحتيال المحتملة.

دعونا نلقي نظرة على بعض حالات الاستخدام

السيناريو 1

تطلق عصابة احتيال متطورة هجومًا منسقًا لانتحال شخصية ضد BigBank، وهي مؤسسة مالية كبرى، باستخدام قنوات متعددة لزيادة فرص نجاحها.

تم اكتشاف نواقل الهجوم

- تطبيقات الهاتف المحمول المزيفة التي تنتحل شخصية التطبيق المصرفي الرسمي لـ BigBank.

- مواقع التصيد الاحتيالي التي تحاكي بوابة تسجيل الدخول إلى BigBank.

- حسابات وسائل التواصل الاجتماعي التي تنتحل شخصية خدمة عملاء BigBank.

- عمليات مركز الاتصال الاحتيالية التي تدعي أنها دعم BigBank.

التكامل في العمل

- تنبيهات CloudSEK Xvigil:

- يحدد Fake Mobile Apps Monitor 3 تطبيقات Android مزيفة وتطبيقين لنظام iOS في العديد من متاجر التطبيقات ومواقع التنزيل التابعة لجهات خارجية، وكلها تنتحل شخصية تطبيق BigBank الرسمي.

- تكتشف عناوين URL المزيفة ومراقبة التصيد الاحتيالي شبكة تضم أكثر من 25 نطاقًا للتصيد الاحتيالي باستخدام اختلافات طفيفة في النطاق الرسمي لـ BigBank، وكلها تستضيف نسخًا متماثلة مقنعة من صفحة تسجيل الدخول الخاصة بالبنك.

- يقوم موقع Fake Media Handles Monitor بوضع علامة على 12 حسابًا على Twitter و 8 صفحات على Facebook تنتحل صفة قنوات خدمة العملاء الرسمية لـ BigBank.

- يحدد Fake Call Center Monitor مجموعة من أرقام VoIP الجديدة أو أرقام الهواتف التي ظهرت فجأة في الإعلانات عبر الإنترنت ومنشورات وسائل التواصل الاجتماعي، مدعية أنها خطوط دعم العملاء الرسمية لـ BigBank.

- ارتباط Splunk وتحليله:

- يلاحظ زيادة بنسبة 200٪ في تقارير العملاء عن المكالمات المشبوهة ورسائل البريد الإلكتروني والرسائل النصية في الـ 48 ساعة الماضية. يشير هذا الارتباط إلى عملية احتيال محتملة تستهدف عملاء BigBank.

- يكتشف نمطًا غير عادي لطلبات إعادة تعيين كلمة المرور وتسجيلات الأجهزة الجديدة عبر حسابات العملاء الأصلية.

- يحدد ارتفاعًا حادًا في محاولات تسجيل الدخول الفاشلة على منصة BigBank الحقيقية، مما يشير إلى حشو بيانات الاعتماد باستخدام المعلومات المحصودة.

- الاستجابة المتوقعة لتكامل CloudDesk-splunk:

- يُنشئ تنبيهًا بالاحتيال ذي الأولوية العالية يربط جميع محاولات انتحال الشخصية المكتشفة عبر القنوات.

- يقوم بتشغيل دليل الاستجابة المنسقة:

- يرسل تلقائيًا طلبات إزالة التطبيقات المزيفة إلى متاجر التطبيقات المعنية.

- ويبدأ في وضع قائمة سوداء سريعة للنطاقات لعناوين URL المخادعة عبر مزودي خدمة الإنترنت وشبكات الشركات الرئيسية.

- تقارير انتحال شخصية حسابات وسائل التواصل الاجتماعي للتعليق الفوري.

- يرفع مؤقتًا متطلبات المصادقة للإجراءات عالية المخاطر (مثل التحويلات الكبيرة وإضافة مستفيدين جدد) على منصات BigBank الأصلية.

- ينشر رسائل تحذير مستهدفة على التطبيق الرسمي لـ BigBank والموقع الإلكتروني وقنوات التواصل الاجتماعي، وينبه العملاء إلى محاولات انتحال الشخصية وأن يظلوا يقظين ضد عمليات الاحتيال المحتملة.

السيناريو 2

تساعد BeVigil Enterprise من CloudSek شركة البيع بالتجزئة على منع تسرب بيانات العملاء من بيئتها السحابية.

تم اكتشاف نقاط الضعف

- التكوين الخاطئ للتخزين السحابي: تكتشف BeVigil مجموعة Amazon S3 يمكن الوصول إليها بشكل عام وتحتوي على معلومات العملاء الحساسة، بما في ذلك بيانات التعريف الشخصية وسجلات المعاملات.

- ثغرة API: تم تكوين نقطة نهاية API المستخدمة لاسترداد طلبات العملاء بشكل خاطئ، مما يسمح بالوصول غير المصرح به دون ضوابط المصادقة المناسبة (درجة CVSS: 9.1 - حرجة).

التكامل في العمل

- تنبيهات CloudSek BeVigil:

- وضع علامات على S3 Bucket: يحدد حاوية S3 التي يمكن الوصول إليها بشكل عام باعتبارها تكوينًا خاطئًا خطيرًا يعرض بيانات العملاء السرية.

- رؤية تاريخية للثغرات الأمنية: تكشف أن التكوين الخاطئ كان قابلاً للاستغلال على مدار الـ 45 يومًا الماضية، مما قد يؤثر على آلاف العملاء.

- اكتشاف الثغرات الأمنية في واجهة برمجة التطبيقات: يسلط الضوء على نقطة نهاية API غير الآمنة التي تفتقر إلى المصادقة، ويصنفها على أنها ثغرة أمنية شديدة الخطورة بسبب خطر الوصول غير المصرح به إلى البيانات.

- ارتباط وتحليل Splunk:

- حركة مرور API غير طبيعية: تكتشف ارتفاعًا مفاجئًا في طلبات API الناشئة عن عناوين IP المشبوهة، مما يشير إلى محاولات الاستغلال المحتملة لنقطة النهاية الضعيفة.

- ارتباط معلومات التهديدات: يربط عناوين IP هذه بالعناصر الفاعلة الخبيثة المعروفة والأنماط التي تحددها معلومات التهديدات الخاصة بـ CloudSek، مما يشير إلى هجوم منسق.

- مؤشرات استخراج البيانات: يراقب أنشطة التنزيل غير العادية من مجموعة S3، مما يشير إلى جهود استخراج البيانات المحتملة.

- استجابة تكامل CloudDesk-splunk:

- تنبيه الأمان الشامل: يُنشئ تنبيهًا مهمًا يجمع بين المعلومات التفصيلية حول التكوينات الخاطئة للسحابة والأنشطة الضارة التي تمت ملاحظتها.

- يقوم بتشغيل دليل الاستجابة المنسقة:

- يقيد الوصول إلى حاوية S3: يبطل أذونات الوصول العام فورًا ويطبق قوائم التحكم في الوصول المناسبة (ACL) لتأمين المجموعة.

- يؤمن نقطة نهاية API: يعطل واجهة برمجة التطبيقات الضعيفة وينفذ آليات مصادقة قوية، مثل OAuth 2.0.

- يبدأ تدقيق الأمان: يخطر فريق الأمان ومسؤولي السحابة بإجراء مراجعة شاملة لجميع أذونات التخزين السحابي وتكوينات واجهة برمجة التطبيقات.

- إرشادات العلاج:

- تناوب بيانات الاعتماد: ينصح بتدوير جميع مفاتيح الوصول وبيانات الاعتماد المرتبطة بالخدمات المخترقة.

- تشفير البيانات: يوصي بتنفيذ التشفير من جانب الخادم للبيانات الحساسة المخزنة في حاويات S3.

- المراقبة المحسّنة: تقترح إعداد تسجيل متقدم ومراقبة مستمرة لموارد السحابة لاكتشاف الحالات الشاذة المستقبلية.

- تقرير تأثير العميل: يُنشئ قائمة مفصلة بالعملاء المتأثرين المحتملين للإخطار الاستباقي، مما يسمح للشركة بالامتثال للمتطلبات التنظيمية والحفاظ على ثقة العملاء.

الشروع في استخدام CloudSek معلومات التهديدات لـ Splunk

Ready to enhance your security posture with CloudSEK and Splunk? Here's how to get started:

- Prerequisites

- Ensure you have a Splunk Enterprise or Splunk Cloud instance (version 9.0 or later recommended).

- You'll need a valid CloudSEK API token from your account. If you don't have one, contact your Customer Success Manager, or if you’d like to test our product out, reach out to CloudSEK for a 14-day free trial.

- Installation

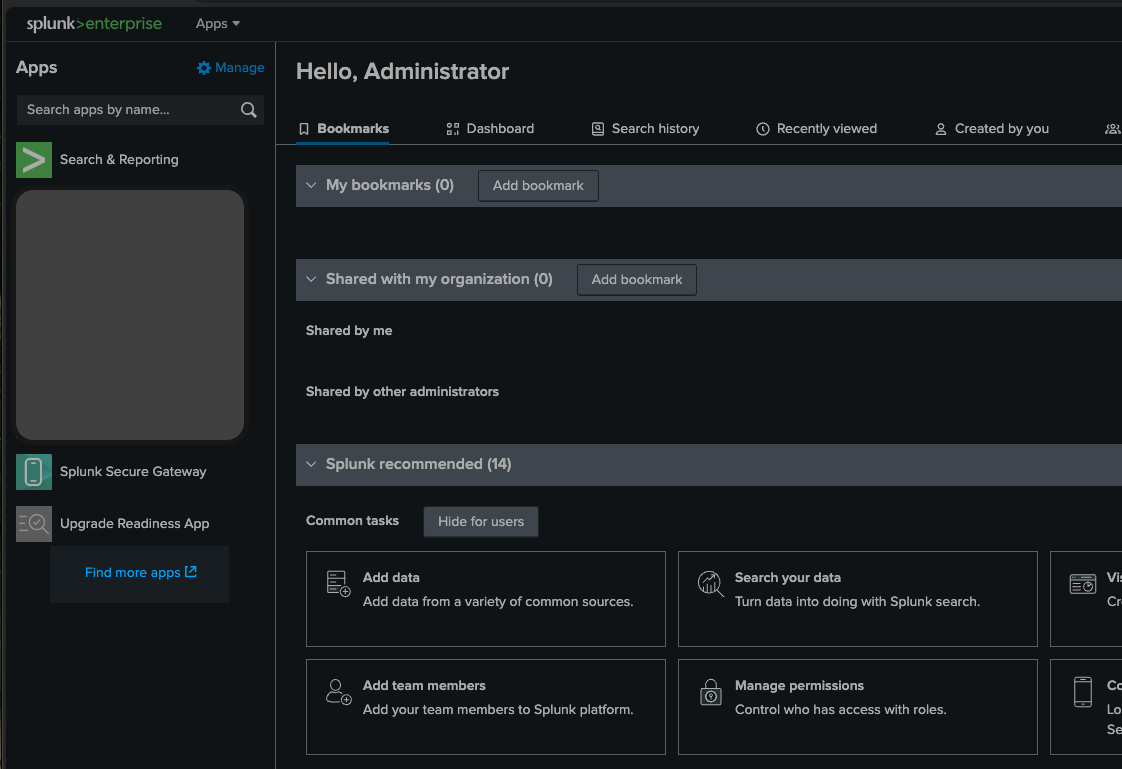

- Log in to your Splunk instance as an admin or a user with a system role like ‘splunk-system-upgrader’, etc.

-

Navigate to "Apps" and click on the "Find More Apps" option.

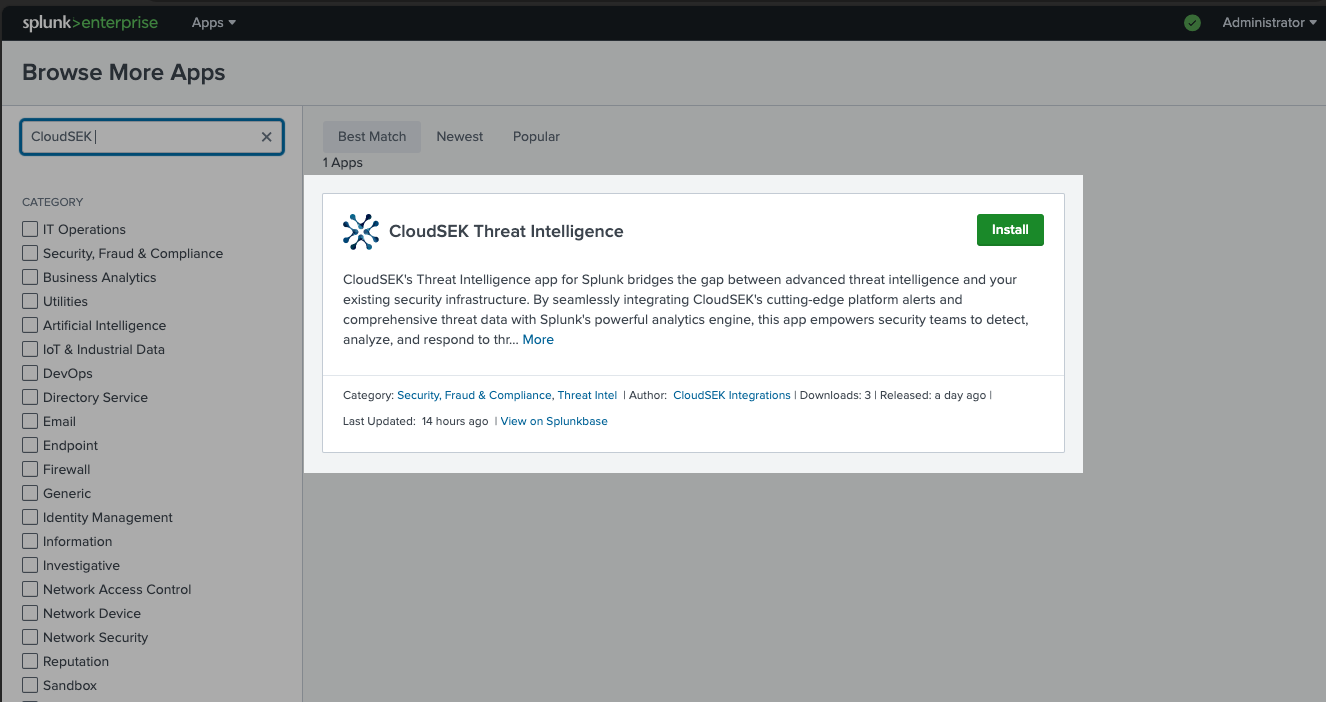

-

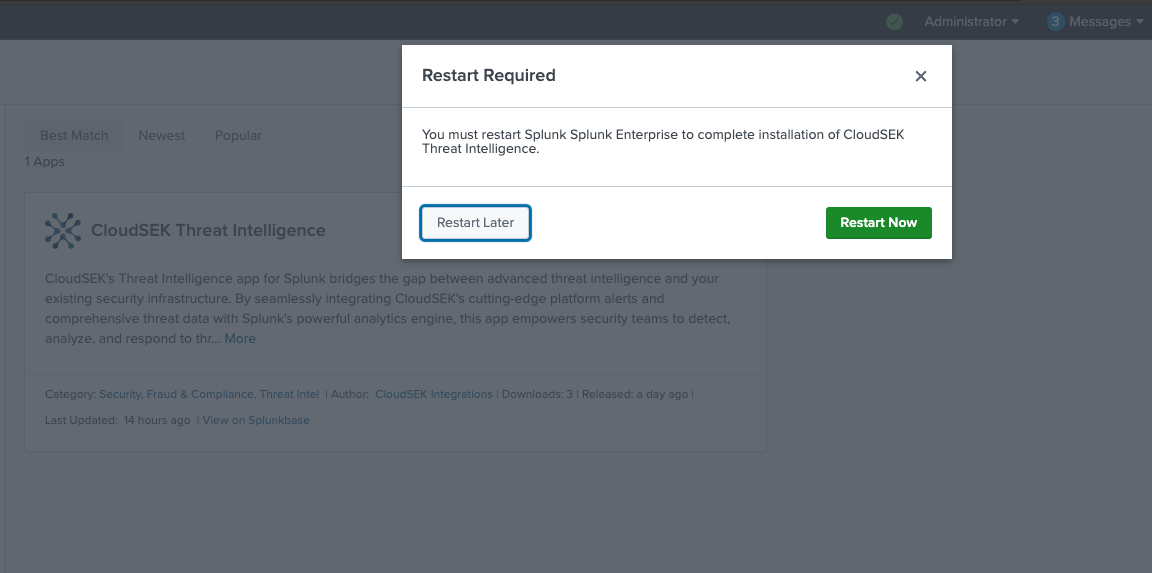

Search for "CloudSEK" and then click "Install" on the "CloudSEK Threat Intelligence" app card. Proceed with the installation by following the on-screen prompts.

-

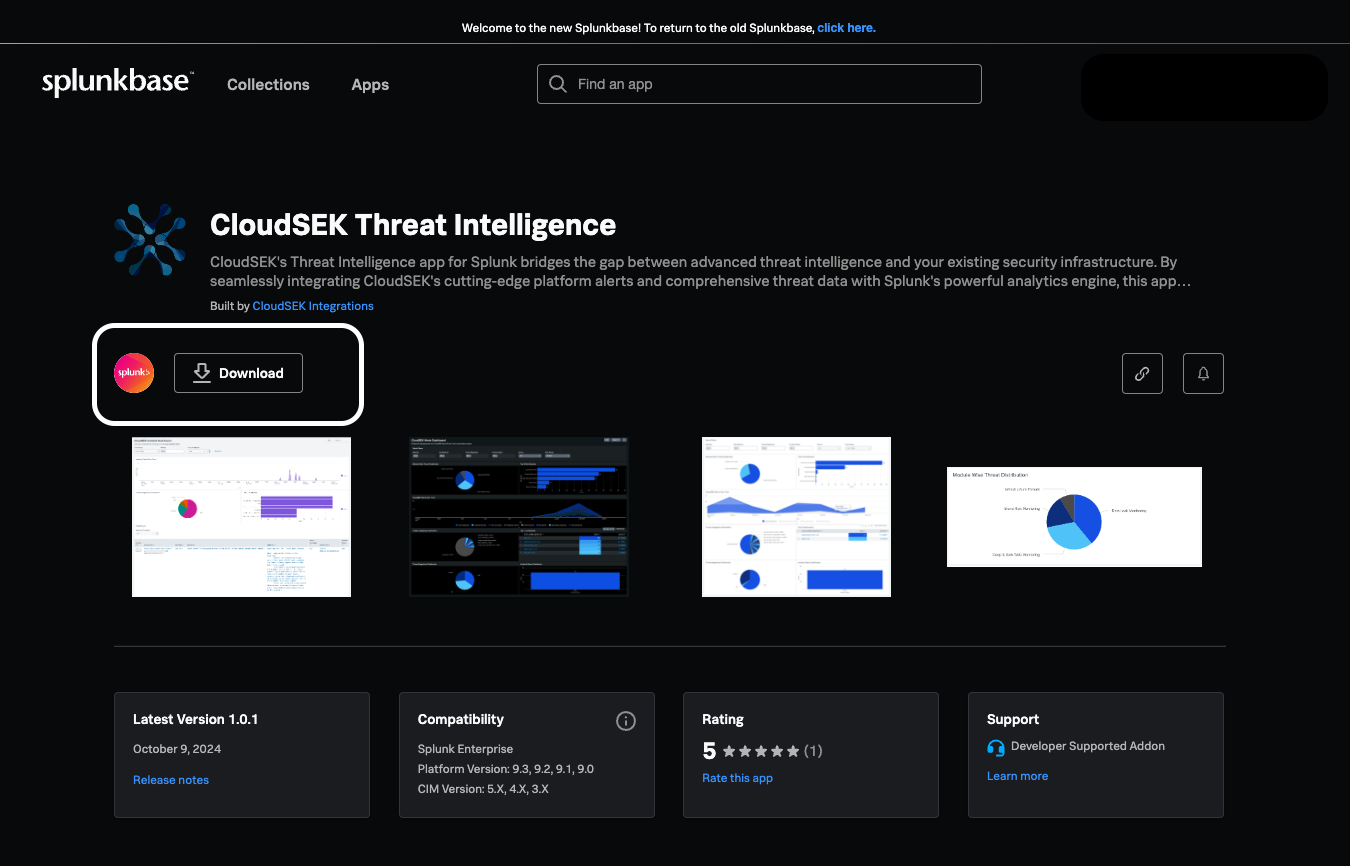

Alternatively, download the app from Splunkbase and install it manually.

- Configuration

- Once installed, go to the CloudSEK Threat Intelligence app in your Splunk instance.

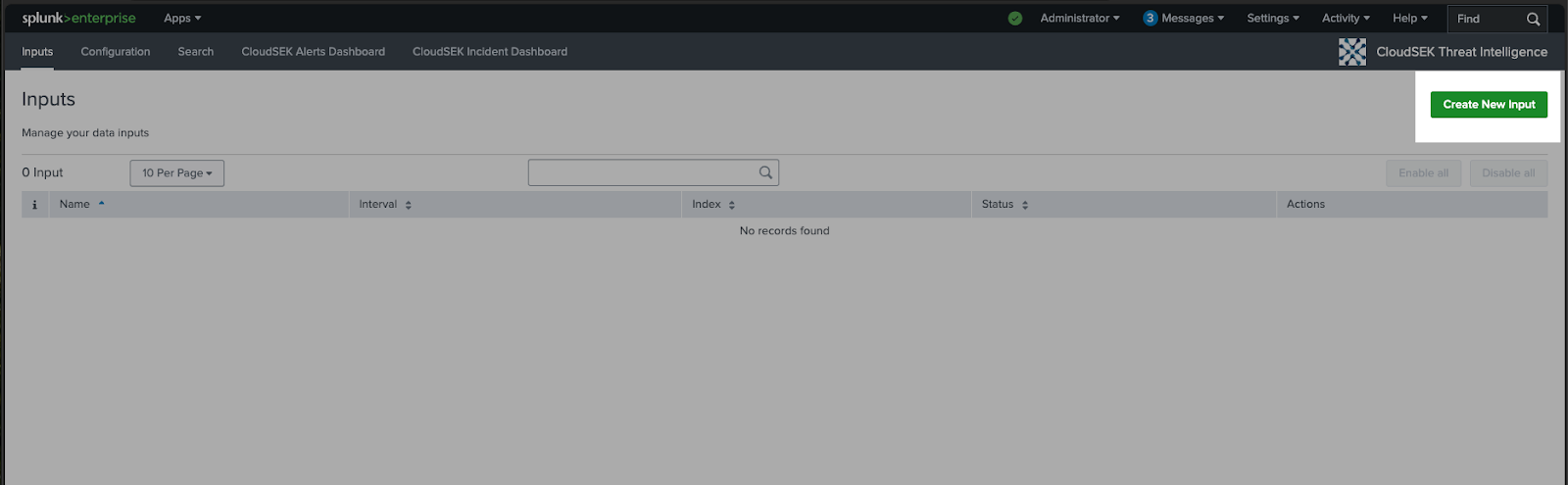

- Navigate to the "Inputs" page.

-

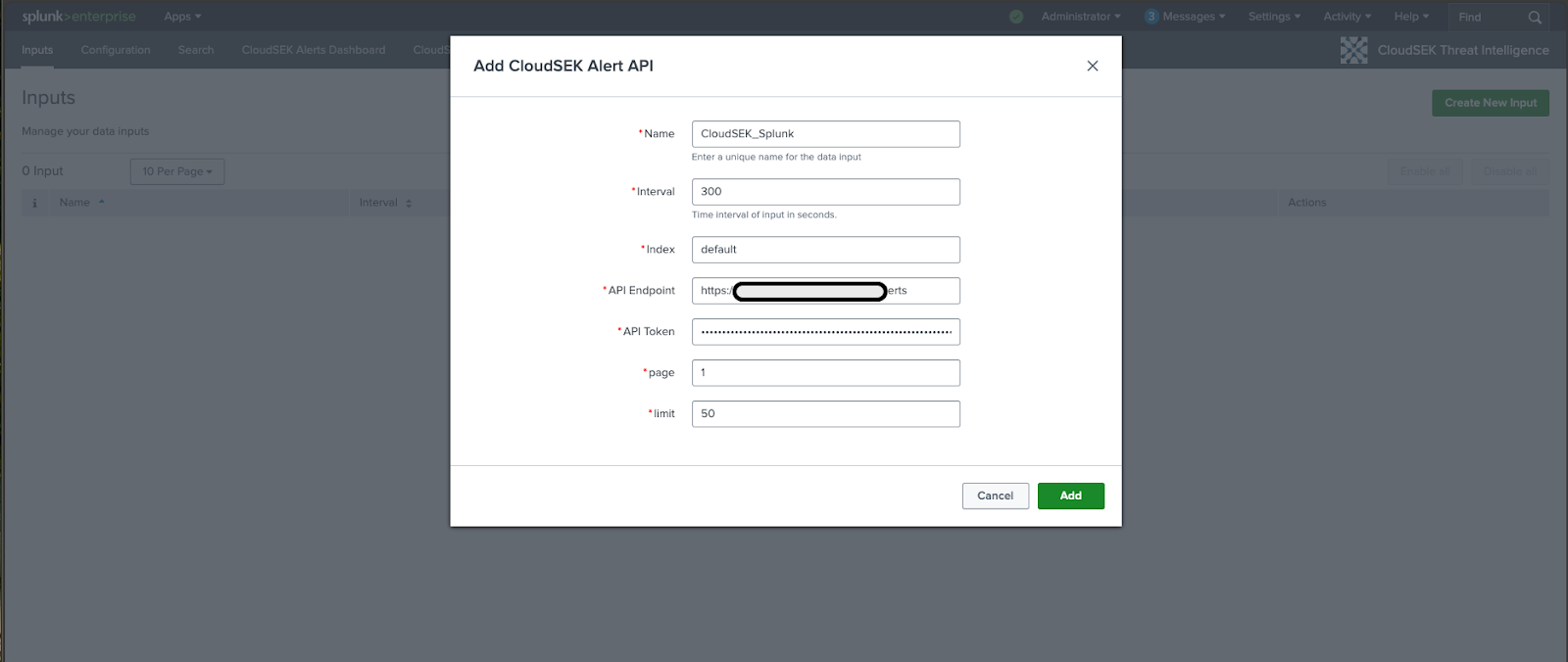

Click on the "Create New Input" button.

-

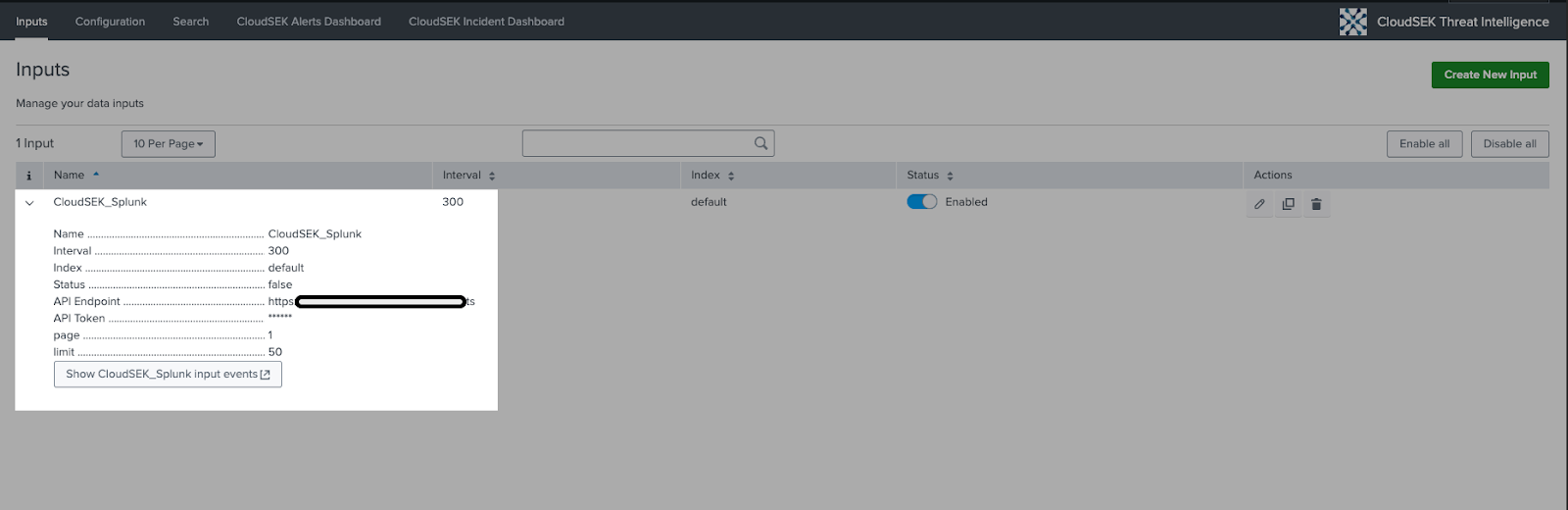

Enter a name for the input, add your CloudSEK API token and configure any additional settings as needed.

- Data Ingestion

- The app will start ingesting threat intelligence data from CloudSEK automatically.

- You can adjust the data collection interval in the app's configuration.

- Explore Dashboards

- Set Up Alerts

- Configure custom alerts on Splunk based on CloudSEK's threat intelligence to automate your response to potential threats.

- Integration with Existing Data

Remember, the power of this integration lies in customizing it to your organization's specific needs.

الخاتمة

يتطلب تنفيذ تكامل CloudSEK-splunk تخطيطًا دقيقًا وإدارة مستمرة، ولكنه يوفر أساسًا قويًا لاستراتيجية الأمن السيبراني الحديثة والتكيفية. ومع استمرار المؤسسات في مواجهة التهديدات الرقمية المعقدة بشكل متزايد، ستكون الحلول التي تجمع بين معلومات التهديدات الواسعة والتحليلات القوية ضرورية للحفاظ على أوضاع أمنية قوية.

بالنسبة لأولئك الذين يفكرون في هذا التكامل، تشمل الخطوات التالية:

- تقييم البنية التحتية الأمنية الحالية وتحديد نقاط التكامل

- تطوير خارطة طريق للتنفيذ مع معالم واضحة ومقاييس نجاح

- ضمان حصول فريقك على التدريب اللازم للاستفادة من القدرات الكاملة للحل المتكامل

من خلال اتخاذ هذه الخطوات، يمكن للمؤسسات وضع نفسها لحماية أصولها الرقمية بشكل أكثر فعالية والتكيف مع التحديات الأمنية الناشئة.